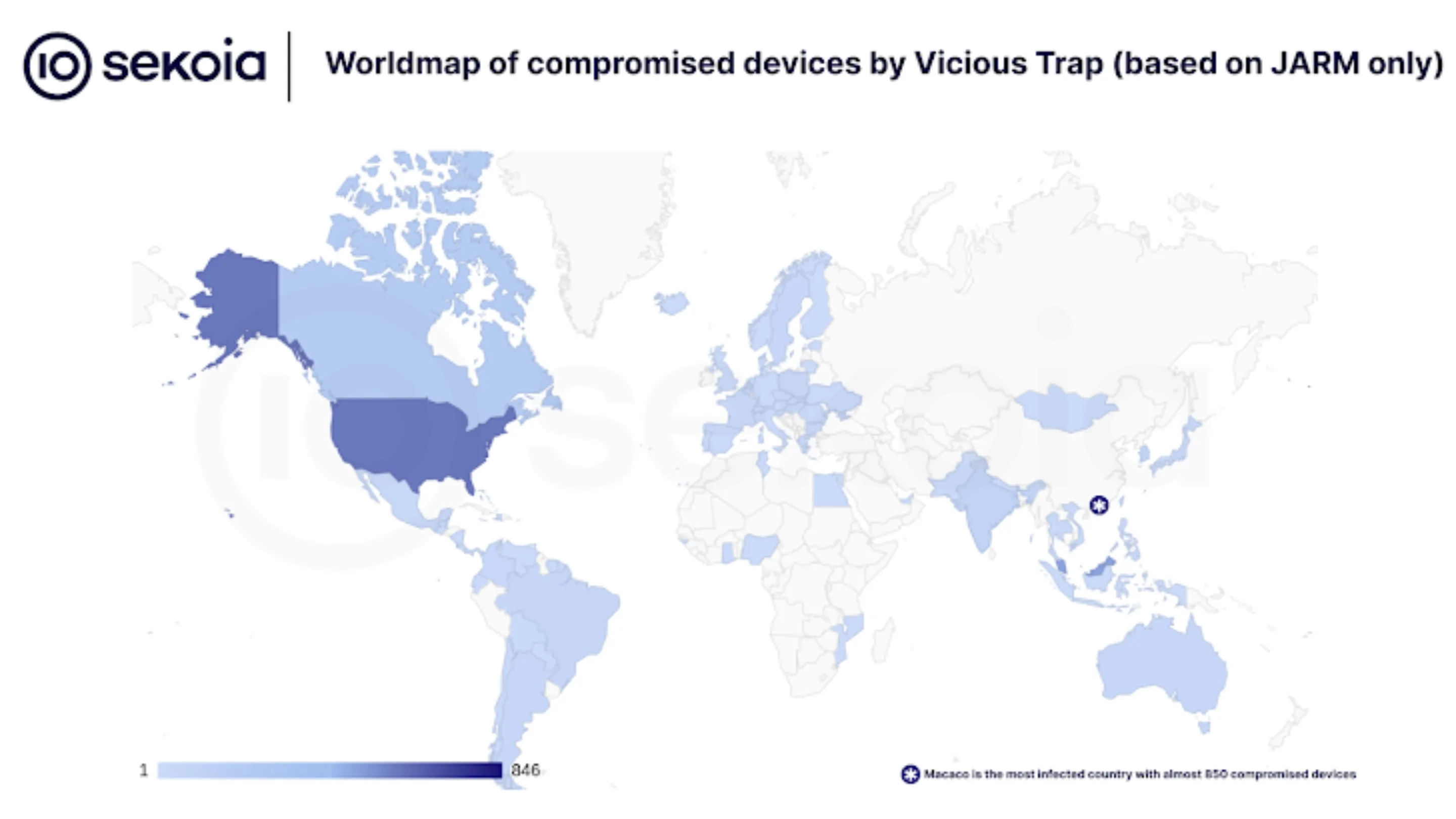

Uma operação cibernética sofisticada batizada de ViciousTrap comprometeu cerca de 5.300 dispositivos de borda de rede em 84 países, transformando-os em uma estrutura de honeypot distribuído. Os equipamentos afetados são, majoritariamente, roteadores da linha Cisco Small Business, com destaque para os modelos RV016, RV042, RV042G, RV082, RV320 e RV325 — todos explorando a falha identificada como CVE-2023-20118.

Segundo a empresa de segurança francesa Sekoia, a maioria dos dispositivos comprometidos está localizada em Macau, onde mais de 850 equipamentos foram afetados. O ataque é conduzido por meio de um script chamado NetGhost, que redireciona o tráfego de determinadas portas dos roteadores para uma infraestrutura controlada pelo atacante, permitindo a interceptação de dados e comportamentos maliciosos.

ViciousTrap explora falha CVE-2023-20118 para expandir rede de honeypots

Essa técnica não só permite a observação de tentativas de invasão, mas também possibilita o acesso a vulnerabilidades ainda não divulgadas (zero-days) ou já exploradas por outros agentes. Embora anteriormente essa falha tenha sido associada ao grupo PolarEdge, não há evidências de conexão direta entre os dois.

O ViciousTrap vai além dos roteadores Cisco: dispositivos de mais de 50 fabricantes, como Araknis Networks, ASUS, D-Link, Linksys e QNAP, também estão sendo alvos. A cadeia de ataque envolve múltiplas fases: inicialmente, um script bash é baixado via ftpget, que por sua vez ativa o wget para buscar um segundo script e repetir a exploração da falha da Cisco. O NetGhost, neste segundo estágio, configura o redirecionamento de tráfego e remove rastros forenses do sistema afetado.

Os pesquisadores destacam que a origem das explorações pode ser rastreada até um IP específico (101.99.91[.]151), com registros da atividade maliciosa desde março de 2025. Um mês depois, o grupo reutilizou uma backdoor anteriormente associada ao PolarEdge, levantando suspeitas sobre compartilhamento ou reaproveitamento de técnicas entre agentes.

Adicionalmente, dispositivos da marca ASUS foram alvo de novos ataques, mas com outro IP (101.99.91[.]239), ambos pertencentes ao sistema autônomo AS45839, gerenciado pelo provedor malaio Shinjiru. O redirecionamento do tráfego para regiões como Taiwan e os Estados Unidos levanta hipóteses sobre a origem chinesa do grupo, reforçadas por sobreposições com a infraestrutura usada pelo malware GobRAT.

Ainda que os objetivos exatos do ViciousTrap permaneçam incertos, os analistas da Sekoia avaliam com alta confiança que se trata de uma rede de honeypots criada intencionalmente para capturar, estudar e, possivelmente, explorar vulnerabilidades em escala global.