Uma vulnerabilidade de altíssima gravidade, que afeta complementos e modelos do Royal Elementor até a versão 1.3.78, foi explorada ativamente por duas equipes de segurança do WordPress. Como a exploração foi observada antes do fornecedor lançar um patch, a falha foi aproveitada pelos hackers como um zero dia.

Vulnerabilidade no plugin WordPress Royal Elementor

Royal Elementor Addons and Templates da ‘WP Royal’ é um kit de construção de sites que permite a criação rápida de elementos da web sem conhecimento de codificação. De acordo com WordPress.org, possui mais de 200.000 instalações ativas. A falha que afeta o complemento é rastreada como CVE-2023-5360 (CVSS v3.1: 9,8 “crítico”), permitindo que invasores não autenticados realizem uploads arbitrários de arquivos em sites vulneráveis.

Embora o plug-in apresente uma validação de extensão para limitar uploads apenas a tipos de arquivos específicos e permitidos, usuários não autenticados podem manipular a lista permitida para ignorar a higienização e as verificações. Assim, os invasores podem potencialmente conseguir a execução remota de código por meio desta etapa de upload de arquivo, levando ao comprometimento completo do site. Detalhes técnicos adicionais sobre a falha foram retidos para evitar a exploração generalizada.

Explorado para criar contas de administrador desonestas

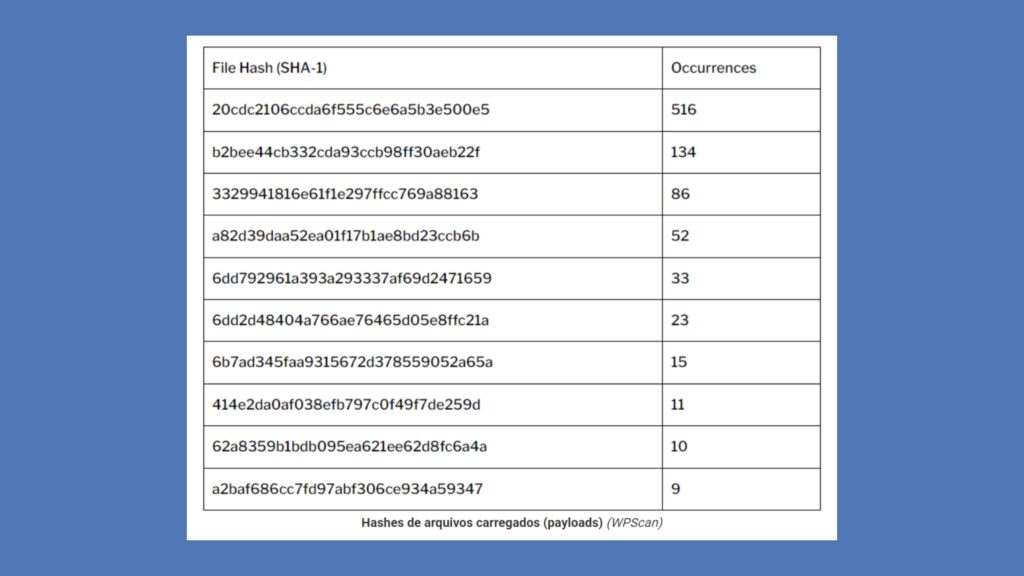

Duas empresas de segurança WordPress, Wordfence e WPScan (Automattic), marcaram o CVE-2023-5360 como explorado ativamente desde 30 de agosto de 2023, com o volume de ataque aumentando a partir de 3 de outubro de 2023. O Wordfence relata ter bloqueado mais de 46.000 ataques direcionados ao Royal Elementor no mês passado, enquanto o WPScan registrou 889 casos de invasores que abandonaram dez cargas distintas após aproveitar a falha.

A maioria das cargas usadas nesses ataques são scripts PHP que tentam criar um usuário administrador do WordPress chamado ‘wordpress_administrator’ ou agir como um backdoor. O WordPress afirma que a maioria dos ataques se origina de apenas dois endereços IP, portanto, a exploração pode ser conhecida apenas por alguns agentes de ameaças.

O fornecedor do complemento foi contatado com todos os detalhes em 3 de outubro e lançou Royal Elementor Addons and Templates versão 1.3.79 em 6 de outubro de 2023, para corrigir a falha. Recomenda-se que todos os usuários do complemento atualizem para essa versão o mais rápido possível.

Se você não tiver acesso a nenhuma solução comercial de digitalização, poderá usar este scanner gratuito para determinar a suscetibilidade do seu site a ataques. Esteja ciente de que atualizar o complemento para a versão 1.3.79 não removerá automaticamente infecções nem excluirá arquivos maliciosos, portanto, uma limpeza do site será necessária nesses casos.