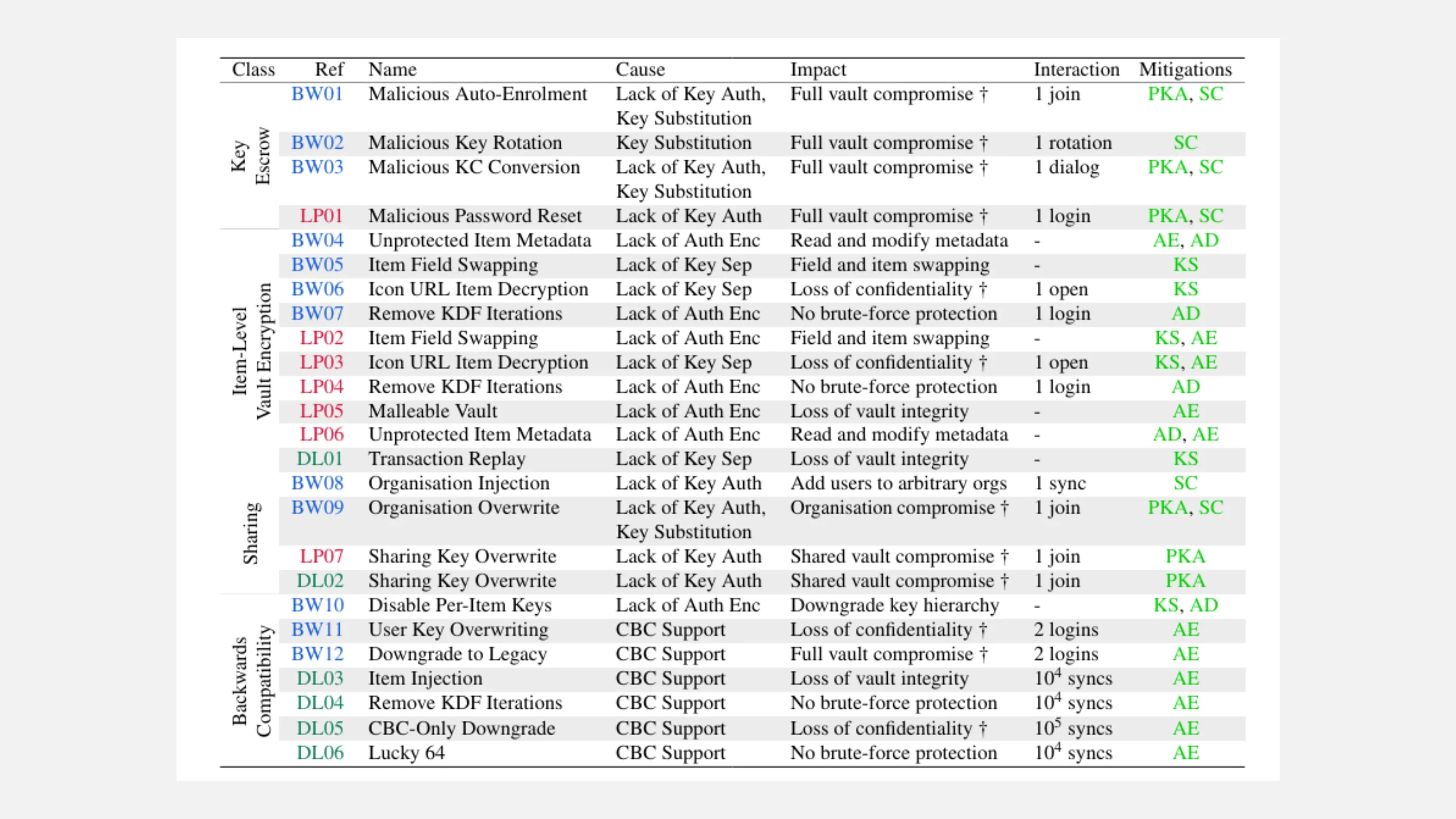

A vulnerabilidade em gerenciadores de senhas voltou ao centro do debate na comunidade de cibersegurança após um novo estudo conduzido por pesquisadores da ETH Zurich, na Suíça. O levantamento identificou 25 possíveis vetores de ataque que poderiam afetar serviços amplamente utilizados, como Bitwarden, LastPass, Dashlane e 1Password.

A descoberta naturalmente gera preocupação. Afinal, milhões de usuários confiam nessas plataformas para proteger credenciais bancárias, acessos corporativos e dados pessoais sensíveis. No entanto, é fundamental compreender o contexto técnico do estudo. Os ataques descritos não são simples nem triviais. Eles exigem um servidor comprometido ou malicioso, algo que não ocorre em cenários normais de operação.

Neste artigo, você vai entender como esses ataques funcionam, quais falhas de design criptográfico foram apontadas, o que já foi corrigido pelas empresas envolvidas e, principalmente, se ainda vale a pena utilizar um gerenciador de senhas em nuvem.

O que é o ataque de servidor malicioso e a criptografia de conhecimento zero

A vulnerabilidade em gerenciadores de senhas descrita pelos pesquisadores está relacionada ao modelo conhecido como servidor malicioso. Diferentemente de ataques tradicionais, em que um hacker invade a conta de um usuário específico, esse cenário pressupõe que o próprio servidor da empresa esteja comprometido ou atue de maneira adversária.

Imagem: TheHackerNews

Conhecimento zero não é o mesmo que ponta a ponta

Muitos gerenciadores de senhas utilizam o conceito de criptografia de conhecimento zero. Isso significa que o provedor do serviço não possui acesso à senha mestra nem às credenciais armazenadas. Toda a criptografia e descriptografia ocorre no dispositivo do usuário.

Já a criptografia de ponta a ponta (E2EE), amplamente utilizada em aplicativos de mensagens, garante que apenas o emissor e o destinatário tenham acesso ao conteúdo. No caso dos gerenciadores de senhas, o modelo é semelhante, mas com nuances importantes.

O estudo aponta que, mesmo com criptografia de conhecimento zero, um servidor malicioso pode manipular determinados fluxos de comunicação. Isso não significa que as senhas possam ser simplesmente lidas pelo provedor, mas indica que certos elementos do design criptográfico podem permitir ataques indiretos, como:

• Forçar recriptografias com parâmetros manipulados

• Injetar dados maliciosos durante sincronizações

• Explorar metadados e estruturas de autenticação

Para que isso ocorra, no entanto, seria necessário um comprometimento significativo da infraestrutura da empresa.

Vulnerabilidade em gerenciadores de senhas: detalhamento das falhas por plataforma

O estudo analisou implementações específicas de cada serviço. Embora o problema central envolva arquitetura e design criptográfico, as implicações variam entre as plataformas.

Bitwarden

O Bitwarden, popular entre usuários de Linux e profissionais de TI por seu modelo open source, foi citado em cenários que envolvem manipulação de respostas do servidor durante o processo de autenticação.

Os pesquisadores sugerem que um servidor comprometido poderia tentar explorar a forma como determinados parâmetros criptográficos são negociados. No entanto, a arquitetura aberta do Bitwarden permite auditoria constante da comunidade, o que tende a acelerar correções e revisões.

É importante destacar que os ataques não quebram diretamente a criptografia AES utilizada pelo serviço. Eles exploram fluxos de implementação e possíveis falhas de validação.

LastPass e Dashlane

No caso de LastPass e Dashlane, os pesquisadores apontaram cenários envolvendo sincronização de cofres e manipulação de dados estruturais.

Após incidentes anteriores amplamente divulgados, especialmente no caso do LastPass, a empresa já vinha reforçando seus mecanismos de segurança e aumentando o número de iterações no processo de derivação de chave.

A Dashlane respondeu rapidamente às conclusões do estudo, implementando ajustes em partes específicas do protocolo de autenticação. Segundo comunicados técnicos, algumas das falhas identificadas já foram corrigidas antes mesmo da publicação acadêmica oficial.

Isso demonstra que a pesquisa teve caráter colaborativo e responsável, prática comum na divulgação coordenada de vulnerabilidades.

1Password

O 1Password foi analisado sob a ótica de seu modelo de chave secreta adicional, conhecido como Secret Key. Esse elemento extra, combinado à senha mestra, adiciona uma camada de proteção contra ataques de força bruta.

Ainda assim, os pesquisadores indicaram que determinados fluxos poderiam ser explorados em um cenário de servidor totalmente comprometido.

A empresa afirmou que seu modelo de arquitetura foi projetado justamente para mitigar esse tipo de ameaça e que nenhuma exposição prática de senhas foi demonstrada no estudo.

A resposta das empresas e o que já foi corrigido

Um ponto essencial para avaliar qualquer vulnerabilidade em gerenciadores de senhas é a postura das empresas envolvidas.

Segundo as informações divulgadas, o estudo foi conduzido dentro de um modelo de divulgação responsável, no qual as companhias são notificadas antes da publicação pública.

A Dashlane confirmou ajustes em seu protocolo. O Bitwarden destacou que parte das questões levantadas envolve cenários altamente teóricos, dependentes de controle total do servidor. Já o 1Password reforçou sua arquitetura baseada em múltiplos fatores criptográficos.

Esse comportamento é um indicador importante de maturidade em segurança. Empresas que dialogam com a comunidade acadêmica e aplicam correções rapidamente tendem a reduzir significativamente riscos reais.

Conclusão: devo parar de usar gerenciadores de senhas?

Diante de uma nova vulnerabilidade em gerenciadores de senhas, a reação instintiva pode ser abandonar essas ferramentas. No entanto, essa decisão precisa ser racional.

Sem um gerenciador, muitos usuários recorrem a práticas comprovadamente inseguras, como:

• Reutilização de senhas

• Armazenamento em blocos de notas

• Uso de combinações fracas e previsíveis

Mesmo considerando as falhas de design apontadas pela ETH Zurich, os ataques descritos exigem um cenário extremo de comprometimento de infraestrutura. Não se trata de uma exploração simples via phishing ou malware comum.

Para usuários de Linux, administradores de sistemas e entusiastas de segurança, a recomendação permanece clara:

• Ative autenticação em dois fatores

• Utilize senha mestra forte e exclusiva

• Mantenha o aplicativo sempre atualizado

• Considere soluções com transparência de código

No panorama atual, gerenciadores de senhas continuam sendo significativamente mais seguros do que não utilizar nenhum.

A pesquisa europeia cumpre um papel essencial ao pressionar a indústria a evoluir. Segurança não é um estado final, mas um processo contínuo de aprimoramento.