O Google lançou uma atualização de emergência após confirmar uma vulnerabilidade zero-day do Chrome que estava sendo explorada em ataques reais. A falha crítica afeta diretamente o componente gráfico LibANGLE, usado pelo navegador para lidar com APIs como WebGL. Diante da gravidade, a recomendação é atualizar o navegador imediatamente.

Esta correção marca a oitava falha zero-day do ano, um número que evidencia a crescente sofisticação das ameaças e o papel essencial da atualização constante. O objetivo deste artigo é explicar o que aconteceu, onde está o problema técnico e como os usuários podem se proteger agora.

A descoberta reforça um cenário preocupante para a segurança do Google Chrome, especialmente porque essa exploração estava ativa antes mesmo de o Google ter conhecimento da falha. Isso destaca a importância de aplicar a atualização liberada sem demora.

O que é a vulnerabilidade zero-day do Chrome e por que ela é crítica

Uma vulnerabilidade zero-day é um tipo de falha descoberta por atacantes antes que o desenvolvedor tenha a chance de corrigi-la. Isso significa que o problema estava sendo explorado in-the-wild, com impacto direto sobre usuários comuns. No caso desta zero-day do Chrome, a exploração permitia execução de código arbitrário, um dos cenários mais graves em segurança.

Quando uma falha desse tipo atinge um navegador amplamente utilizado, o risco aumenta, pois basta acessar um site malicioso para que o ataque seja disparado automaticamente. É essa combinação de facilidade de exploração e alto impacto que transforma a vulnerabilidade em um problema crítico.

Os bastidores técnicos: LibANGLE e estouro de buffer

A falha se encontra na LibANGLE, biblioteca usada para traduzir comandos gráficos do navegador para diferentes back-ends, como Vulkan, Direct3D ou Metal. O problema específico é um estouro de buffer, que ocorre quando o navegador grava mais dados do que o espaço alocado na memória permite.

O estouro provoca corrupção de memória, abrindo espaço para que invasores modifiquem a execução do processo e injetem código malicioso. Na prática, um site comprometido pode manipular essa vulnerabilidade para causar desde falhas internas até assumir o controle completo do processo do Chrome. Esse tipo de ataque é extremamente perigoso, principalmente quando afeta componentes essenciais ligados ao processamento gráfico.

Como proteger-se: um guia de atualização imediata

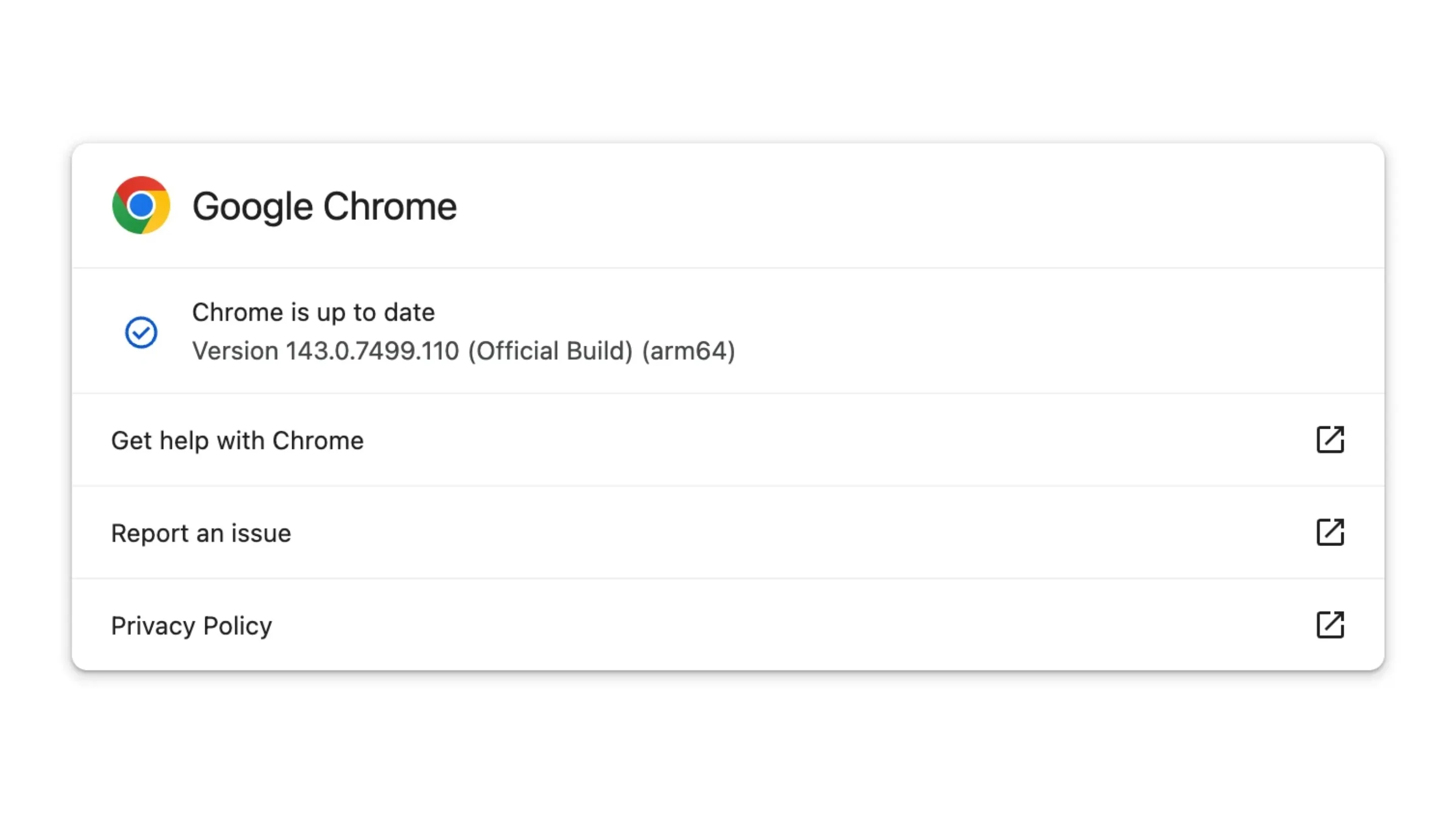

O Google liberou as versões corrigidas 143.0.7499.109 e 143.0.7499.110 do Chrome para Windows, macOS e Linux. É essencial verificar e aplicar a atualização agora. Para conferir a versão instalada:

- Abra o navegador.

- Clique no menu dos três pontos no canto superior direito.

- Selecione Ajuda.

- Clique em Sobre o Google Chrome.

- O Chrome verificará automaticamente a existência de atualizações e fará o download.

- Ao término do processo, reinicie o navegador.

O reinício é obrigatório, pois a correção só entra em vigor com o processo totalmente reiniciado. Muitos usuários acreditam estar protegidos após o download da atualização, mas sem reiniciar o navegador, a zero-day permanece ativa.

O histórico preocupante: a oitava falha zero-day de 2025

Com essa correção emergencial, o Chrome acumula oito vulnerabilidades zero-day exploradas em ataques apenas em 2025. Esse volume indica uma tendência clara de aumento na exploração de falhas críticas, especialmente envolvendo componentes internos como V8, Skia, ANGLE e WebRTC.

O Google TAG (Threat Analysis Group) desempenha um papel importante na identificação dessas falhas, muitas vezes relacionadas a ataques conduzidos por grupos avançados com motivação financeira ou política. A repetição de falhas ligadas à corrupção de memória mostra que essas superfícies continuam sendo alvo preferencial para exploração de dia zero.

Esse histórico reforça que, embora o Chrome seja um navegador altamente seguro, sua complexidade técnica o torna um alvo constante. Justamente por isso, cada atualização emergencial deve ser tratada como prioridade máxima pelos usuários.

Conclusão e vigilância constante

A correção desta nova falha zero-day confirma que a segurança no ambiente digital é uma dinâmica contínua. O Google mantém esforços intensivos para proteger seu ecossistema, mas a ação final depende do usuário, que precisa atualizar o navegador sempre que uma correção crítica é liberada.

Verifique agora mesmo a versão instalada no seu Chrome e aplique a atualização. Compartilhe o alerta com outras pessoas, especialmente aquelas com pouca familiaridade com tecnologia, para reduzir o risco de ataques bem-sucedidos. Atualizar imediatamente é a medida mais eficaz para mitigar ameaças desse tipo.