O Bluetooth está presente em praticamente todos os dispositivos modernos — fones de ouvido, alto-falantes, carros, smartwatches, notebooks e até eletrodomésticos inteligentes. Ele facilita a vida conectando equipamentos sem fio, mas essa praticidade pode esconder perigos significativos. Pesquisadores de segurança cibernética identificaram novas e preocupantes vulnerabilidades Bluetooth que podem ser exploradas para espionar microfones embutidos em dispositivos populares.

Falhas críticas no Bluetooth: Seus fones de ouvido podem estar permitindo espionagem

Este artigo explica como essas vulnerabilidades Bluetooth funcionam, quais dispositivos e fabricantes foram afetados, quais os riscos reais para os usuários e, principalmente, como você pode se proteger. Em um mundo cada vez mais conectado, garantir a segurança das conexões sem fio se tornou uma necessidade básica para preservar sua privacidade e dados pessoais.

As descobertas preocupam justamente por atacarem uma tecnologia usada diariamente por milhões de pessoas. A exposição dessas falhas mostra o quanto ainda estamos vulneráveis — mesmo ao usar dispositivos de marcas reconhecidas — e ressalta a importância de atualizações de firmware e boas práticas de segurança digital.

As vulnerabilidades descobertas em chipsets Airoha

Durante a conferência TROOPERS 2025, realizada na Alemanha, pesquisadores da empresa de segurança ERNW revelaram falhas críticas em chipsets Bluetooth da fabricante Airoha, subsidiária da MediaTek. Esses chips são amplamente utilizados por grandes marcas de dispositivos de áudio sem fio, o que amplia o impacto da descoberta.

Essas vulnerabilidades Bluetooth afetam componentes essenciais dos protocolos Bluetooth Classic e BLE, tornando possível interceptar, manipular e até controlar conexões de áudio em dispositivos com microfones ativos.

Detalhamento das CVEs: O que significam?

As falhas identificadas receberam as seguintes classificações:

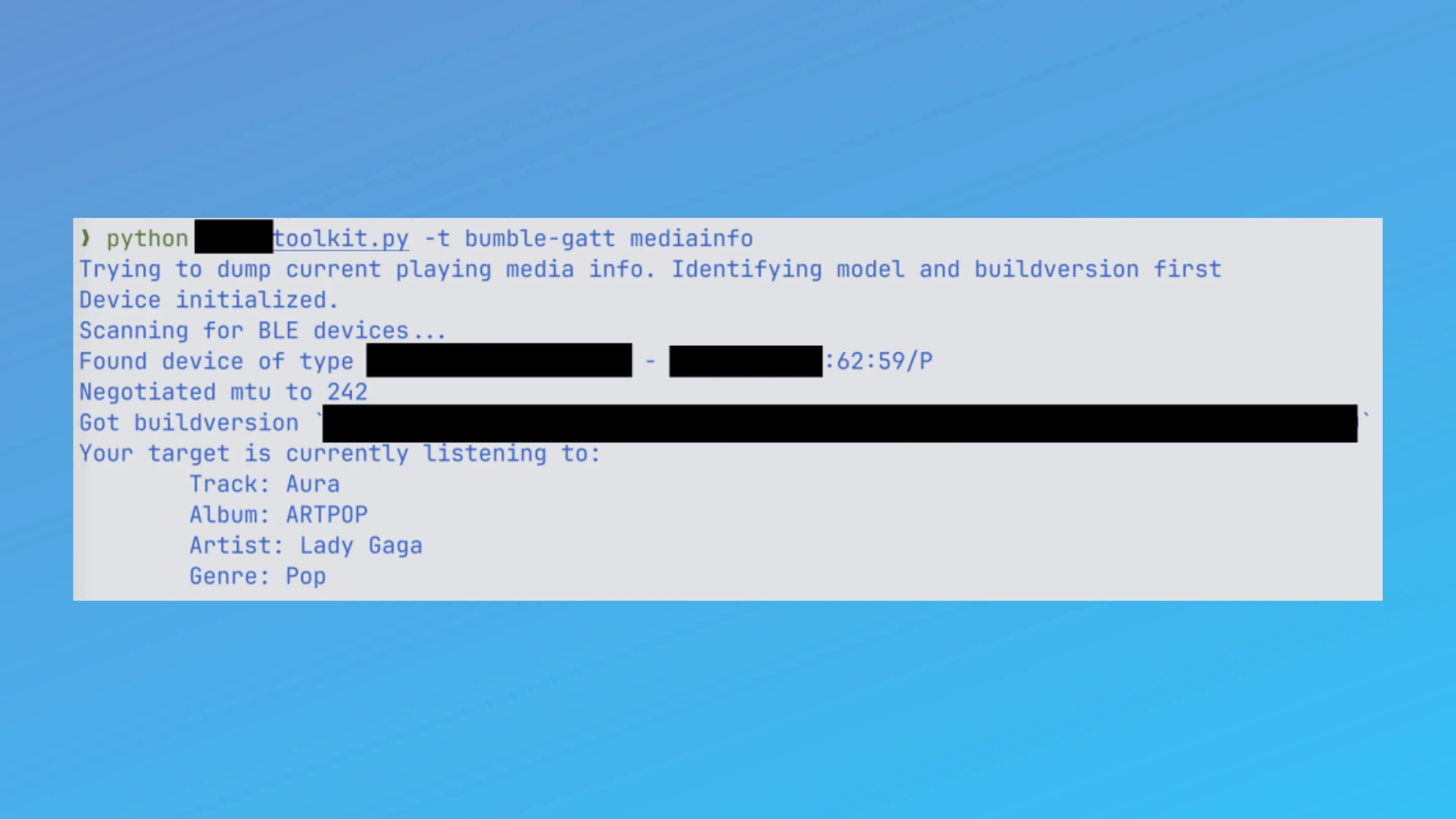

- CVE-2025-20700: Permite que um invasor ignore completamente o processo de autenticação Bluetooth, estabelecendo uma conexão direta com o dispositivo alvo.

- CVE-2025-20701: Relaciona-se com imprecisões na implementação do protocolo HFP (Hands-Free Profile), podendo ser explorada para espionar chamadas de voz ou iniciar chamadas não autorizadas.

- CVE-2025-20702: Trata de uma falha no gerenciamento de permissões no protocolo GATT, comum no Bluetooth Low Energy (BLE), possibilitando a extração de dados armazenados no dispositivo, como contatos ou histórico de chamadas.

Todas essas vulnerabilidades permitem que hackers abusem do Bluetooth como canal de espionagem, com riscos reais de violação de privacidade e até de uso malicioso do microfone embutido.

Entendendo os termos técnicos: GATT, BR/EDR e HFP

Para compreender melhor os riscos, é importante decifrar alguns termos técnicos:

- GATT (Generic Attribute Profile): Estrutura usada no Bluetooth Low Energy para gerenciar dados entre dispositivos. Falhas aqui podem dar acesso a informações internas sem autorização.

- BR/EDR (Basic Rate / Enhanced Data Rate): Refere-se ao Bluetooth “clássico”, usado para streaming de áudio e chamadas. Ele é o principal alvo dos ataques de espionagem em fones.

- HFP (Hands-Free Profile): Perfil Bluetooth que permite chamadas viva-voz, comum em carros e headsets. Falhas nesse perfil podem ser exploradas para ativar microfones ou ouvir chamadas.

Como os ataques de espionagem funcionam na prática

As vulnerabilidades Bluetooth descritas abrem espaço para uma série de cenários alarmantes. Os atacantes podem explorar as falhas para se conectar ao seu dispositivo sem que você perceba, utilizando técnicas de spoofing e man-in-the-middle (MitM).

Uma vez conectados, eles podem:

- Ler mídias e comandos de áudio em tempo real.

- Interceptar chamadas, acessando o conteúdo da conversa.

- Disparar chamadas arbitrárias, ativando o microfone do fone para capturar sons do ambiente.

- Extrair o histórico de chamadas e contatos, violando sua privacidade de comunicação.

Esse tipo de ataque pode ser particularmente perigoso em ambientes públicos ou corporativos, onde dispositivos Bluetooth são amplamente utilizados sem supervisão rigorosa.

Dispositivos e fabricantes sob risco

A lista de fabricantes cujos produtos podem estar vulneráveis inclui algumas das marcas mais populares do mercado:

- Beyerdynamic

- Bose

- Sony

- Marshall

- Jabra

- JBL

- Jlab

- EarisMax

- MoerLabs

- Teufel

Os tipos de produtos afetados incluem fones de ouvido Bluetooth, alto-falantes inteligentes, microfones sem fio e headsets para chamadas. Em muitos casos, o usuário final nem imagina que o chipset Airoha está presente no dispositivo.

Restrições e complexidade dos ataques

Embora alarmantes, os ataques descritos não são triviais de executar. Entre os requisitos para exploração estão:

- Proximidade física: O Bluetooth possui alcance limitado (geralmente 10 metros), exigindo que o invasor esteja próximo do alvo.

- Conhecimento técnico avançado: As explorações dependem de ferramentas especializadas e compreensão detalhada dos protocolos Bluetooth.

- Motivação direcionada: O custo e complexidade dos ataques tornam mais provável o uso contra alvos específicos de alto valor, como jornalistas, executivos ou ativistas.

Essas restrições ajudam a contextualizar o risco, sem diminuir a gravidade das falhas. A exposição existe e é real, mas não há motivo para pânico generalizado.

Proteja-se: Medidas para garantir sua privacidade Bluetooth

Apesar dos riscos, há diversas ações que usuários podem tomar para se proteger de possíveis explorações de falhas Bluetooth.

As principais recomendações incluem:

- Mantenha seus dispositivos sempre atualizados, especialmente com relação ao firmware dos fones e alto-falantes.

- Evite usar dispositivos Bluetooth em locais públicos ou desconhecidos quando precisar de privacidade.

- Desative o Bluetooth quando não estiver em uso, evitando conexões oportunistas.

- Prefira dispositivos de marcas que se comprometam com atualizações regulares e publiquem informações de segurança de forma transparente.

- Esteja atento a comportamentos estranhos nos seus dispositivos Bluetooth, como chamadas misteriosas, mensagens de emparelhamento inesperadas ou consumo anormal de bateria.

O papel dos fabricantes e as atualizações de firmware

A Airoha, fabricante dos chipsets afetados, já lançou uma atualização de seu SDK para corrigir as falhas. Contudo, como os chips são integrados por terceiros, a responsabilidade de liberar os patches finais é dos fabricantes de dispositivos, como Bose, Sony ou JBL.

Isso reforça a importância de:

- Monitorar comunicados de segurança no site do fabricante do seu dispositivo.

- Verificar regularmente a existência de atualizações de firmware, mesmo que não sejam notificadas automaticamente.

- Exigir transparência e suporte de segurança como critério de compra, não apenas design ou qualidade de áudio.

Conclusão: Navegando no futuro da conectividade segura

As vulnerabilidades Bluetooth reveladas pela ERNW são um alerta claro de que a segurança digital deve acompanhar a evolução dos dispositivos conectados. Mesmo tecnologias consideradas “maduras”, como o Bluetooth, ainda escondem brechas perigosas que podem comprometer a privacidade do usuário.

A boa notícia é que, com informação e ação, é possível reduzir drasticamente os riscos. Atualizar firmware, adotar boas práticas e pressionar por suporte de segurança são atitudes que todos podem — e devem — tomar.

Se você usa fones Bluetooth no dia a dia, este é o momento de agir: verifique se seu dispositivo está entre os afetados, busque atualizações e compartilhe este alerta com amigos e familiares. Privacidade é um direito, e proteger esse direito depende também de escolhas conscientes no mundo digital.