Um novo infostealer em Python, chamado VVS Stealer (ou VVS $tealer), está sendo promovido como um “stealer definitivo” e mira especialmente usuários de Discord e navegadores. O alerta é relevante para o público gamer porque ele combina baixo custo, técnicas de ofuscação e uma etapa de injeção no Discord para sequestrar sessões ativas.

Segundo a Palo Alto Networks Unit 42, o malware circula em canais de Telegram desde pelo menos abril de 2025 e é vendido por valores muito baixos, com assinatura semanal a partir de €10.

Entenda em 90 segundos

O VVS Stealer é um ladrão de dados focado em roubar acesso a contas e informações sensíveis do computador.

O que ele rouba, de acordo com as análises divulgadas:

- Discord: tokens e informações da conta

- Navegadores Chromium e Firefox: cookies, histórico, senhas e autofill

- Screenshots do sistema

Um sinal visual que pode confundir a vítima:

- Ele exibe um pop-up falso de “Fatal Error” pedindo para reiniciar o computador, como distração durante a infecção e coleta de dados.

A técnica de “Discord Injection”

Além de coletar dados do disco e do navegador, o VVS Stealer também tenta sequestrar sessões ativas por meio de Discord injection. Essa etapa é particularmente perigosa porque mira diretamente o aplicativo do Discord em execução.

O fluxo descrito na fonte segue este encadeamento:

- O malware encerra o processo do Discord se ele já estiver aberto.

- Em seguida, baixa um payload em JavaScript ofuscado a partir de um servidor remoto.

- Esse payload passa a monitorar o tráfego de rede usando o

Chrome DevTools Protocol (CDP), buscando condições para roubo e tomada de sessão.

Na prática, isso aumenta o risco para quem usa Discord diariamente, porque o ataque não depende apenas de capturar dados “parados” no navegador. Ele tenta agir em cima da sessão que já está autenticada na máquina.

Pyarmor e ofuscação

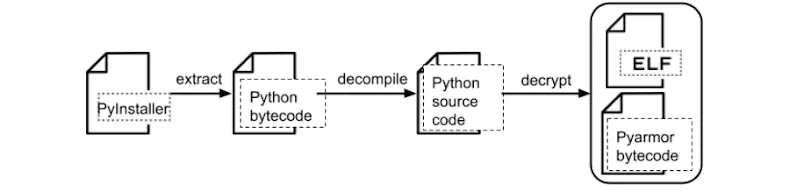

A Unit 42 descreve que o código do VVS Stealer é ofuscado com Pyarmor, uma camada que embaralha scripts Python para dificultar análise estática e detecção por assinaturas. Embora o Pyarmor possa ser usado de forma legítima, aqui ele é empregado para reduzir visibilidade do que o malware está fazendo.

O pacote é distribuído como um executável montado com PyInstaller, uma forma comum de empacotar aplicações Python. Isso ajuda a transformar o stealer em algo “instalável” e mais fácil de executar para vítimas, ao mesmo tempo que complica a inspeção rápida do conteúdo.

Persistência no Windows e tática de distração

O VVS Stealer também inclui um comportamento típico de persistência.

Segundo a fonte:

- Ele se adiciona à pasta

Startupdo Windows para iniciar automaticamente após reinicialização. - Ele usa o pop-up falso “Fatal Error” para induzir reinício e reduzir suspeitas enquanto mantém a operação.

Para usuários e equipes de suporte, essa combinação importa porque reiniciar o PC não “resolve” e ainda pode ajudar a acionar a persistência configurada.

Vetor de infecção citado: campanhas ClickFix e sites legítimos comprometidos

A fonte relaciona o contexto do alerta com campanhas do tipo ClickFix, um padrão em que o usuário é induzido a “corrigir” um suposto problema seguindo instruções que acabam executando código malicioso.

O texto também destaca um ponto operacional importante: uma parcela relevante dos domínios que hospedam essas campanhas pode ser de negócios legítimos que tiveram credenciais administrativas roubadas por infostealers e, depois, passaram a ser usados como plataforma de distribuição. Isso cria um ciclo de reinfecção e ampliação da superfície de ataque.

Como se proteger

Para um público gamer e técnico, as defesas mais efetivas aqui são comportamentais e de higiene do endpoint.

Ações práticas recomendadas:

- Desconfie de “correções rápidas” do tipo ClickFix, principalmente quando pedem para executar comandos, instalar algo “urgente” ou habilitar permissões incomuns.

- Ative e mantenha 2FA no Discord e nos serviços associados. Tokens podem contornar parte das proteções em certos cenários, mas 2FA ainda é uma camada essencial contra tomada de conta e mudanças críticas.

- Verifique a persistência no Windows: monitore itens de inicialização e, em especial, a pasta

Startup. - Redobre a cautela com executáveis “empacotados” e não verificados, especialmente quando vierem de links compartilhados em chats, comunidades, mods, “fixes” e ferramentas para jogos.

- Em ambientes de trabalho ou times, considere telemetria no endpoint e regras para detectar comportamentos como criação de persistência e execução anômala de payloads ofuscados.

Mini-glossário

- Discord Token Grabber: malware que tenta capturar tokens e dados que permitem acessar uma conta do Discord.

Pyarmor: ferramenta para ofuscação de Python, dificultando análise e detecção por assinaturas.PyInstaller: empacotador que transforma projetos Python em executáveis distribuíveis.Chrome DevTools Protocol (CDP): protocolo usado para inspecionar e interagir com o Chromium, aqui citado como meio para monitorar tráfego.- Payload: a “carga” maliciosa que executa a ação principal, como roubo de dados ou monitoramento.