Web Skimmers estão usando de uma artimanha bem ardilosa para passarem despercebidos. Os agentes maliciosos estão aproveitando o código JavaScript malicioso que imita os scripts do Google Analytics e Meta Pixel na tentativa de evitar a detecção.

Mudança na tática dos ataques de skimming

De acordo com a equipe de pesquisa do Microsoft 365 Defender, os agentes de ameças realizaram uma “mudança em relação às táticas anteriores em que os invasores injetavam scripts maliciosos visivelmente em plataformas de comércio eletrônico e sistemas de gerenciamento de conteúdo (CMSs) por meio da exploração de vulnerabilidades, tornando essa ameaça altamente evasiva para soluções de segurança tradicionais”.

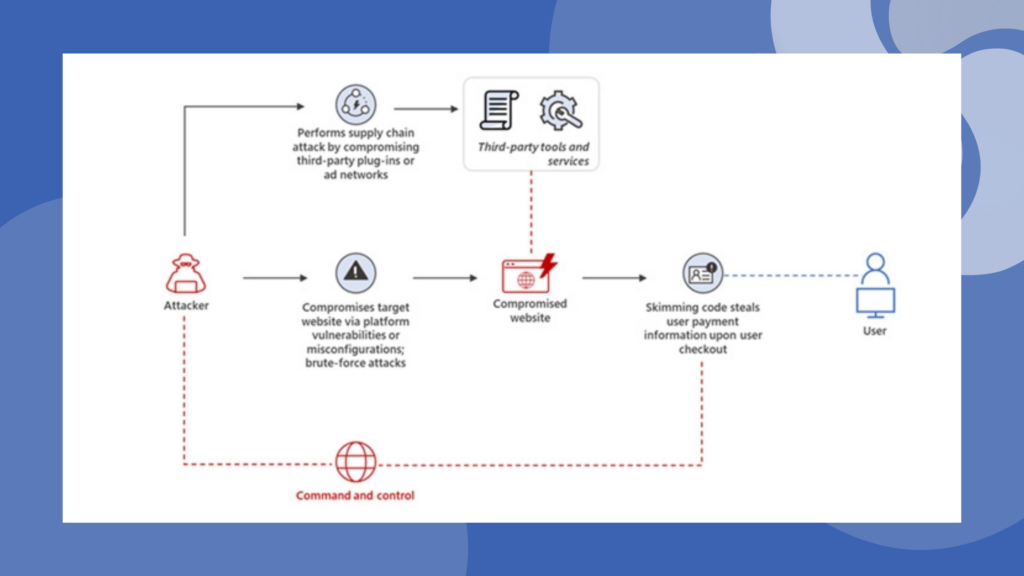

Ataques de skimming, como os do Magecart, são realizados com o objetivo de coletar e exportar informações de pagamento dos usuários, como dados de cartão de crédito, inseridos em formulários de pagamento online em plataformas de comércio eletrônico, normalmente durante o processo de checkout.

Para alcançar esse objetivo, os agentes maliciosos aproveitam as vulnerabilidades de segurança em plugins de terceiros e outras ferramentas para injetar código JavaScript nocivo nos portais online sem o conhecimento dos proprietários.

Web Skimmers aumentam seus ataques

À medida que os ataques de skimming aumentaram em número ao longo dos anos, também aumentaram os métodos empregados para ocultar os scripts de skimming. No ano passado, a Malwarebytes divulgou uma campanha em que agentes maliciosos foram observados entregando shells da Web baseados em PHP incorporados em favicons de sites para carregar o código do skimmer.

No ano passado foi descoberta outra tática que envolvia inserir o código JavaScript em blocos de comentários e ocultar dados de cartão de crédito roubados em imagens e outros arquivos hospedados nos servidores violados. As técnicas de ofuscação mais recentes observadas pela Microsoft sobrepõem-se são uma variante do método mencionado acima de usar arquivos de imagem maliciosos, incluindo imagens regulares, para incorporar um script PHP com um JavaScript codificado em Base64.

Uma segunda abordagem se baseia em quatro linhas de código JavaScript adicionadas a uma página da Web comprometida para recuperar o script skimmer de um servidor remoto “codificado em Base64 e concatenado de várias strings”.

Além disso, também foi detectado o uso de domínios de script skimmer codificados em códigos falsos do Google Analytics e Meta Pixel em uma tentativa de permanecer fora do radar e evitar levantar suspeitas.

Infelizmente, não há muito que os compradores on-line possam fazer para se proteger da navegação na web, além de garantir que suas sessões do navegador sejam seguras durante o checkout. Alternativamente, os usuários também podem criar cartões de crédito virtuais para proteger seus detalhes de pagamento.

Via: TheHackerNews