Você procura um tutorial para baixar o Adobe Photoshop “grátis”. Encontra um vídeo no YouTube com 129 mil inscritos, quase 300 mil visualizações e centenas de comentários positivos agradecendo pelo link. Parece legítimo, certo? Errado. Você acabou de cair na YouTube Ghost Network, uma operação de malware em larga escala que foi recentemente desarticulada pela Check Point Research (CPR).

A armadilha: o isco perfeito para quem busca “atalhos”

Os criminosos sabiam exatamente onde cutucar a curiosidade do público: vídeos que prometiam softwares caros “de graça” (como o Adobe Photoshop) ou truques para jogos. O formato era sempre familiar — um “tutorial” com narrador seguro, passo a passo convincente e um link para download “na descrição”. A diferença estava no roteiro oculto: o suposto instalador vinha com um infostealer (ladrão de informações) embutido, projetado para capturar senhas, cookies de sessão e até carteiras de criptomoedas sem levantar suspeitas imediatas.

A “Rede Fantasma”: como o ataque usava a confiança

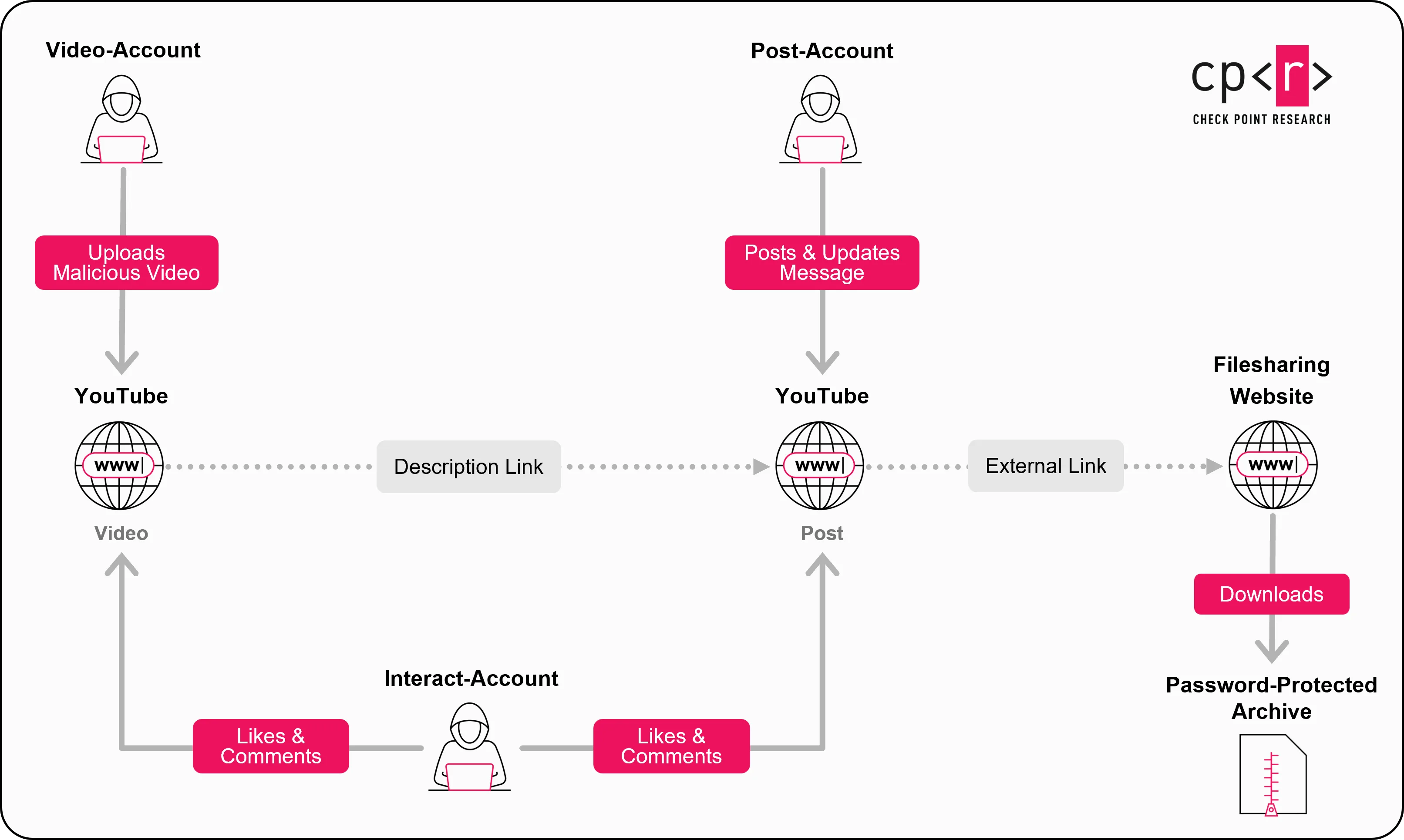

A sofisticação do ataque não estava apenas no código malicioso, mas na engenharia social automatizada que explorava sinais de credibilidade da própria plataforma. Em vez de depender de um único canal malicioso, os operadores montaram uma estrutura modular de contas falsas ou sequestradas, cada uma com uma função específica para forjar legitimidade:

- Contas de vídeo: publicavam o tutorial-isca com links para supostos “cracks” e ferramentas gratuitas.

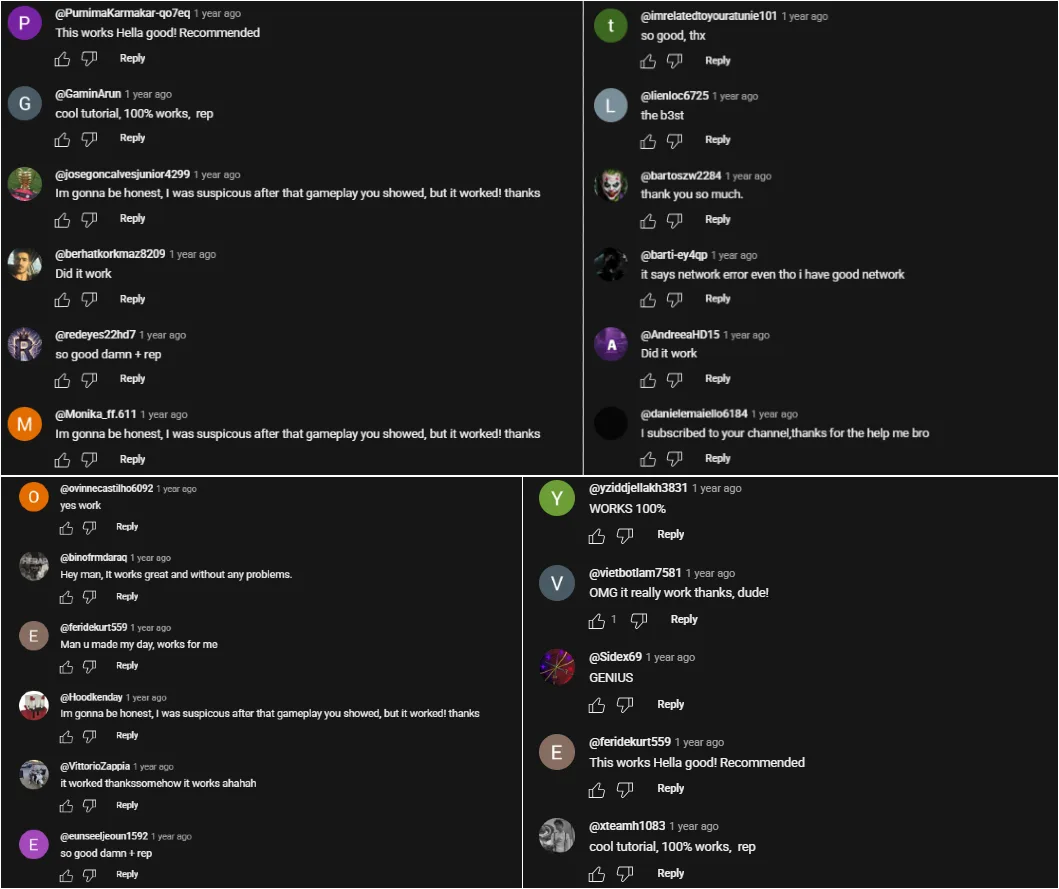

- Contas de interação: uma “fazenda” de perfis que entrava em ação com curtidas instantâneas e comentários como “Funcionou perfeitamente, obrigado!”, encenando engajamento real e reduzindo a desconfiança.

- Contas de postagem: usavam a aba Comunidade para divulgar senhas de arquivos e novos links, mantendo o golpe ativo quando URLs eram derrubadas.

Esse ecossistema fazia a campanha “parecer viva” e orgânica. Mesmo quando um vídeo caía, as contas de apoio atualizavam payloads e redirecionamentos, preservando a cadeia de infecção.

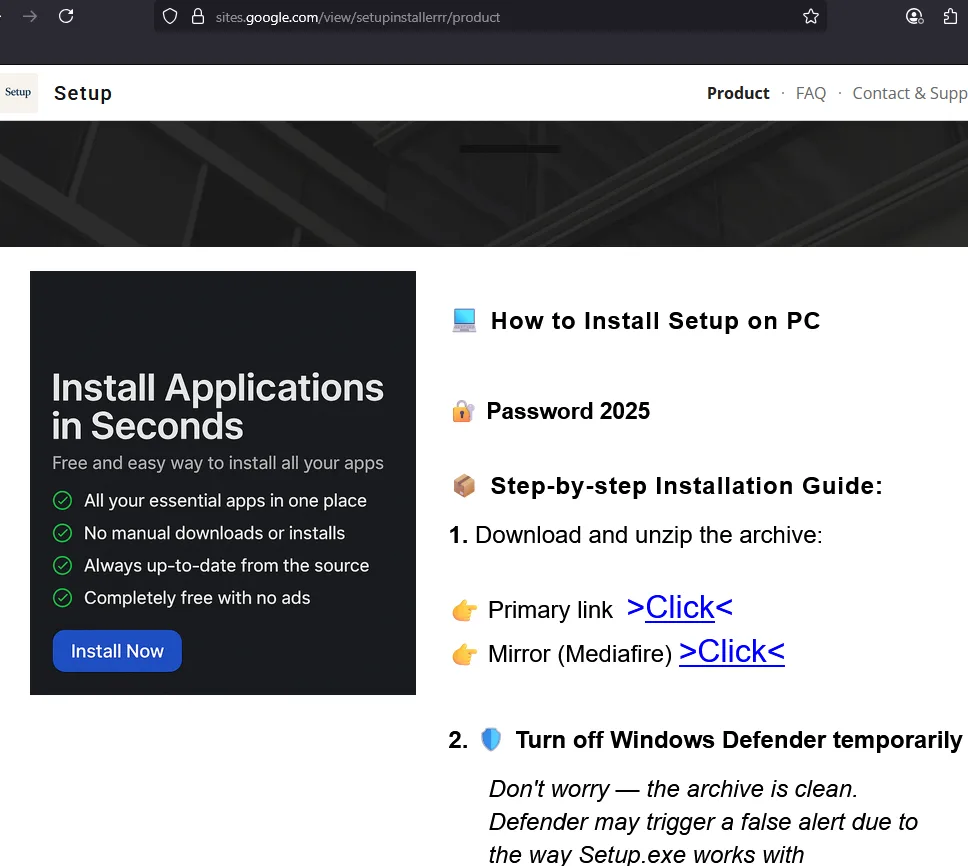

O golpe: infostealers e a ordem para desativar o antivírus

O clímax do roteiro vinha no “passo a passo” que mandava desativar o antivírus — muitas vezes o Windows Defender — “para o crack funcionar sem falsos positivos”. Ao seguir essa instrução, a vítima dava carta branca ao instalador para executar Rhadamanthys ou Lumma, dois infostealers notórios. Os arquivos eram frequentemente hospedados em serviços populares (como Google Drive, Dropbox ou MediaFire), e não raramente os criminosos usavam Google Sites para dar uma fachada “limpa” ao phishing. Resultado: credenciais, tokens de sessão e carteiras de criptomoedas iam direto para servidores de comando e controle que trocavam de endereço com frequência, embaralhando a detecção.

O alvo: de profissionais criativos a gamers e holders de cripto

O apelo era transversal: quem trabalha com software profissional enxergava uma “economia”, gamers buscavam vantagem rápida, e entusiastas de cripto eram atraídos por supostos bots e carteiras “premium”. Em um caso mapeado, um canal comprometido com 129 mil inscritos publicou um vídeo de “Photoshop gratuito” que bateu quase 300 mil visualizações e mais de mil curtidas — a prova de que métricas sociais manipuladas podem empurrar vítimas em massa para o mesmo abismo.

A resposta: derrubada coordenada e lições para as plataformas

Depois de mais de um ano de investigação, a CPR trabalhou com o Google para desmantelar a operação, resultando na remoção de mais de 3.000 vídeos maliciosos. Para além da limpeza, fica a lição: a detecção precisa olhar para padrões de engajamento suspeito em conjunto — grupos de contas que reciclam as mesmas URLs, comentam em sincronia e conseguem picos de “legitimidade” em minutos. Como resumiu Eli Smadja, gerente de pesquisa da Check Point, o que parecia “apenas mais um tutorial” era, na prática, uma armadilha industrializada que instrumentaliza curtidas, comentários e inscritos para parecer confiável.

Rhadamanthys e Lumma: o objetivo era roubar senhas

Tanto Rhadamanthys quanto Lumma são especializados em roubo de dados. Eles vasculham navegadores em busca de logins salvos, capturam cookies (o que pode sequestrar sessões sem conhecer a senha) e vasculham diretórios por seed phrases ou arquivos de wallets. Em cenários de contas corporativas, o estrago pode ser ainda maior: um cookie de sessão reciclado abre portas para serviços em nuvem e repositórios internos. Eis por que esse tipo de ataque — embora “simples” no discurso — é devastador na prática.

Como se proteger (e o que o YouTube precisa fazer)

Para usuários

- Evite qualquer download de software fora do site oficial — especialmente “cracks” e “ativadores”.

- Nunca desative o antivírus porque um vídeo mandou. É o mesmo que abrir a porta e sair de casa.

- Desconfie de vídeos com muitos comentários idênticos, elogios genéricos e instruções “milagrosas”.

Para plataformas

- Endurecer sinais de fraude ligados a padrões de comentários e curtidas sincronizados.

- Agrupar e monitorar canais que compartilhem URLs semelhantes (mesmo com encurtadores ou mirrors).

- Ampliar a cooperação contínua com equipes de ameaças como a Check Point Research (CPR) para remoção preventiva.

No fim, a YouTube malware network expõe um fato desconfortável: popularidade não é sinônimo de segurança. Comentários afetuosos e contadores de views são a nova fantasia dos golpes — e clicar em “baixar” pode custar todas as suas senhas.