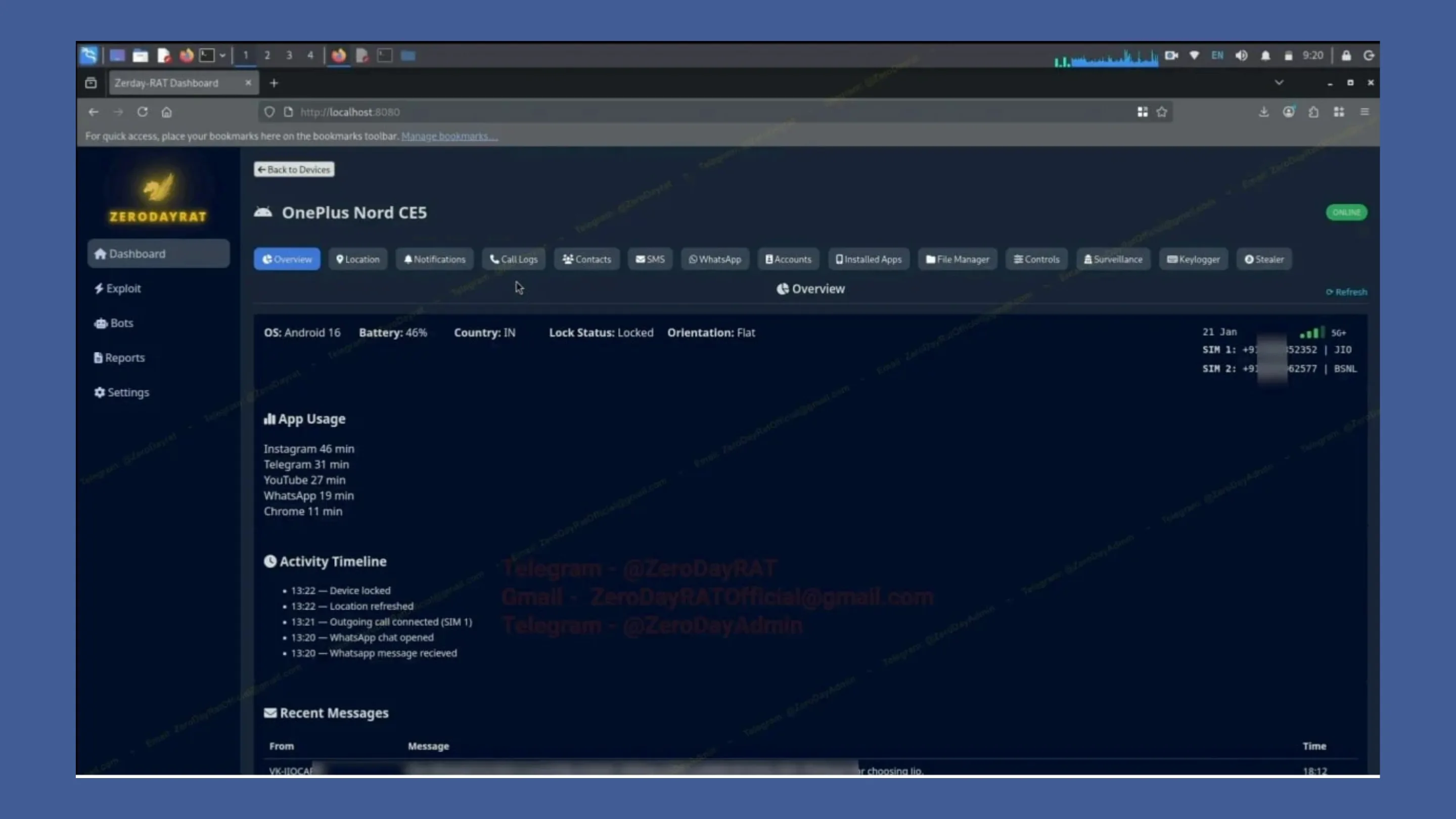

O ZeroDayRAT representa um divisor de águas na segurança móvel em 2026. Classificado por especialistas como uma ferramenta de “nível estatal”, esse spyware passou a ser comercializado abertamente em canais do Telegram, tornando capacidades antes restritas a operações governamentais acessíveis a cibercriminosos comuns. O mais alarmante é sua compatibilidade declarada com Android 16 e iOS 26, versões que, em teoria, trazem as proteções mais avançadas já implementadas por Google e Apple.

O cenário é preocupante, mas exige análise técnica e racional. Não se trata de pânico, e sim de entender como essa nova geração de malwares móveis está evoluindo, explorando falhas humanas e brechas operacionais que vão além das tradicionais vulnerabilidades de software.

Como o ZeroDayRAT funciona e o que ele pode roubar

O ZeroDayRAT é classificado como um RAT (Remote Access Trojan), ou seja, um trojan de acesso remoto que concede controle quase total do dispositivo infectado ao atacante. Diferente de malwares tradicionais que apenas coletam dados pontuais, ele atua como uma plataforma modular.

Vigilância em tempo real

Uma vez instalado, o malware pode ativar remotamente câmera e microfone, transformando o smartphone em um dispositivo de espionagem portátil. Isso inclui captura silenciosa de fotos, gravação de áudio ambiente, acesso à câmera frontal e traseira e transmissão de dados em tempo real.

Essa funcionalidade coloca executivos, jornalistas, investidores e profissionais de TI em risco direto de espionagem corporativa.

Imagem: iVerify

Roubo de OTP e quebra de 2FA

Outro recurso crítico do ZeroDayRAT é o roubo de códigos OTP usados em autenticação de dois fatores (2FA). O malware intercepta SMS com códigos temporários, notificações push de aplicativos bancários e tokens exibidos na tela.

Com isso, o invasor consegue contornar camadas adicionais de proteção, assumindo contas mesmo quando o usuário acredita estar protegido.

Monitoramento via localização e mapas

Relatórios técnicos indicam que o spyware utiliza APIs legítimas para extrair dados de localização e integrar essas informações com serviços como Google Maps, criando um painel detalhado de deslocamento da vítima. Não se trata apenas de rastrear o aparelho, mas de montar um histórico comportamental.

Essa capacidade amplia o risco para perseguição digital, chantagem e ataques direcionados.

O perigo do ZeroDayRAT para finanças e criptomoedas

Se o controle remoto já é alarmante, o impacto financeiro é ainda mais crítico. O ZeroDayRAT possui módulos específicos voltados para finanças digitais e criptomoedas.

Ataque a carteiras digitais

O malware é capaz de monitorar e manipular interações com aplicativos como MetaMask, Coinbase e Trust Wallet. Ele identifica quando uma carteira é aberta, captura credenciais, grava frases-semente e pode sobrepor telas falsas para roubo de login, técnica conhecida como ataque de overlay.

Sequestro da área de transferência

Um dos recursos mais perigosos é o monitoramento da área de transferência. Quando o usuário copia um endereço de carteira para transferir criptomoedas, o ZeroDayRAT substitui automaticamente o endereço pelo do atacante.

Como transações em blockchain são irreversíveis, a perda costuma ser definitiva.

Para investidores de criptoativos, esse tipo de ameaça representa um risco operacional real, especialmente em dispositivos usados tanto para navegação casual quanto para movimentação financeira.

Além do ZeroDayRAT: A epidemia de malwares NFC e RATs

O ZeroDayRAT não está isolado. Ele surge em meio a uma onda de ameaças móveis mais sofisticadas e direcionadas.

NFCShare e fraudes por aproximação

O malware NFCShare explora pagamentos por aproximação e transferências NFC. Ele intercepta comunicações ou induz o usuário a autorizar transações fraudulentas. Com a popularização de carteiras digitais e pagamentos contactless, o vetor se tornou altamente lucrativo.

Arsink e trojans bancários avançados

O Arsink, outra ameaça emergente, combina técnicas clássicas de trojan bancário com controle remoto parcial, focando principalmente em aplicativos financeiros.

Golpe de compartilhamento de tela no WhatsApp

Outro golpe em ascensão envolve engenharia social via WhatsApp. A vítima é convencida a compartilhar a tela sob pretexto de suporte técnico ou validação de cadastro. Durante a sessão, criminosos observam códigos, senhas e dados bancários em tempo real.

Esse tipo de ataque mostra que o elo mais fraco continua sendo o fator humano.

Por que as proteções do Google e da Apple estão falhando?

É importante destacar que não estamos diante de um colapso total de segurança. Android e iOS continuam sendo sistemas robustos. O problema está na combinação de engenharia social, novos modelos de distribuição e uso abusivo de recursos legítimos.

Engenharia social altamente sofisticada

Campanhas atuais utilizam deepfakes de voz, páginas clonadas com certificados válidos e aplicativos falsos com identidade visual idêntica a apps legítimos. O usuário acredita estar instalando uma atualização oficial ou ferramenta corporativa.

Provisionamento corporativo no iOS

No caso do iOS, criminosos exploram certificados empresariais destinados a testes internos. Esse mecanismo permite instalar apps fora da App Store sob aparência legítima.

Embora a Apple revogue certificados quando detectados, há uma janela crítica entre a distribuição e o bloqueio.

Lojas de terceiros e APKs no Android

No Android, o risco aumenta quando usuários instalam APKs fora da Play Store ou utilizam lojas alternativas sem verificação adequada. O ZeroDayRAT frequentemente se disfarça como aplicativo utilitário ou atualização de segurança.

O sistema possui proteções como sandboxing e permissões granulares, mas se o usuário concede acesso manualmente, o malware opera com autorização formal.

Conclusão e como se proteger do ZeroDayRAT

O ZeroDayRAT simboliza uma nova fase do cibercrime móvel: ferramentas avançadas, modulares e comercializadas como serviço. A ameaça não está apenas na tecnologia, mas na profissionalização do mercado criminoso.

A boa notícia é que a maioria das infecções depende de interação do usuário. Algumas práticas reduzem drasticamente o risco.

- Verifique permissões de aplicativos regularmente.

- Evite instalar APKs fora da Play Store.

- Não aceite certificados corporativos desconhecidos no iPhone.

- Desconfie de solicitações de compartilhamento de tela.

- Utilize aplicativo autenticador em vez de SMS quando possível.

- Mantenha o sistema sempre atualizado.

Para investidores e profissionais de TI, a recomendação adicional é separar dispositivos pessoais de dispositivos usados para movimentações financeiras sensíveis.

A segurança móvel em 2026 não depende apenas de Google ou Apple. Ela depende de consciência digital. O ZeroDayRAT é sofisticado, mas ainda precisa de um clique, uma permissão ou uma distração para agir.

Ignorar o problema não é uma opção. Entender o risco e ajustar comportamentos é a resposta mais eficaz.