Uma falha grave de segurança no Microsoft Azure deixou o código do cliente exposto. Uma falha de segurança encontrada no Azure App Service. Esta é uma plataforma gerenciada pela Microsoft para criar e hospedar aplicativos da web. Então, o problema existe há pelo menos quatro anos, desde 2017.

A Equipe de Pesquisa Wiz detectou um comportamento padrão inseguro no Serviço de Aplicativo do Azure que expôs o código-fonte de aplicativos do cliente escritos em PHP, Python, Ruby ou Node, que foram implantados usando “Git Local”. A vulnerabilidade, que apelidamos de “NotLegit”, existe desde setembro de 2017 e provavelmente foi explorada em estado selvagem, detalha o blog Wiz.io.

Apenas os clientes do Azure App Service Linux foram afetados pelo problema descoberto e relatado por pesquisadores do fornecedor de segurança em nuvem Wiz.io, com os aplicativos baseados em IIS implantados por clientes do Azure App Service do Windows não sendo afetados.

Código-fonte do cliente exposto por falha do Azure App Service

“Pequenos grupos de clientes ainda estão potencialmente expostos e devem tomar certas ações do usuário para proteger seus aplicativos, conforme detalhado em vários alertas por e-mail que a Microsoft emitiu entre 7 e 15 de dezembro de 2021.”

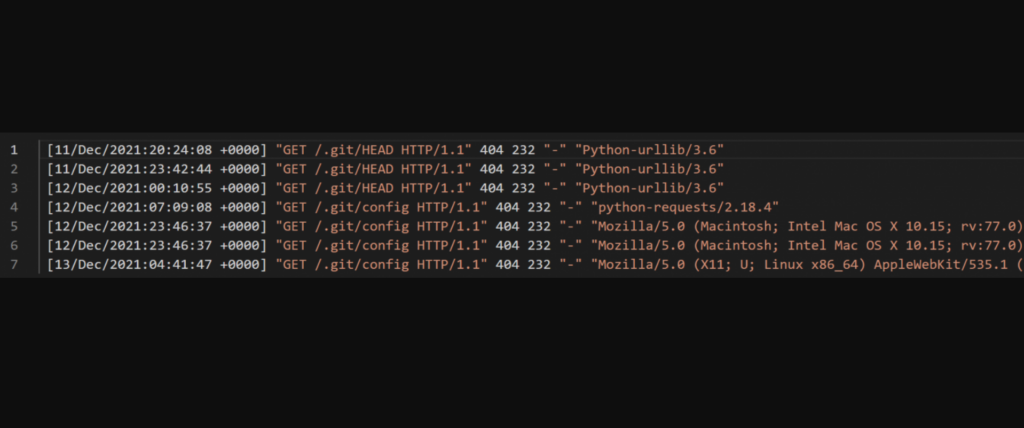

Os pesquisadores testaram sua teoria de que o comportamento padrão inseguro no Azure App Service Linux provavelmente foi explorado livremente, implantando seu próprio aplicativo vulnerável.

Em apenas quatro dias, eles viram as primeiras tentativas feitas por atores de ameaças de acessar o conteúdo da pasta de código-fonte exposta.

Embora isso possa apontar para os invasores que já sabem da falha NotLegit e especificamente tentando encontrar o código-fonte dos aplicativos do Serviço de Aplicativo do Azure expostos, essas verificações também podem ser explicadas como verificações normais de pastas .git expostas.

Os invasores obtiveram acesso a arquivos pertencentes a organizações de alto perfil depois de encontrar pastas públicas .git, incluindo vários sites do governo indiano e o Programa Ambiental das Nações Unidas (UNEP).

Os aplicativos afetados do Serviço de Aplicativo do Azure incluem todos os aplicativos PHP, Node, Python, Ruby e Java codificados para veicular conteúdo estático se:

- implantado usando Local Git em um aplicativo padrão limpo no Serviço de Aplicativo do Azure começando em 2013

- implantado no Serviço de Aplicativo do Azure desde 2013 usando qualquer fonte Git, depois que um arquivo foi criado ou modificado no contêiner do aplicativo

Falhas mitigadas, clientes expostos notificados

“O MSRC foi informado pelo Wiz.io [..] sobre um problema em que os clientes podem configurar involuntariamente a pasta .git a ser criada na raiz do conteúdo, o que os colocaria em risco de divulgação de informações”, disse a Microsoft.

“Isso, quando combinado com um aplicativo configurado para servir conteúdo estático, possibilita que outros baixem arquivos que não se destinam ao público.”

A equipe do Serviço de Aplicativo do Azure e o MSRC já aplicaram uma correção projetada para cobrir a maioria dos clientes afetados e alertaram todos os clientes ainda expostos após habilitar a implantação local ou carregar a pasta .git no diretório de conteúdo.

A Microsoft atenuou a falha atualizando as imagens PHP para impedir a exibição da pasta .git como conteúdo estático.

A documentação do Serviço de Aplicativo do Azure também foi atualizada com uma nova seção sobre como proteger adequadamente o código-fonte dos aplicativos e as implantações in-loco.

Mais detalhes técnicos sobre a falha de segurança NotLegit e um cronograma de divulgação podem ser encontrados na postagem do blog da Microsoft e no relatório da equipe de pesquisa do Wiz.