O Google removeu da Chrome Web Store 32 extensões maliciosas. Todas as extensões removidas podiam alterar os resultados da pesquisa e enviar spam ou anúncios indesejados. Juntas, todas as extensões contam com uma contagem de download de 75 milhões.

As extensões apresentavam funcionalidade legítima para manter os usuários inconscientes do comportamento malicioso que vinha no código ofuscado para entregar as cargas úteis. O pesquisador de segurança cibernética Wladimir Palant analisou a extensão PDF Toolbox (2 milhões de downloads) disponível na Chrome Web Store e descobriu que incluía um código disfarçado como um invólucro API de extensão legítimo.

Extensões maliciosas do Chrome

Em um artigo publicado em meados de maio (Via: Bleeping Computer), o pesquisador explica que o código permitia que o domínio “serasearchtop[.]com” injetasse código JavaScript arbitrário em qualquer site visitado pelo usuário. O potencial de abuso varia desde a inserção de anúncios em páginas da Web até o roubo de informações confidenciais. No entanto, Palant não observou nenhuma atividade maliciosa, então o propósito do código permaneceu obscuro.

O pesquisador também notou que o código foi configurado para ativar 24 horas após a instalação da extensão, comportamento normalmente associado a intenções maliciosas. Há alguns dias, Palant publicou um post de acompanhamento do caso para alertar que havia descoberto o mesmo código suspeito em outras 18 extensões do Chrome com uma contagem total de download de 55 milhões. Alguns exemplos incluem:

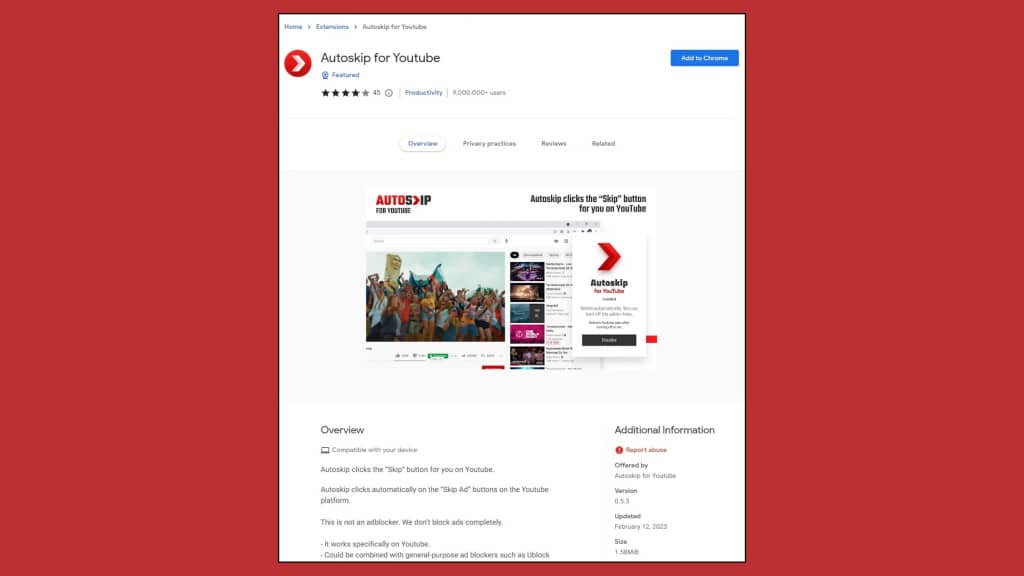

- Autoskip para Youtube – 9 milhões de usuários ativos;

- Soundboost – 6,9 milhões de usuários ativos;

- Crystal Ad block – 6,8 milhões de usuários ativos;

- Brisk VPN – 5,6 milhões de usuários ativos;

- Clipboard Helper – 3,5 milhões de usuários ativos;

- Maxi Refresher – 3,5 milhões de usuários ativos;

Continuando sua investigação, Palant encontrou duas variantes do código: uma disfarçada como a API do navegador WebExtension da Mozilla, Polyfill, e outra se passando pela biblioteca Day.js. No entanto, ambas as versões apresentavam o mesmo mecanismo arbitrário de injeção de código JS envolvendo serasearchtop[.]com.

Embora o pesquisador não tenha observado nenhuma atividade maliciosa clara, ele observou que há vários relatórios e avaliações de usuários na Web Store indicando que as extensões estavam realizando redirecionamentos e sequestro de resultados de pesquisa.

Apesar de suas tentativas de relatar as extensões suspeitas ao Google, elas continuaram disponíveis para os usuários na Chrom Web Store. Hoje, a empresa de segurança cibernética Avast disse que relatou as extensões ao Google depois de confirmar sua natureza maliciosa e expandiu a lista para 32 entradas. Coletivamente, eles tiveram 75 milhões de instalações.

A Avast diz que, embora as extensões pareçam inofensivas para usuários desavisados, elas são adwares que sequestram resultados de pesquisa para exibir links patrocinados e resultados pagos, às vezes até exibindo links maliciosos.

Milhões de instalações

Embora os 75 milhões de downloads pareçam preocupantes, a empresa suspeita que a contagem tenha sido “inflada artificialmente”. Uma lista completa das extensões maliciosas (IDs) pode ser encontrada no relatório da Avast.

Os usuários devem observar que a remoção das extensões da Chrome Web Store não as desativa ou desinstala automaticamente de seus navegadores, portanto, é necessária uma ação manual para eliminar o risco.