Mais um popular plug-in do WordPress apresenta falha. O plug-in de criação de formulários do WordPress, Ninja Forms, contém três vulnerabilidades que podem permitir que invasores obtenham escalonamento de privilégios e roubem dados do usuário.

As três vulnerabilidades foram descobertas pelos pesquisadores do Patchstack, que as divulgaram ao desenvolvedor do plug-in, Saturday Drive, em 22 de junho de 2023, alertando que afeta as versões 3.6.25 e anteriores do NinjaForms.

Falha no plug-in WordPress Ninja Forms

Uma vez cientes das vulnerabilidades, os desenvolvedores lançaram a versão 3.6.26 em 4 de julho de 2023 para corrigi-las. No entanto, as estatísticas do WordPress.org mostram que apenas cerca de metade de todos os usuários do NinjaForms baixaram a versão mais recente, deixando cerca de 400.000 sites vulneráveis a ataques.

As vulnerabilidades

A primeira vulnerabilidade descoberta pelo Patchstack é CVE-2023-37979, uma falha de XSS (script entre sites) refletida baseada em POST que permite que usuários não autenticados aumentem seus privilégios e roubem informações enganando usuários privilegiados para que visitem uma página da Web especialmente criada.

O segundo e o terceiro problemas, rastreados como CVE-2023-38393 e CVE-2023-38386, respectivamente, são problemas de controle de acesso interrompido no recurso de exportação de envios de formulário do plug-in, permitindo que assinantes e colaboradores exportem todos os dados que os usuários enviaram em o site WordPress afetado.

Embora os problemas sejam classificados como de alta gravidade, o CVE-2023-38393 é particularmente perigoso porque é fácil encontrar um usuário com a função Assinante necessária. Qualquer site que ofereça suporte a membros e registros de usuários seria suscetível a incidentes massivos de violação de dados devido a essa falha se eles usarem uma versão vulnerável do plug-in Ninja Forms.

Os patches

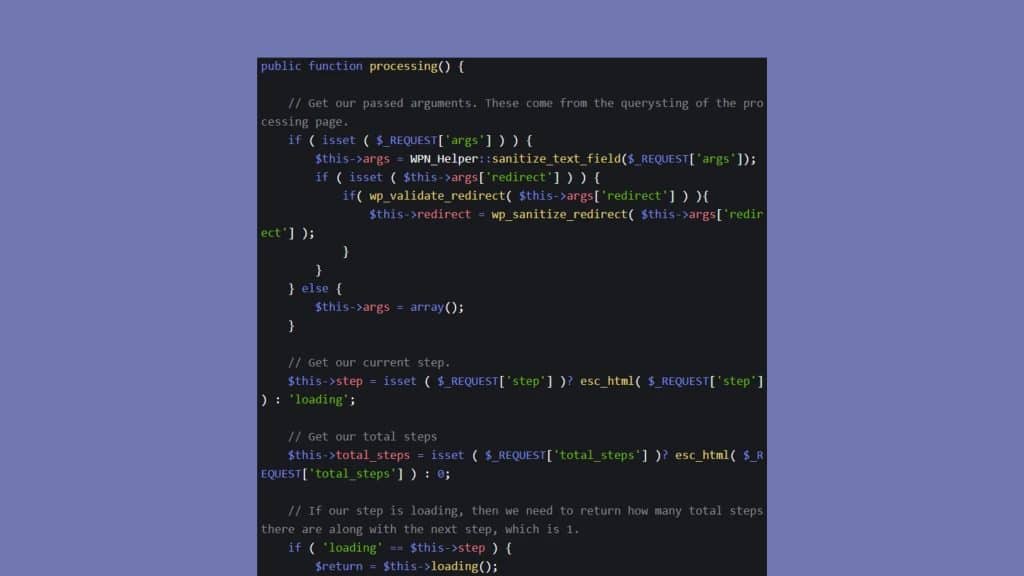

Os patches aplicados pelo fornecedor na versão 3.6.26 incluem a adição de verificações de permissão para problemas de controle de acesso interrompido e restrições de acesso a funções que impedem o acionamento do XSS identificado.

O relato público das falhas acima foi adiado por mais de três semanas para evitar chamar a atenção dos hackers para as falhas, permitindo que os usuários do Ninja Form corrigissem. No entanto, ainda há um número significativo que não o fez neste momento.

Recomenda-se que todos os administradores de sites que usam o plug-in Ninja Forms atualizem para a versão 3.6.26 ou posterior o mais rápido possível. Se isso não for possível, os administradores devem desabilitar o plug-in de seus sites até que possam aplicar o patch.