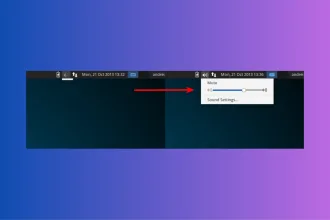

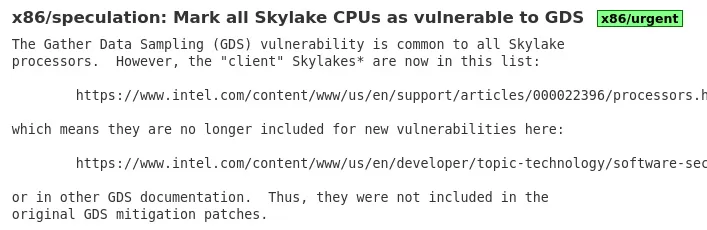

A mitigação do Linux para a vulnerabilidade “Downfall” do Intel Gather Data Sampling (GDS) foi atualizada para refletir todas as CPUs Skylake e Kabylake sendo vulneráveis a esse problema desagradável. Devido ao fato de os processadores clientes Skylake atingirem o fim de sua vida útil de suporte oficial na Intel, a mitigação original do Linux para GDS/Downfall não protegeu adequadamente os modelos de processadores Core mais antigos. Um novo patch foi colocado na fila através do x86/urgente do TIP para introdução em breve no kernel principal. O patch marca todas as CPUs Skylake (e Kabylake) como vulneráveis ao Downfall. Portanto, a mitigação Intel GDS/Downfall Linux atualizada para confirmar que todas as CPUs Skylake foram afetadas.

Mitigação Intel GDS/Downfall Linux atualizada para confirmar que todas as CPUs Skylake foram afetadas

Conforme observado no patch, devido à janela de suporte para os processadores mais antigos, os processadores cliente Skylake não foram mencionados como parte da divulgação GDS/Downfall da Intel, embora os processadores sejam afetados. Como esses modelos não são mencionados na documentação do GDS, o patch do Linux não aplica proteção a esses modelos.O patch que corrige a proteção do cliente Skylake foi escrito pelo engenheiro de longa data da Intel Linux, Dave Hansen.

No patch ele mencionou:

“Agradeço muito o relatório de Michael Zhivich [da Akamai] sobre esse problema. Apesar do nível de suporte que um fornecedor de hardware oferece, o kernel precisa muito de uma lista precisa e atualizada de CPUs vulneráveis. Mais relatórios como isso é muito bem-vindo.”

Espere que o patch seja implementado em breve e portado para as versões estáveis do kernel Linux.

Intel Shadow Stack finalmente fundido para Linux 6.6

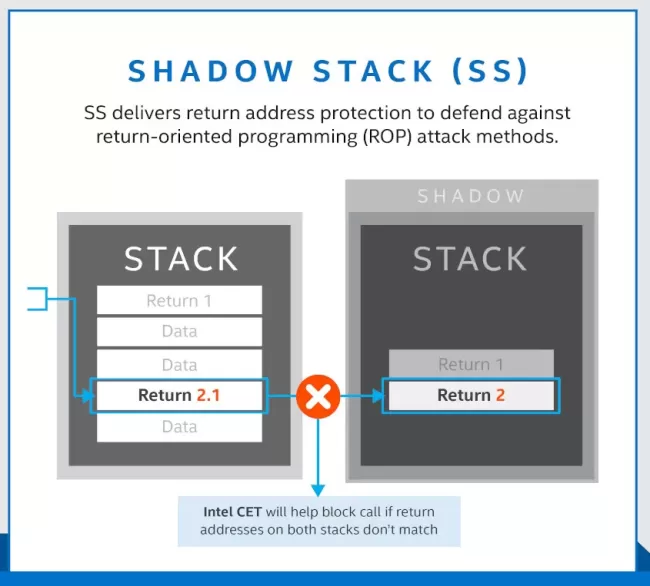

O suporte Intel Shadow Stack que faz parte de sua Control-flow Enforcement Technology (CET) foi finalmente incorporado ao kernel Linux 6.6 depois de ter sido rejeitado anteriormente por Linus Torvalds.Durante anos, a Intel vem trabalhando no suporte CET/Shadow Stack para Linux para defesa contra ataques de programação orientada a retorno (ROP) com processadores Tiger Lake e mais recentes.

Os engenheiros da Intel enviaram o Shadow Stack para Linux 6.4 , mas ele foi rejeitado por Linus Torvalds. Ao revisar o código, o criador do Linux encontrou vários problemas com ele e decidiu não aceitá-lo para a janela de mesclagem v6.4.Agora, depois que o código foi limpo e iterado, ele foi reenviado para o ciclo do Linux 6.6. Dave Hansen da Intel explicou na solicitação pull:

“Este é o tão esperado suporte para pilha de sombra x86. Primeiro enviamos isso para você para 6.4 em um formato que era mais difícil de revisar.Desde então, os principais deltas abordaram preocupações em torno de pte_mkwrite() e da lógica de mudança de bits sujos. Estas são principalmente inalterado em relação à versão v9 do patchset em junho.Há uma correção de última hora aqui para limpar avisos esparsos, mas não deve nem afetar a geração de código. “

Linus Torvalds decidiu mesclar o código Shadow Stack (shstk) para esta janela de mesclagem. Portanto, este recurso de segurança fornecido pela Intel para suas CPUs modernas, bem como para as CPUs AMD mais recentes, está pronto para funcionar com o Linux 6.6+.