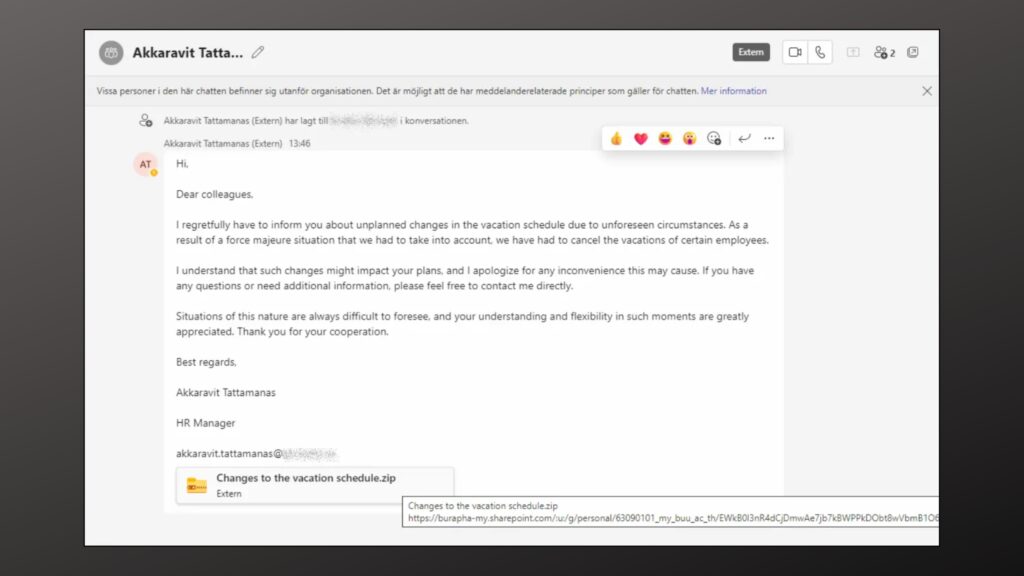

De acordo com relatórios recentes, agentes de ameaças têm usado o Microsoft Teams para entregar malware DarkGate Loader. A campanha originou-se de duas contas externas comprometidas do Office 365 identificadas como “Akkaravit Tattamanas” (63090101@my.buu.ac.th) e “ABNER DAVID RIVERA ROJAS” (adriverar@unadvirtual.edu.co).

O malware DarkGate Loader

O malware carregador DarkGate foi introduzido em 2017, mas só estava sendo usado por seu desenvolvedor original. No entanto, em junho de 2023, o desenvolvedor do malware começou a anunciá-lo em vários fóruns de crimes cibernéticos como Malware como serviço (MaaS).

Tradicionalmente, era espalhado por e-mail até que um dos operadores teve outras ideias e começou a usar o Microsoft Teams para entregar o malware. O contexto da mensagem enviada às vítimas consistia em uma mensagem de chat de engenharia social com tema de RH.

Hackers usando Microsoft Teams para entrega do DarkGate

De acorod com investigações posteriores revelaram que as mensagens de bate-papo consistiam em um link do Sharepoint hospedado externamente, que contém um arquivo ZIP com o nome “Alterações na programação de férias.zip”.

Depois que as vítimas baixam esse arquivo ZIP, ele consiste em um arquivo LNK (atalho) disfarçado de documento PDF e tem o nome “Alterações na programação de férias.pdf.lnk”. Uma análise mais aprofundada do arquivo LNK revelou que se aberto, o arquivo possui vários comandos para uma cadeia de execução, que inicialmente criará um arquivo VBScript com o nome “asrxmp.vbs” no diretório C:\tpgh\ e o executará automaticamente.

Depois que o arquivo VBScript é executado, ele baixa o arquivo do servidor remoto hXXp:// 5[.]188[.]87[.]58:2351/wbzadczl e o executa. Esta execução leva ao uso da versão Windows do cURL (renomeada para wbza) para baixar e executar Autoit3.exe e o script incluído eszexz.au3. Este script AutoIT descarta outro arquivo shellcode e verifica se o Sophos está instalado antes de executá-lo. Caso contrário, o script AutoIT desofusca ainda mais seu código e inicia o shellcode.

Esta execução final do shellcode cria um arquivo byte a byte para carregar um novo executável do Windows identificado como o malware “DarkGate loader”.

Um relatório completo foi publicado pela Truesec, que fornece informações detalhadas sobre a desofuscação, análise de configuração e outras informações sobre este malware carregador DarkGate. “Infelizmente, os recursos de segurança atuais do Microsoft Teams, como Safe Attachments ou Safe Links, não foram capazes de detectar ou bloquear este ataque.” lê a postagem de Truesec. Esta campanha foi detectada devido à formação de sensibilização em segurança dos destinatários.

Reomendações

Recomenda-se que organizações e administradores de TI implementem alguns recursos de segurança, incluindo permitir solicitações de bate-papo do Microsoft Teams de domínios externos específicos e criar uma lista de permissões de domínios confiáveis.

Além disso, também é recomendado que as organizações treinem seus funcionários em conscientização sobre segurança cibernética, o que pode educar todos os funcionários e prevenir ataques futuros.