Pesquisadores identificaram conexões entre um spyware para Android chamado DragonEgg e outra sofisticada ferramenta modular de vigilância para iOS chamada LightSpy. O DragonEgg, junto com WyrmSpy (também conhecido como AndroidControl), foi divulgado pela primeira vez pela Lookout em julho de 2023 como uma variedade de malware capaz de coletar dados confidenciais de dispositivos Android.

Detalhes sobre o LightSpy vieram à tona em março de 2020 como parte de uma campanha chamada Operação Poisoned News, na qual usuários do Apple iPhone em Hong Kong foram alvo de ataques watering hole para instalar o spyware.

Pesquisadores descobriram relação entre o Android Spyware DragonEgg e o LightSpy do iOS

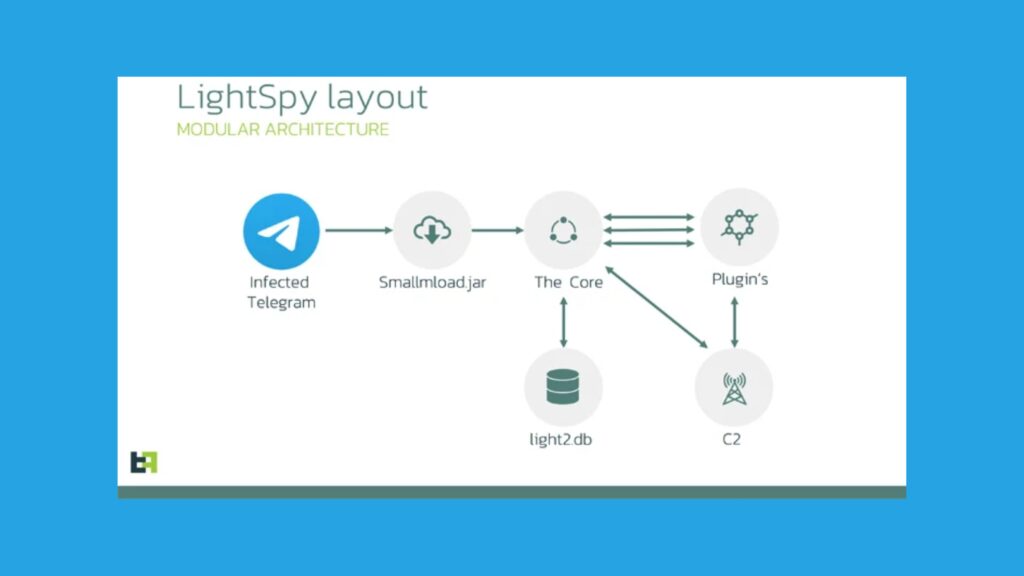

De acordo com a empresa holandesa de segurança móvel ThreatFabric (Via: TheHackerNews), as cadeias de ataque envolvem o uso de um aplicativo Telegram trojanizado projetado para baixar uma carga útil de segundo estágio (smallmload.jar), que, por sua vez, é configurado para baixar um terceiro componente com o codinome Core.

De acordo com as descobertas, uma análise mais aprofundada dos artefatos revelou que o implante tem sido mantido ativamente desde pelo menos 11 de dezembro de 2018, com a versão mais recente lançada em 13 de julho de 2023.

O módulo principal do LightSpy (ou seja, DragonEgg) funciona como um plugin orquestrador responsável por coletar a impressão digital do dispositivo, estabelecer contato com um servidor remoto, aguardar novas instruções e atualizar-se, bem como os plugins.

O LightSpy Core é extremamente flexível em termos de configuração: os operadores podem controlar com precisão o spyware usando a configuração atualizável.

ThreatFabric

Alguns dos plug-ins notáveis ????incluem um módulo de localização que rastreia a localização precisa das vítimas, gravação de som que pode capturar o áudio ambiente, bem como de conversas de áudio VOIP do WeChat, e um módulo de fatura para coletar o histórico de pagamentos do WeChat Pay.

O comando e controle (C2) do LightSpy compreende vários servidores localizados na China continental, Hong Kong, Taiwan, Cingapura e Rússia, com o malware e o WyrmSpy compartilhando a mesma infraestrutura.

A ThreatFabric disse que também identificou um servidor que hospeda dados de 13 números de telefone exclusivos pertencentes a operadoras de telefonia celular chinesas, levantando a possibilidade de que os dados representem os números de teste dos desenvolvedores do LightSpy ou das vítimas.

Os links entre DragonEgg e LightSpy decorrem de semelhanças em padrões de configuração, estrutura de tempo de execução e plug-ins e formato de comunicação C2. De acordo com o ThreatFabric, a forma como o grupo de ameaças distribuiu o estágio inicial malicioso dentro do popular mensageiro foi um truque inteligente.