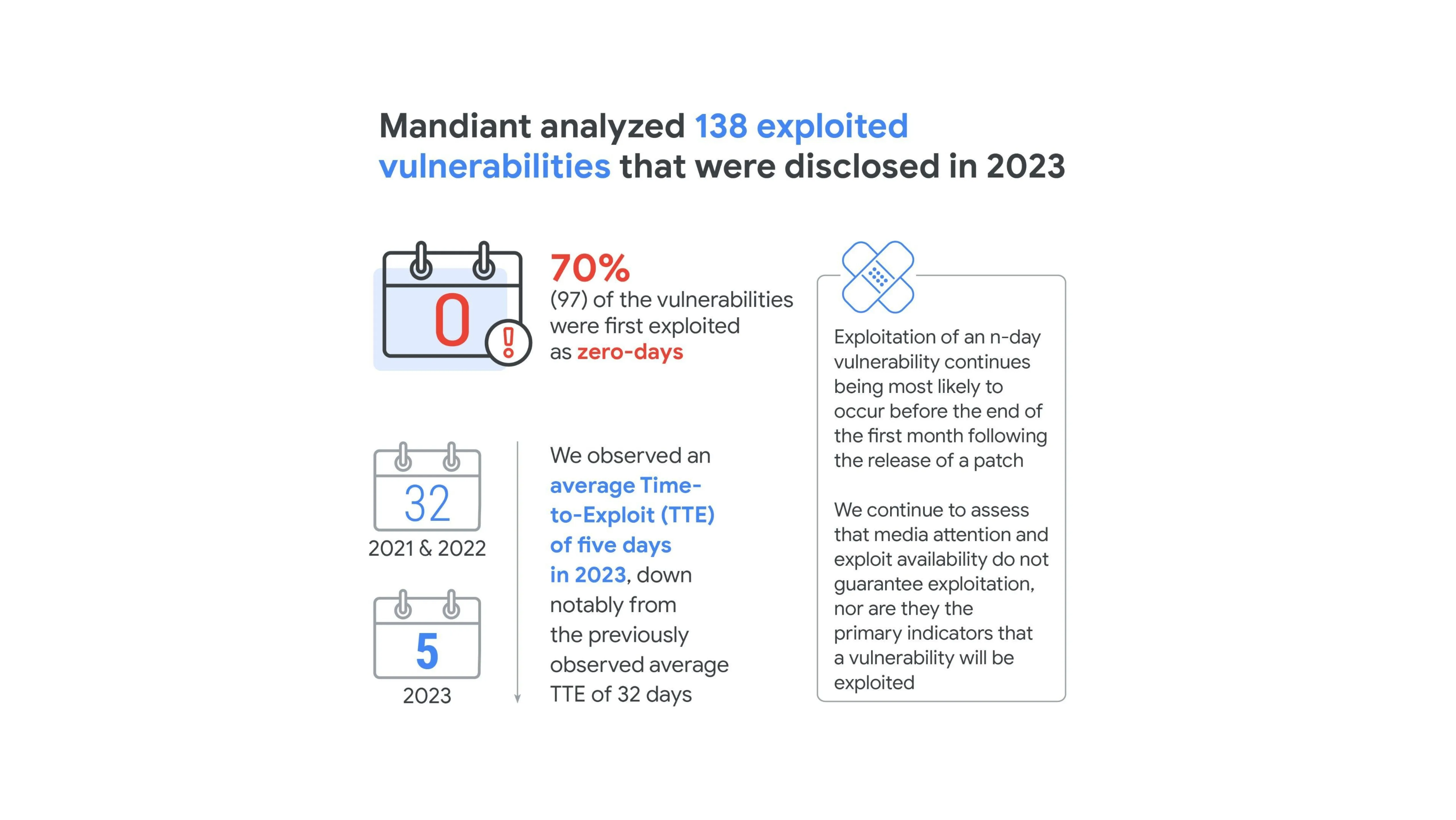

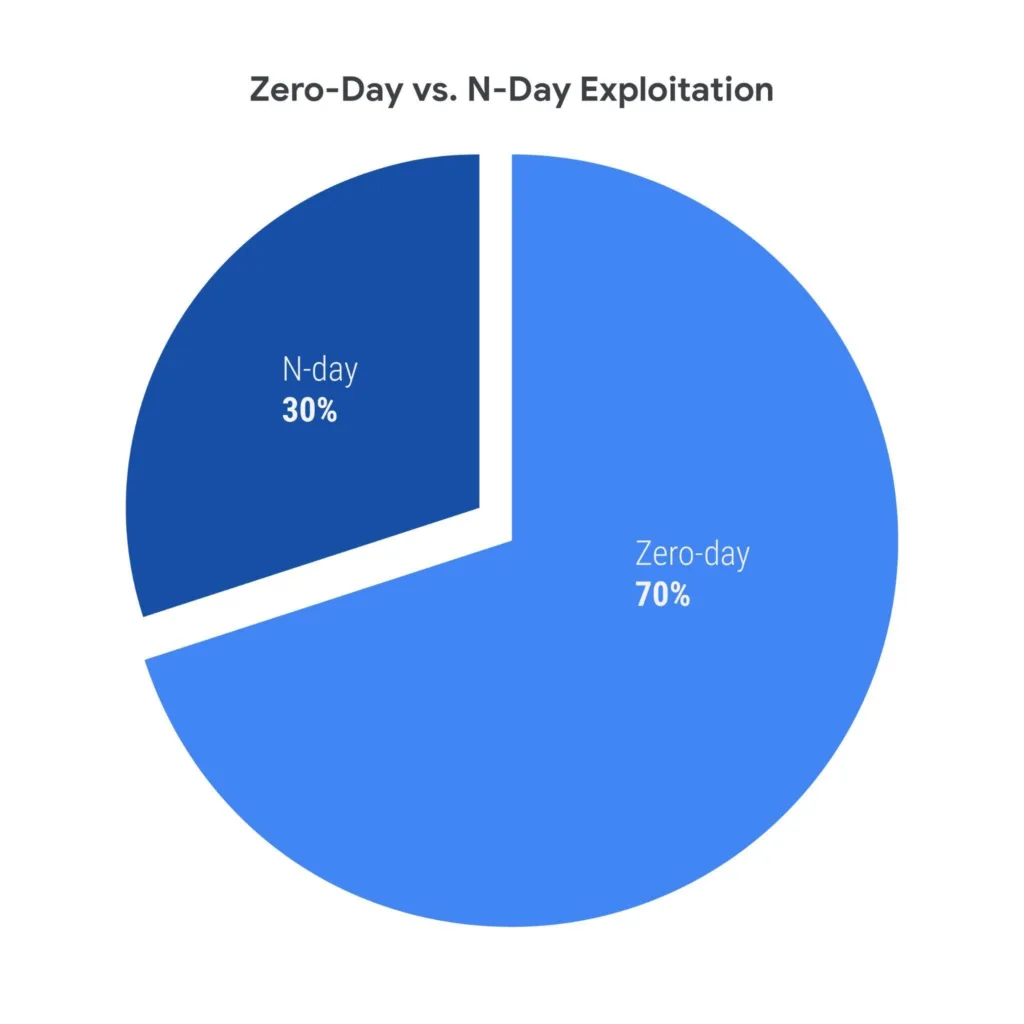

O Google divulgou um relatório analisando 138 vulnerabilidades exploradas em 2023, destacando a crescente rapidez com que atacantes exploram falhas em softwares. De acordo com o estudo, 70% das vulnerabilidades (97 de 138) foram exploradas antes de os patches corretivos serem disponibilizados (conhecidas como zero-day). Os 30% restantes foram explorados após a liberação de correções (n-days), representando uma queda em relação aos 38% registrados em 2021-2022.

O tempo médio para o desenvolvimento de explorações foi drasticamente reduzido em 2023. Em média, apenas cinco dias se passaram entre a publicação de um patch e a criação de um exploit funcional, em comparação com 32 dias em 2021-2022 e 63 dias entre 2018-2019. O relatório também revelou que 12,2% das explorações ocorreram nas primeiras 24 horas após o lançamento de uma correção, 29,3% dentro de uma semana e 53,7% no primeiro mês.

Exemplos de vulnerabilidades críticas

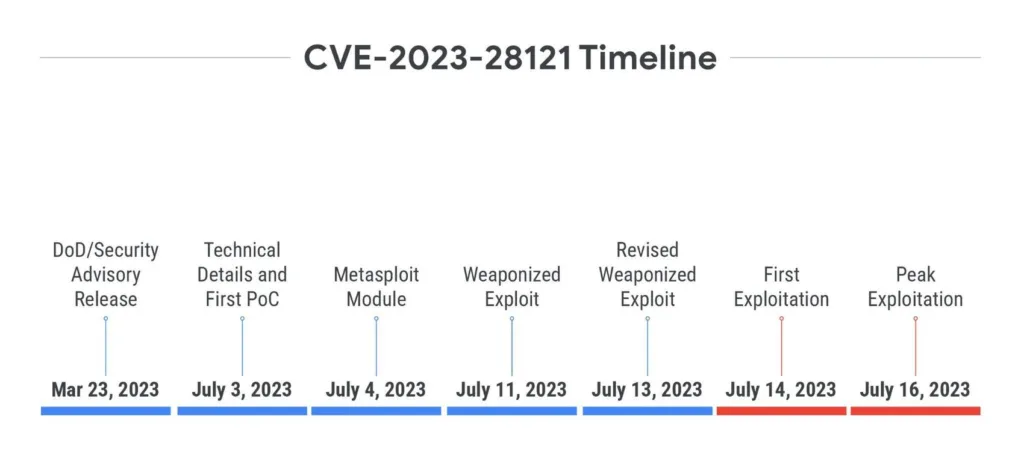

O relatório cita dois exemplos de vulnerabilidades exploradas em 2023: CVE-2023-28121 e CVE-2023-27997. A CVE-2023-28121, que afeta o plugin WooCommerce Payments do WordPress, foi explorada com uma simples solicitação HTTP para contornar a autenticação, com ataques ocorrendo 10 dias após a divulgação dos detalhes técnicos. Já a CVE-2023-27997, uma falha de buffer overflow no Fortinet FortiOS, teve sua exploração iniciada três meses após a divulgação inicial, exigindo uma exploração mais complexa devido a várias proteções implementadas, como randomização de endereços.

Tendências de exploração

Em 2023, o uso de exploits zero-day superou os n-days, com 70% das vulnerabilidades exploradas antes do lançamento de patches. Embora a proporção de zero-days tenha crescido, o número de n-days ainda permanece significativo, especialmente porque as explorações estão acontecendo em prazos mais curtos. O relatório destaca que as explorações tendem a ocorrer dentro de um mês após o lançamento do patch.

Além disso, 2023 trouxe um aumento no número de fornecedores afetados, com ataques diversificados entre empresas como Microsoft, Apple e Google, que representaram menos de 40% do total de vulnerabilidades exploradas, uma queda em relação aos anos anteriores.

Implicações e perspectivas

Com a redução nos prazos de exploração, torna-se cada vez mais desafiador para as equipes de segurança manterem seus sistemas protegidos. A priorização de patches tornou-se uma tarefa crítica, já que as explorações ocorrem cada vez mais rápido após as correções. A segmentação de arquiteturas e a implementação de controles de acesso são essenciais para mitigar os danos causados por essas vulnerabilidades.

O relatório conclui que a tendência de exploração de zero-days continuará a aumentar, enquanto os n-days permanecem como uma ameaça persistente. A expectativa é que o tempo médio para a exploração de vulnerabilidades continue a diminuir, exigindo respostas cada vez mais rápidas das equipes de segurança.