Uma vulnerabilidade zero dia nos temas do Windows está permitindo que atacantes roubem remotamente credenciais NTLM dos usuários, mas correções não oficiais e gratuitas já estão disponíveis para proteger sistemas afetados enquanto um patch oficial é aguardado. As credenciais NTLM têm sido alvo de ataques de relay e “pass-the-hash,” métodos que usam credenciais de sistemas vulneráveis para obter acesso a dados confidenciais e realizar movimentação lateral em redes comprometidas.

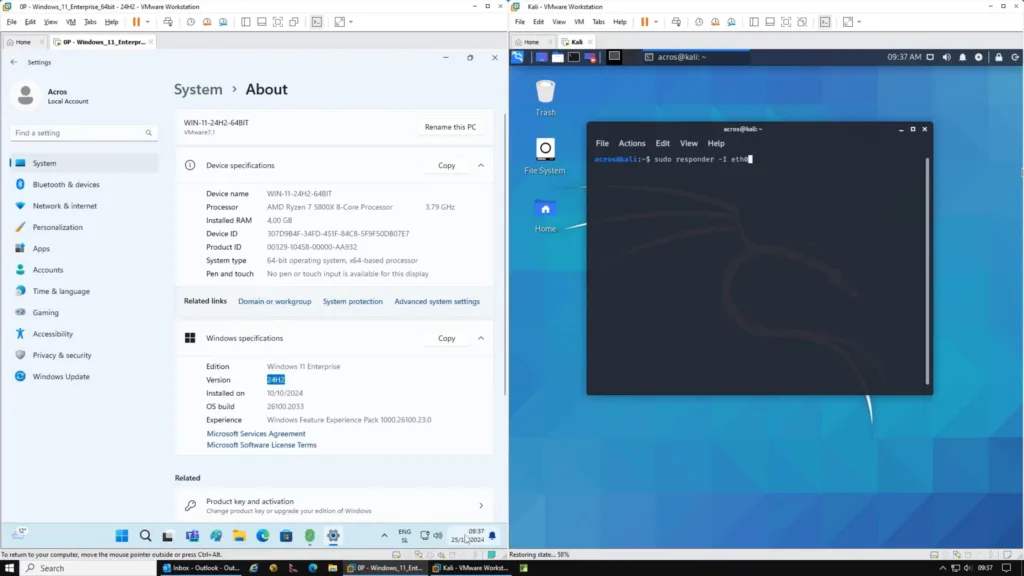

Um ano atrás, a Microsoft anunciou que descontinuará o protocolo NTLM no Windows 11 futuramente. Entretanto, uma nova vulnerabilidade em arquivos de temas do Windows, descoberta pela ACROS Security, permite a exposição de credenciais NTLM de um usuário. Quando um arquivo de tema malicioso é exibido no Windows Explorer, o sistema envia automaticamente requisições de rede autenticadas para hosts remotos, incluindo as credenciais NTLM do usuário.

Contornando patches incompletos

A falha foi encontrada pela ACROS Security durante o desenvolvimento de um micropatch para uma vulnerabilidade relacionada, rastreada como CVE-2024-38030. Esta vulnerabilidade, descoberta pelo pesquisador Tomer Peled da Akamai, é um desvio de segurança para uma falha anterior de falsificação em temas do Windows, identificada como CVE-2024-21320, e corrigida pela Microsoft em janeiro.

Peled descobriu que temas configurados com caminhos de rede para propriedades como BrandImage e Wallpaper levam o Windows a enviar automaticamente requisições autenticadas para hosts remotos, expondo as credenciais NTLM ao visualizar o arquivo. Mesmo após o patch de julho para a CVE-2024-38030, a ACROS identificou outro ponto de exploração para roubo de credenciais NTLM em todas as versões atualizadas do Windows, incluindo Windows 7 e Windows 11 24H2.

Para resolver a vulnerabilidade de forma abrangente, a ACROS desenvolveu um patch mais geral que cobre todas as execuções de temas, impedindo o Windows de enviar requisições para hosts remotos ao apenas visualizar o arquivo.

Micropatches gratuitos e não oficiais disponíveis

Enquanto a Microsoft ainda não lançou uma correção oficial, a ACROS oferece micropatches gratuitos através do serviço 0patch. Esses patches são aplicados automaticamente em sistemas com o agente 0patch instalado, sem necessidade de reiniciar o sistema.

Embora o 0patch cubra apenas o Windows Workstation, já que a funcionalidade de temas não está habilitada no Windows Server por padrão, usuários de Windows Server podem prevenir o vazamento de credenciais evitando clicar duas vezes nos arquivos de tema. A Microsoft respondeu ao BleepingComputer que está ciente da situação e planeja um patch oficial.

Enquanto isso, usuários do Windows podem adotar medidas de mitigação como o bloqueio de hashes NTLM por meio de uma política de grupo, conforme descrito na orientação CVE-2024-21320.