Hackers da Coreia do Norte estão direcionando seus ataques para sistemas macOS da Apple, criando aplicativos maliciosos disfarçados de jogos de campo minado e aplicativos de bloco de notas, todos desenvolvidos com o framework Flutter. Esses apps, embora maliciosos, foram assinados e autenticados com um ID de desenvolvedor legítimo da Apple, permitindo que, temporariamente, passassem pelas verificações de segurança da Apple. Isso fez com que os sistemas macOS os reconhecessem como aplicativos seguros, permitindo sua execução sem restrições.

Os aplicativos, nomeados com temas relacionados a criptomoedas, indicam que os hackers norte-coreanos estão interessados no roubo financeiro, um objetivo comum entre grupos cibernéticos desse país.

A nova tática: aplicativos Flutter para contornar a segurança do macOS

De acordo com os pesquisadores da Jamf Threat Labs, que identificaram a campanha, este ataque parece ser mais um experimento sobre como contornar a segurança do macOS, do que uma operação altamente focada. A partir de novembro de 2024, a Jamf detectou vários aplicativos no VirusTotal que, embora parecessem inofensivos para a maioria dos antivírus, possuíam funcionalidade “de primeira fase”, conectando-se a servidores associados a atores norte-coreanos.

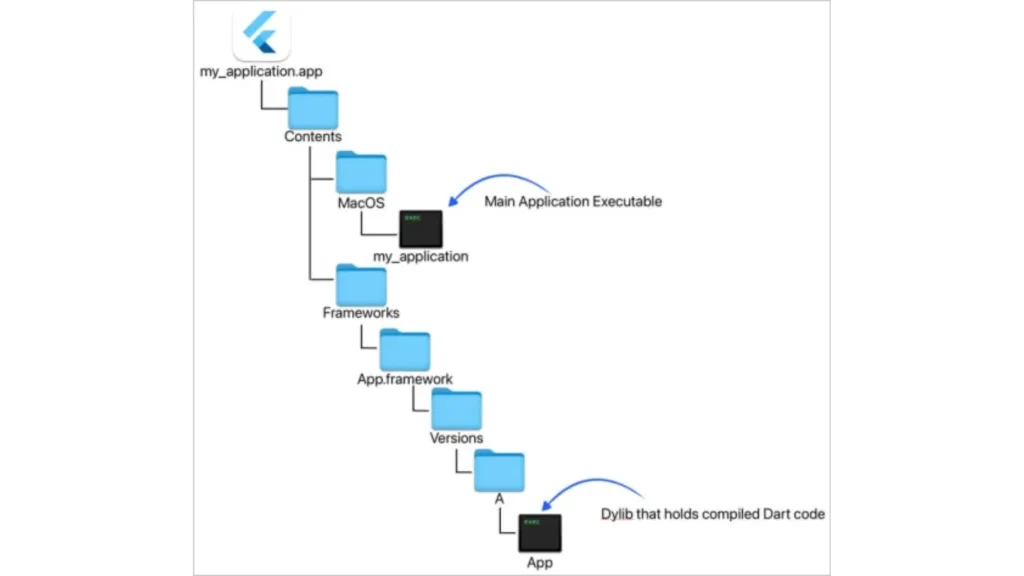

Esses aplicativos foram criados usando o Flutter, framework da Google que permite o desenvolvimento de apps nativamente compilados para diferentes sistemas operacionais com um único código-base escrito em Dart. Embora não seja incomum que malwares sejam incorporados em aplicativos Flutter, esta é a primeira vez que se observa um ataque direcionado especificamente a dispositivos macOS utilizando essa tecnologia.

Tecnologia que dificulta a detecção

O uso do Flutter oferece grande versatilidade aos desenvolvedores maliciosos, tornando o código malicioso mais difícil de ser detectado. Isso ocorre porque o código nocivo é embutido dentro de uma biblioteca dinâmica (dylib), que é carregada pelo motor do Flutter em tempo de execução.

Ao analisar um dos aplicativos maliciosos, chamado ‘New Updates in Crypto Exchange (2024-08-28).app’, a Jamf descobriu que o código obfuscado no dylib permitia a execução de AppleScripts, os quais eram enviados por um servidor de comando e controle (C2).

Assinaturas legítimas, mas maliciosas

Cinco dos seis aplicativos maliciosos encontrados pela Jamf foram assinados com um ID de desenvolvedor legítimo e passaram pela verificação de notificação da Apple. Isso significa que, embora esses aplicativos fossem, de fato, maliciosos, o sistema de segurança automatizado da Apple os tratou como seguros, permitindo que fossem instalados e executados nos dispositivos macOS.

Entre os aplicativos descobertos, estavam variantes feitas em Golang e Python, como ‘New Era for Stablecoins and DeFi, CeFi (Protected).app’ e ‘Runner.app’, o último disfarçado como um simples aplicativo de bloco de notas. Ambos faziam requisições para um domínio conhecido, ‘mbupdate.linkpc[.]net’, vinculado à Coreia do Norte e possuíam a capacidade de executar scripts.

Embora a Apple tenha revogado as assinaturas dos aplicativos, impedindo que eles passem novamente pelas defesas do Gatekeeper em sistemas atualizados, não está claro se esses aplicativos foram utilizados em operações reais ou se serviram apenas como uma forma de teste para avaliar técnicas de contorno de segurança.

Conclusões e Implicações

O fato de existirem várias variantes dos mesmos aplicativos sugere que a campanha pode ter sido apenas um experimento. No entanto, os detalhes específicos desta operação permanecem incertos, levantando questões sobre os métodos dos hackers e suas intenções com esse tipo de ataque.