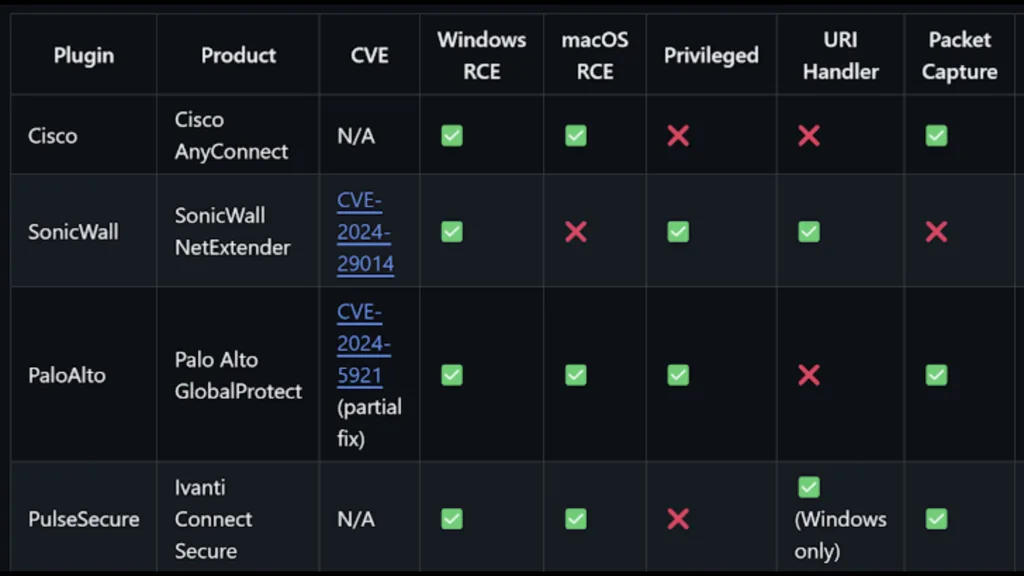

Pesquisadores de segurança cibernética descobriram falhas graves que afetam clientes de VPN amplamente utilizados, como os da Palo Alto Networks e da SonicWall. Essas vulnerabilidades podem ser exploradas para permitir a execução remota de código em sistemas Windows e macOS, comprometendo a integridade dos dispositivos e dados.

Exploração de falhas críticas em VPNs populares compromete segurança

Entre as falhas identificadas estão:

- CVE-2024-5921 (pontuação CVSS: 5,6): Afeta o cliente GlobalProtect da Palo Alto Networks, disponível para Windows, macOS e Linux. Essa vulnerabilidade resulta de uma validação insuficiente de certificados, permitindo que o cliente se conecte a servidores maliciosos e faça download de software comprometido. A falha foi corrigida na versão 6.2.6 para Windows.

- CVE-2024-29014 (pontuação CVSS: 7,1): Afeta o SonicWall SMA100 NetExtender para Windows. Esse erro pode permitir que um invasor execute código arbitrário ao processar uma atualização maliciosa do cliente End Point Control (EPC). As versões vulneráveis (10.2.339 e anteriores) já foram corrigidas na versão 10.2.341.

A Palo Alto Networks alertou que, para explorar essas falhas, o invasor precisaria ter acesso como um usuário local não administrativo ou estar na mesma sub-rede para instalar certificados raiz maliciosos e implantar software comprometido.

Riscos associados a essas falhas

Se exploradas, essas vulnerabilidades podem ter graves implicações. No caso do GlobalProtect, um invasor pode roubar credenciais da vítima, executar comandos arbitrários com privilégios elevados e instalar certificados raiz maliciosos, facilitando futuros ataques. Da mesma forma, no SonicWall NetExtender, um atacante pode enganar o usuário a se conectar a um servidor VPN falso e, em seguida, entregar uma atualização falsificada do cliente EPC, permitindo a execução de código com privilégios elevados.

Exploits em ação: NachoVPN

A descoberta das falhas levou ao desenvolvimento de uma ferramenta de prova de conceito chamada NachoVPN, que simula servidores VPN maliciosos para explorar essas vulnerabilidades e obter execução remota de código privilegiado. Embora não haja evidências de que essas falhas tenham sido amplamente exploradas até agora, especialistas em segurança recomendam a atualização imediata dos clientes afetados.

Medidas de proteção recomendadas

Usuários dos produtos afetados pela vulnerabilidade, como o GlobalProtect da Palo Alto Networks e o NetExtender da SonicWall, devem aplicar as correções fornecidas pelas respectivas empresas. A atualização dos sistemas é fundamental para garantir a segurança contra possíveis ataques.

Além disso, a análise da Bishop Fox sobre firewalls SonicWall pode ajudar a aprimorar a segurança desses dispositivos, auxiliando na identificação de vulnerabilidades adicionais e desenvolvendo melhores práticas de segurança.

Conclusão

A descoberta dessas falhas reforça a importância da manutenção de uma postura proativa em relação à segurança cibernética, especialmente em dispositivos e aplicativos críticos como as VPNs. Manter o software atualizado é uma das principais formas de proteção contra ameaças emergentes.