Pesquisadores de segurança cibernética destacaram uma série de ataques direcionados a regiões de língua chinesa, incluindo Hong Kong, Taiwan e China continental, utilizando o malware ValleyRAT. Esses ataques sofisticados empregam um carregador multiestágio chamado PNGPlug para distribuir a carga útil maliciosa.

A campanha começa com uma página de phishing que induz as vítimas a baixar um pacote malicioso do Microsoft Installer (MSI), disfarçado como um software legítimo. Após ser executado, o instalador implanta um aplicativo aparentemente inofensivo, mas, ao mesmo tempo, extrai um arquivo criptografado contendo o malware.

De acordo com Nicole Fishbein, pesquisadora de segurança da Intezer, o pacote MSI utiliza o recurso CustomAction do Windows Installer para executar código malicioso. Esse processo inclui a execução de uma DLL incorporada que descriptografa um arquivo protegido por senha (“hello202411”), extraindo os componentes principais do malware.

Os componentes incluem:

- libcef.dll: uma DLL maliciosa;

- down.exe: um aplicativo legítimo usado para mascarar as atividades maliciosas;

- aut.png e view.png: arquivos de carga disfarçados de imagens PNG.

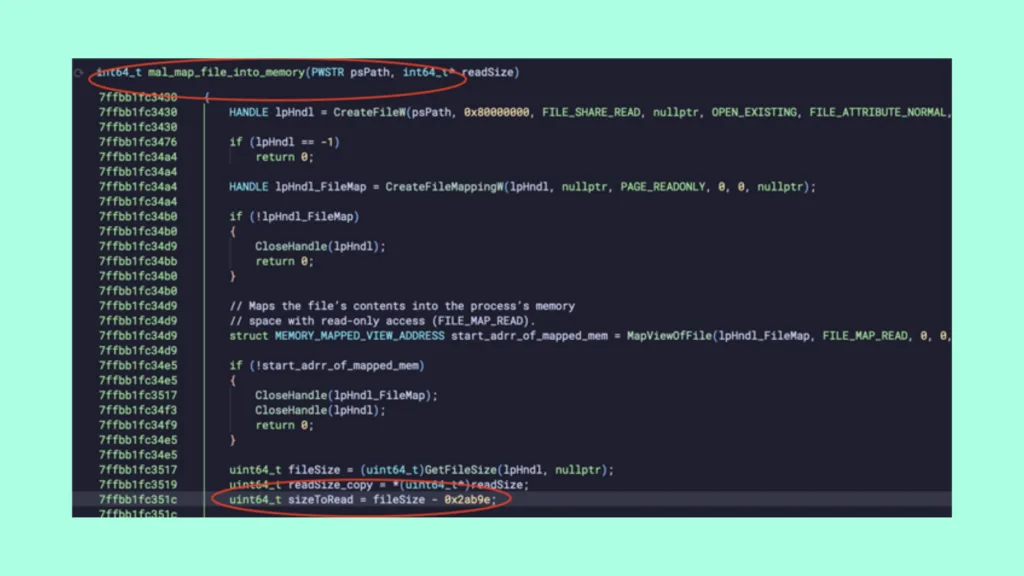

O carregador PNGPlug configura o ambiente para o malware, injetando os arquivos PNG na memória. Ele também altera o Registro do Windows para garantir persistência e inicia o ValleyRAT, um trojan de acesso remoto ativo desde 2023.

O ValleyRAT permite que os invasores tenham acesso não autorizado a máquinas infectadas, podendo capturar telas e apagar registros de eventos do Windows. O malware é atribuído ao grupo Silver Fox, conhecido por táticas semelhantes às do grupo Void Arachne, utilizando a estrutura Winos 4.0 para controle.

Essa campanha se destaca pelo foco em vítimas de língua chinesa e pela integração de software legítimo para disfarçar atividades maliciosas. “O design modular do PNGPlug aumenta a gravidade da ameaça, pois facilita sua adaptação para diferentes campanhas”, explicou Fishbein.

A sofisticação desses ataques reflete a evolução contínua das técnicas empregadas por cibercriminosos, ressaltando a importância de medidas robustas de segurança cibernética.