Nos últimos meses, uma nova onda de ataques cibernéticos tem levantado preocupações alarmantes na comunidade de desenvolvimento e segurança. Esses ataques têm como alvo principal a cadeia de suprimentos de software, explorando pacotes maliciosos em repositórios amplamente utilizados como PyPI e npm, além de empregar táticas sofisticadas que envolvem inteligência artificial (IA). Os alvos? Ambientes DevOps, infraestrutura de nuvem e sistemas corporativos críticos.

Malware em PyPI, npm e IA: A nova ameaça à segurança da cadeia de suprimentos de software

Este artigo tem como objetivo explicar as táticas utilizadas pelos atacantes, detalhar os tipos de malware identificados, apresentar exemplos reais de pacotes maliciosos e alertar sobre a importância de práticas robustas de segurança na cadeia de suprimentos digital. A complexidade crescente desses ataques exige atenção redobrada de desenvolvedores, profissionais de segurança e administradores de sistemas, pois a natureza distribuída do software moderno tornou a cadeia de suprimentos um elo vulnerável – e lucrativo – para invasores.

Detecção de malware em pacotes npm: O modus operandi dos atacantes

Nos repositórios de código aberto como o npm, foram descobertos pacotes com comportamentos maliciosos altamente ofuscados, representando um risco concreto para projetos que os utilizarem desavisadamente. Entre os pacotes identificados estão:

- eslint-config-airbnb-compat

- ts-runtime-compat-check

- solders

Esses pacotes, à primeira vista inofensivos, foram publicados com nomes similares a bibliotecas populares ou criados para parecerem extensões legítimas. No entanto, uma vez instalados, ativavam cargas maliciosas com múltiplas fases de execução, que variavam entre roubo de dados, backdoors e persistência furtiva em sistemas comprometidos.

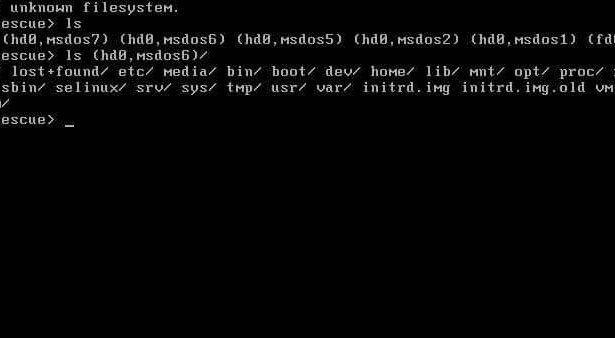

O ataque começa geralmente com scripts de pós-instalação, uma funcionalidade nativa do npm, que permite a execução automática de código assim que a dependência é adicionada ao projeto. Os scripts utilizavam técnicas de ofuscação extrema para mascarar suas intenções e dificultar a detecção por ferramentas automatizadas.

Ofuscação e múltiplos estágios: A complexidade dos ataques

Um dos elementos mais perigosos e sofisticados observados nos pacotes maliciosos foi o uso de caracteres japoneses invisíveis para camuflar o código malicioso em meio ao código legítimo. Essa técnica, conhecida como “homoglyph obfuscation”, torna difícil para os olhos humanos (e até para revisores automáticos) perceberem anomalias.

Além disso, os scripts utilizavam PowerShell de múltiplos estágios, iniciando o download de payloads externos, que podiam ser atualizados dinamicamente pelos atacantes, inclusive para novas variantes de malware. Esse nível de flexibilidade indica uma infraestrutura de comando e controle ativa e bem planejada.

O papel do Pulsar RAT e as táticas de evasão

Entre as ameaças identificadas, destaca-se o uso do Pulsar RAT, um trojan de acesso remoto (RAT) modular que permite o controle total do sistema da vítima. Para evitar detecção, o malware explorava o FodHelper.exe, um executável legítimo do Windows usado para burlar o Controle de Conta de Usuário (UAC), permitindo elevação de privilégios sem solicitar senha.

Outras técnicas de evasão incluíam o uso de ProgIDs falsos e a ocultação de DLLs dentro de imagens PNG, prática conhecida como esteganografia. Esses métodos revelam o esforço dos invasores em passar despercebidos por soluções antivírus e EDRs corporativos.

Ameaças criptográficas na cadeia de suprimentos de código aberto

A nova geração de ataques também inclui malwares voltados ao roubo de criptoativos e dados financeiros, como:

- Ladrões de credenciais

- Drenadores de carteiras de criptomoedas

- Criptojackers (malware que usa o computador da vítima para minerar criptomoedas)

- Clippers (que trocam endereços de carteira ao copiar/colar)

Pacotes como express-dompurify, bs58js e o aparentemente aleatório lsjglsjdv foram usados para veicular essas ameaças. Muitos deles se disfarçavam como dependências legítimas em projetos de Web3 e criptografia.

A convergência entre blockchain, Web3 e desenvolvimento moderno criou novas superfícies de ataque. Ferramentas e bibliotecas de código aberto tornam-se, assim, pontos de entrada ideais para ameaças que visam valores financeiros ou controle de infraestrutura crítica.

Inteligência artificial e slopsquatting: Um novo vetor de ataque

Outro vetor emergente é o uso de IA para induzir erros humanos ou alucinações de modelos linguísticos. A técnica conhecida como slopsquatting explora nomes de pacotes que parecem legítimos, mas estão ligeiramente mal escritos. Por exemplo, um modelo de IA pode sugerir o uso de reqests ao invés de requests, levando ao uso de pacotes maliciosos.

A tendência é agravada pelo uso crescente de assistentes de codificação baseados em LLMs, como o GitHub Copilot. Esses modelos, ao “alucinar” nomes de bibliotecas inexistentes, podem sugerir instalações perigosas, principalmente se repositórios maliciosos forem propositadamente criados para capturar esse tipo de engano.

Apesar de IA também ser uma ferramenta para segurança, com modelos capazes de detectar padrões maliciosos em código, ela não é infalível. A vigilância humana e boas práticas continuam essenciais para prevenir incidentes.

O caso do chimera-sandbox-extensions: Malware direcionado a ambientes corporativos e nuvem

O pacote malicioso chimera-sandbox-extensions, descoberto no repositório PyPI, é um dos exemplos mais sofisticados dessa nova onda. Disfarçado de biblioteca legítima para extensões sandbox, o pacote possuía funções que roubavam:

- Credenciais de login

- Variáveis de ambiente

- Tokens de acesso à AWS

- Informações sobre dispositivos JAMF (gerenciamento de dispositivos Apple em empresas)

Seu foco era claro: ambientes de nuvem e corporações com DevOps automatizado. O malware fazia uso de um algoritmo DGA (Domain Generation Algorithm) para se comunicar com servidores de comando e controle, dificultando a detecção por sistemas de defesa baseados em DNS.

A descoberta veio à tona após um exercício de Red Teaming realizado pela equipe de segurança da Grab, uma empresa de tecnologia do Sudeste Asiático. Isso levanta uma bandeira vermelha para empresas que não contam com auditorias internas ou testes de intrusão regulares.

Conclusão: Fortalecendo a segurança da cadeia de suprimentos de software

A crescente sofisticação desses ataques é um alerta claro para todas as organizações que dependem de bibliotecas de código aberto e automação DevOps. O uso de pacotes comprometidos pode comprometer toda a integridade do software, criando brechas críticas para invasores.

É fundamental adotar boas práticas de verificação de dependências, como:

- Uso de ferramentas de verificação de integridade e hashes

- Adoção de soluções como SLSA (Supply-chain Levels for Software Artifacts)

- Validação contínua de atualizações

- Revisão manual de pacotes e scripts de pós-instalação

- Conscientização ativa dos desenvolvedores sobre nomes maliciosos (slopsquatting)

A segurança da cadeia de suprimentos de software não é opcional — é um imperativo estratégico. Garantir a confiança no código que compõe nossos sistemas é o único caminho para manter a resiliência e continuidade operacional em um cenário digital cada vez mais ameaçador.