A segurança das CPUs volta ao centro do debate com a descoberta de uma nova classe de ataques que ameaça diretamente processadores da AMD. Chamados de “Transient Schedular Attacks” (TSA), esses ataques de canal lateral representam uma evolução técnica preocupante na exploração de falhas especulativas em microarquiteturas modernas.

Este artigo tem como objetivo explicar, de forma detalhada e acessível, o que são os ataques TSA, como eles funcionam, quais CPUs estão em risco, quais CVEs foram atribuídos a essas vulnerabilidades e quais medidas podem ser tomadas para mitigar a ameaça.

Para contextualizar essa descoberta, vale lembrar que ataques de execução especulativa, como Meltdown e Spectre, abalaram a indústria em 2018 ao demonstrar como falhas de design em CPUs poderiam levar a vazamentos de dados sensíveis. Os ataques TSA são mais um capítulo dessa evolução técnica e reforçam a necessidade de constante atenção e atualização por parte de usuários e administradores.

O que são os ataques de agendador transiente (TSA)?

Os Transient Schedular Attacks (TSA) fazem parte da família de ataques de canal lateral especulativo, explorando a forma como CPUs modernas lidam com a execução de instruções de forma otimizada, mas também predisposta a erros de segurança.

No coração da CPU, o “agendador” (ou scheduler) é responsável por decidir a ordem e o momento em que cada instrução será executada. Durante execuções especulativas, esse agendador pode ser enganado, permitindo que atacantes observem padrões de temporização e infiram dados protegidos.

Esses ataques são chamados de “transientes” porque ocorrem durante curtos períodos de execução especulativa, onde decisões ainda não foram confirmadas e podem ser revertidas – mas seus efeitos colaterais, como mudanças de tempo de resposta, permanecem observáveis.

Diferente de falhas lógicas, os TSA não exploram bugs clássicos de software, e sim características fundamentais da microarquitetura da CPU, o que os torna difíceis de corrigir por completo sem afetar o desempenho.

Como funcionam as vulnerabilidades TSA da AMD?

Os TSA exploram um conceito conhecido como “conclusão falsa” (false dependency conclusion) no agendador interno da CPU. Quando duas instruções competem por recursos, a CPU pode inferir erroneamente que há uma dependência entre elas, o que afeta o agendamento e o tempo de execução.

Esse comportamento especulativo gera padrões de temporização mensuráveis, que um atacante pode usar para deduzir o conteúdo de dados sensíveis, como chaves criptográficas ou informações da memória protegida.

Diferente de Spectre ou Meltdown, os TSA não dependem diretamente da execução fora de ordem ou de acessos indevidos à memória, mas sim da manipulação do comportamento do agendador, tornando-se uma nova superfície de ataque ainda pouco explorada até então.

Pesquisadores da ETH Zurich e da Microsoft demonstraram que é possível explorar essas anomalias de temporização para extrair dados confidenciais com alta precisão, mesmo em ambientes virtualizados.

Variantes dos ataques TSA: TSA-L1 e TSA-SQ

Dentro da nova classe TSA, foram identificadas duas variantes principais, ambas explorando diferentes componentes da microarquitetura:

TSA-L1: Cache L1 como vetor

Esta variante foca no cache L1 de dados, utilizando o comportamento do agendador para induzir conflitos que afetam a latência de acesso ao cache. A partir disso, um atacante pode inferir o conteúdo de dados armazenados no cache, mesmo que esses dados pertençam a outros processos ou máquinas virtuais.

TSA-SQ: Fila de armazenamento como vetor

Já o TSA-SQ explora a Store Queue (fila de armazenamento). Por meio de instruções cuidadosamente arquitetadas, um atacante consegue manipular colisões falsas na fila de armazenamento, afetando o tempo de processamento e permitindo extração indireta de dados.

Ambas as variantes compartilham o mesmo princípio: causar efeitos sutis, mas mensuráveis, na temporização da CPU, que se tornam fontes de informação para o atacante. É essa sutileza que torna os TSA difíceis de detectar ou prevenir apenas com técnicas tradicionais de segurança.

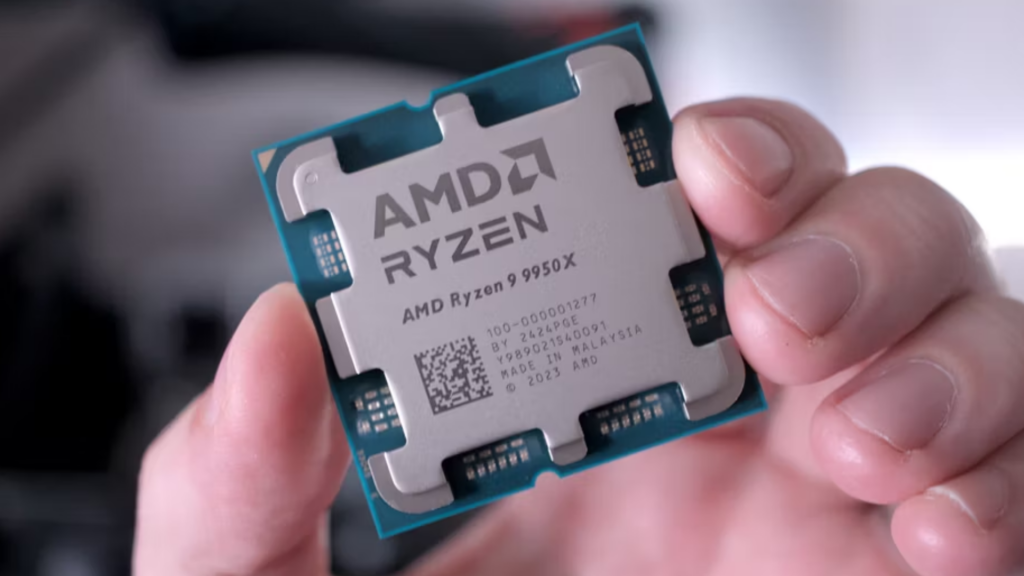

Quais processadores AMD são afetados?

A AMD confirmou que diversas linhas de processadores estão potencialmente vulneráveis aos ataques transient schedular AMD. A abrangência da ameaça inclui tanto chips voltados para desktops quanto para servidores, o que eleva o risco em ambientes corporativos e data centers.

A lista inclui:

- Ryzen série 3000 (Matisse)

- Ryzen série 4000 (Renoir, Lucienne)

- Ryzen série 5000 (Vermeer, Cezanne)

- Ryzen série 7000 (Raphael, Rembrandt)

- EPYC série 7002 (Rome)

- EPYC série 7003 (Milan)

- EPYC série 9004 (Genoa)

Mesmo com variações na arquitetura entre essas gerações, os princípios do agendador interno permaneceram similares, o que explica a vulnerabilidade transversal.

Impacto e gravidade dos CVEs associados

Foram atribuídos quatro CVEs principais às vulnerabilidades TSA:

- CVE-2024-36350

- CVE-2024-36357

- CVE-2024-36348

- CVE-2024-36349

Esses CVEs descrevem falhas relacionadas a leitura especulativa de dados confidenciais através de manipulações no comportamento do agendador. Embora ainda não haja relatos de exploração ativa, os riscos são consideráveis em ambientes multitenant ou virtualizados, como servidores em nuvem.

As pontuações CVSS atribuídas variam entre 5.5 e 6.5, refletindo uma magnitude moderada. No entanto, especialistas alertam que, apesar da nota, o potencial de impacto em segurança da informação é alto, especialmente quando os ataques são combinados com outras técnicas.

Medidas de mitigação: o que a AMD e você podem fazer

A AMD já disponibilizou atualizações de microcódigo para mitigar as falhas identificadas, especialmente em ambientes mais expostos, como data centers e servidores em nuvem.

As principais recomendações são:

- Aplicar atualizações de microcódigo disponibilizadas pelo fabricante da placa-mãe ou do servidor, geralmente através da atualização de BIOS/UEFI.

- Atualizar o sistema operacional com os patches mais recentes, principalmente distribuições Linux que já começaram a implementar proteções para esses cenários.

- Em ambientes críticos, considerar desabilitar certos recursos de especulação (quando suportado pela plataforma) para reduzir a superfície de ataque.

- Monitorar o desempenho após as atualizações, já que algumas mitigações podem introduzir pequenas penalidades, especialmente em cargas de trabalho de alto desempenho.

- Manter-se informado através de fontes confiáveis, como o site da AMD, publicações acadêmicas e comunidades especializadas em segurança.

Apesar da complexidade técnica, é fundamental que administradores e usuários entendam que não se trata de histeria, mas de uma resposta proativa a uma ameaça real e evolutiva.

Conclusão: a evolução das ameaças de segurança em CPUs

Os ataques transient schedular AMD representam mais um avanço na sofisticada área dos ataques de canal lateral especulativo, mostrando que mesmo componentes internos como o agendador da CPU podem se tornar vetores de vazamento de dados.

Embora não sejam triviais de explorar, a simples possibilidade de inferência de dados sensíveis exige atenção redobrada de todos os envolvidos na cadeia de segurança da informação.

A boa notícia é que mitigações estão sendo lançadas e amplamente documentadas, permitindo uma resposta técnica robusta. Mas isso só é efetivo se usuários e administradores fizerem sua parte, mantendo seus sistemas atualizados e vigilantes.

Fique atento. Verifique os patches disponíveis para seu processador AMD, atualize seus sistemas operacionais e acompanhe as boas práticas de segurança. A batalha contra ameaças de hardware continua – e o conhecimento é a primeira linha de defesa.