Imagine um cenário onde uma simples falha de programação transforma um software em uma fonte inesgotável de dinheiro. Parece ficção científica, mas no universo do Linux, essa situação chegou perigosamente perto da realidade. Em sistemas de código aberto, onde qualquer desenvolvedor pode contribuir, falhas do tipo integer overflow ou lógica de transações mal implementadas podem gerar comportamentos anômalos — incluindo a possibilidade de dinheiro infinito. Neste artigo, investigamos o bug que dava dinheiro no Linux, suas causas, implicações de segurança, e o que a comunidade aprendeu com ele.

A tentação do dinheiro infinito: como um bug pode ser explorado financeiramente

Compreendendo o conceito de overflow

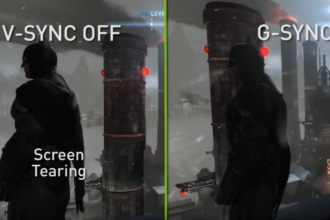

Para entender como um bug que dava dinheiro no Linux poderia ocorrer, é essencial compreender o conceito de integer overflow. Trata-se de uma falha em que uma operação aritmética excede o valor máximo que um tipo de dado numérico pode armazenar. É como encher um copo além da borda: o conteúdo transborda e o que resta é imprevisível.

Exemplo prático: se um sistema usa um inteiro de 8 bits (limite de 255) para armazenar o saldo de uma carteira digital, adicionar 1 a 255 pode fazer o valor voltar a 0 — ou até assumir um valor negativo em casos mais graves.

Esses erros, se não tratados corretamente, podem ser explorados por atacantes para manipular saldos, inflar recompensas ou contornar validações em sistemas financeiros ou de jogos.

O “bug” que dava dinheiro no Linux: a anatomia da falha

Identificação do programa afetado

Não há registro público de um software no ecossistema Linux amplamente reconhecido como o bug que dava dinheiro no Linux. No entanto, falhas similares com impacto potencial financeiro já foram encontradas em diversos softwares open source. Um exemplo emblemático foi a vulnerabilidade CVE-2019-11484, descoberta no whoopsie, o serviço de relatórios de falhas do Ubuntu. A falha envolvia um integer overflow que poderia levar a um heap overflow, permitindo execução de código arbitrário.

Referência: Análise da falha no Whoopsie

Natureza técnica da vulnerabilidade

A falha consistia na ausência de checagens robustas ao lidar com cálculos envolvendo tamanhos de buffers. Com a entrada de dados maliciosa, era possível provocar um transbordamento de valor numérico, levando o sistema a alocar menos memória do que o necessário — e consequentemente a sobrescrever regiões críticas da memória.

Outro caso mais recente é o CVE-2024-58010, envolvendo o binfmt_flat, utilizado em sistemas Linux embarcados de 32 bits. A vulnerabilidade também foi causada por um integer overflow, desta vez permitindo manipular regiões de memória.

O mecanismo de “geração de fundos”

Suponhamos um sistema que calcula juros compostos em uma aplicação financeira Linux. Um erro de validação pode permitir que valores extrapolem o limite permitido, gerando retornos irreais. Em um caso teórico, uma multiplicação sucessiva sem checagem de limite numérico pode fazer um saldo de R$ 10 virar R$ 4.294.967.295 (valor máximo de um inteiro de 32 bits sem sinal).

Trecho conceitual de código vulnerável:

unsigned int saldo = 10;

unsigned int juros = 1000; // 1000% de juros por erro de cálculo

saldo = saldo * juros;Saída anômala esperada:

Saldo atual: R$ 4.294.967.295Contexto da descoberta

Falhas como estas costumam ser encontradas por pesquisadores de segurança independentes, engenheiros de kernel ou profissionais de segurança dedicados a auditorias de código. Um exemplo de vigilância bem-sucedida foi o caso do backdoor no xz-utils, que quase comprometeu milhões de sistemas Linux. A falha foi detectada por Andres Freund, desenvolvedor da Microsoft, que notou uma lentidão incomum no login via SSH.

Leitura obrigatória: O backdoor do xz-utils no The Guardian

Implicações do dinheiro infinito bug: além do financeiro

Impacto na confiança

A existência de um dinheiro infinito bug afeta diretamente a credibilidade de qualquer sistema. Um software que permite manipulação de valores monetários sem controle arrisca perder a confiança do mercado, especialmente em setores como bancos, criptomoedas e sistemas de recompensas.

Questões éticas

Especialistas como Will Dormann, da Analygence, alertam que a ética na segurança é o que separa a correção responsável da exploração criminosa:

“Se não tivesse sido descoberto, teria sido catastrófico para o mundo.”

— Will Dormann sobre o backdoor do xz-utils (The Guardian)

O dilema moral de explorar ou relatar falhas sempre ronda pesquisadores independentes.

O valor da correção

Como ressaltou Todd C. Miller, mantenedor do Sudo:

“Esse tipo de falha afeta principalmente sites que compartilham configurações comuns e exige correção urgente.”

Fonte: TechRadar – falhas no Sudo

Falha de segurança Linux e o modelo de código aberto

A transparência é tanto o ponto forte quanto o risco do Linux. Brian Fox, criador do Bash, comentou na época da falha Shellshock que:

“Essa falha passou despercebida por mais de 20 anos, o que mostra que só ser open source não garante revisão adequada.”

Leitura histórica: Wired – Shellshock e a lição sobre confiança

A correção e as lições aprendidas: como o Linux fortalece sua segurança

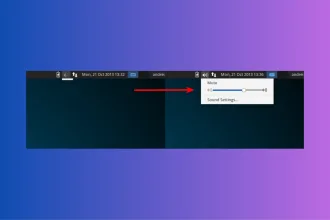

O processo de reporte

A descoberta de vulnerabilidades segue protocolos como o envio de relatórios de bug com provas de conceito, patches e comunicação com os mantenedores antes da divulgação pública — prática chamada de responsible disclosure.

Transparência como ferramenta de defesa

Postagens públicas, como a feita por Freund sobre o xz-utils, demonstram o valor da transparência. Esse tipo de exposição permite que toda a comunidade participe do aprimoramento contínuo da segurança.

Auditorias de código e testes

Projetos como OSS-Fuzz e ferramentas como Valgrind, AddressSanitizer e Coverity Scan são cada vez mais adotadas por projetos Linux para detectar falhas antes que elas afetem os usuários.

Resiliência através da falha

Cada vulnerabilidade descoberta é uma oportunidade de tornar o sistema mais robusto. O histórico de correções do Linux mostra uma cultura de melhoria contínua com foco em segurança.

Evitando o “dinheiro infinito” em seus próprios projetos

Recomendações práticas para desenvolvedores Linux:

- Valide entradas numericamente: sempre verifique limites máximos e mínimos.

- Utilize bibliotecas de precisão arbitrária para cálculos monetários.

- Aplique testes de borda (boundary tests): cenários com valores extremos.

- Integre ferramentas de análise estática e dinâmica em seu CI/CD.

- Evite reinventar sistemas financeiros: reutilize bibliotecas auditadas.

FAQ com as principais perguntas sobre o bug do Linux

O que foi o bug que dava dinheiro no Linux?

O bug que dava dinheiro no Linux se refere a falhas de segurança, como integer overflows, que permitiam comportamentos anômalos em softwares financeiros, contábeis ou simuladores, possibilitando manipular valores e gerar saldos irreais.

Essa falha realmente gerava dinheiro infinito?

Não há registro público de geração real de dinheiro infinito em sistemas Linux, mas vulnerabilidades em softwares mal auditados poderiam causar esse efeito, especialmente em aplicativos que lidam com transações ou valores numéricos sem validação adequada.

Quais são os riscos de um dinheiro infinito bug?

Os riscos incluem perda financeira, manipulação de sistemas contábeis, desvalorização de moedas digitais ou pontos de recompensa, falhas regulatórias e impacto na reputação de projetos de código aberto afetados.

Como o Linux lida com esse tipo de falha de segurança?

O Linux se destaca por sua transparência e agilidade na correção de vulnerabilidades. A comunidade open source atua rapidamente aplicando patches, realizando auditorias e utilizando ferramentas de análise para prevenir e corrigir falhas como overflows numéricos.

Como evitar bugs financeiros em sistemas Linux?

É fundamental validar entradas numéricas, usar tipos de dados seguros, aplicar testes de limites (boundary testing), adotar bibliotecas auditadas para operações financeiras e manter o sistema sempre atualizado com foco em segurança.

Conclusão

O bug que dava dinheiro no Linux é um símbolo das consequências imprevistas que falhas técnicas podem provocar. Embora nenhum caso real de geração direta de fundos tenha sido documentado amplamente no Linux, a combinação de vulnerabilidades como integer overflows, lógica defeituosa e auditoria negligente pode criar um cenário crítico. A comunidade open source, ao integrar auditorias, ferramentas de análise e transparência total no processo de correção, demonstra que a resiliência vem do compromisso coletivo com a segurança.