Muitos administradores ainda acreditam que ambientes Linux e macOS oferecem uma barreira natural contra ataques cibernéticos. Essa percepção de segurança relativa, no entanto, está sendo desafiada por novas táticas de grupos maliciosos que estendem para além do Windows algumas das ferramentas mais avançadas do cibercrime.

Um exemplo recente é a descoberta feita pelo JPCERT/CC, que identificou o uso do framework CrossC2 para expandir o alcance do temido Cobalt Strike Beacon para servidores Linux e macOS. Essa movimentação coloca em risco não apenas estações de trabalho, mas também servidores críticos que sustentam infraestruturas corporativas e a própria espinha dorsal da internet.

Neste artigo, vamos detalhar o que é o Cobalt Strike, como o CrossC2 amplia suas capacidades para ataques multiplataforma e analisar a cadeia de ataque documentada pelo JPCERT/CC — incluindo o uso do loader personalizado ReadNimeLoader. O objetivo é explicar o impacto prático dessa ameaça para profissionais de TI, administradores e especialistas em cibersegurança que gerenciam ambientes não-Windows.

O que é o Cobalt Strike e por que ele é tão perigoso?

O Cobalt Strike é um framework de simulação de adversário criado originalmente para uso legítimo por equipes de segurança ofensiva (red teams). Ele permite simular ataques reais, ajudando empresas a testar a resiliência de suas defesas.

No entanto, essa mesma ferramenta tornou-se uma das armas favoritas de criminosos digitais. Utilizado de forma maliciosa, o Cobalt Strike oferece recursos completos para:

- Movimentação lateral dentro de redes comprometidas.

- Exfiltração de dados sensíveis.

- Implantação de ransomware em grande escala.

O componente mais temido é o Cobalt Strike Beacon, um payload que permite aos invasores manter acesso remoto persistente, executar comandos e controlar máquinas comprometidas. Historicamente, o Beacon era desenvolvido com foco em sistemas Windows, limitando em parte seu alcance.

CrossC2: A ponte para o ataque multiplataforma

O CrossC2 muda completamente esse cenário. Trata-se de um projeto não-oficial que permite estender a comunicação do Cobalt Strike com Beacons em Linux e macOS, eliminando a barreira de dependência do Windows.

Na prática, o CrossC2 funciona como um adaptador: ele traduz os comandos do servidor Cobalt Strike para arquiteturas Unix-like, permitindo que os invasores tenham o mesmo nível de controle sobre servidores Linux e máquinas macOS. Essa capacidade expande de forma perigosa a superfície de ataque, uma vez que muitos ambientes críticos de empresas e governos rodam majoritariamente em Linux.

Anatomia do ataque: A cadeia de infecção passo a passo

O relatório do JPCERT/CC detalha como os atacantes estão explorando o CrossC2 em campo. A operação envolve múltiplos estágios e técnicas avançadas de evasão para evitar a detecção por soluções de segurança.

O carregador personalizado ReadNimeLoader

No centro da campanha está o ReadNimeLoader, um loader malicioso escrito em Nim. O uso dessa linguagem não é por acaso: o Nim é multiplataforma, permite compilação para diferentes sistemas operacionais e gera binários que dificultam a análise por ferramentas antivírus tradicionais.

O ReadNimeLoader atua como o primeiro estágio, preparando o ambiente para carregar os componentes subsequentes da cadeia maliciosa.

Técnicas de evasão: Sideloading e execução em memória

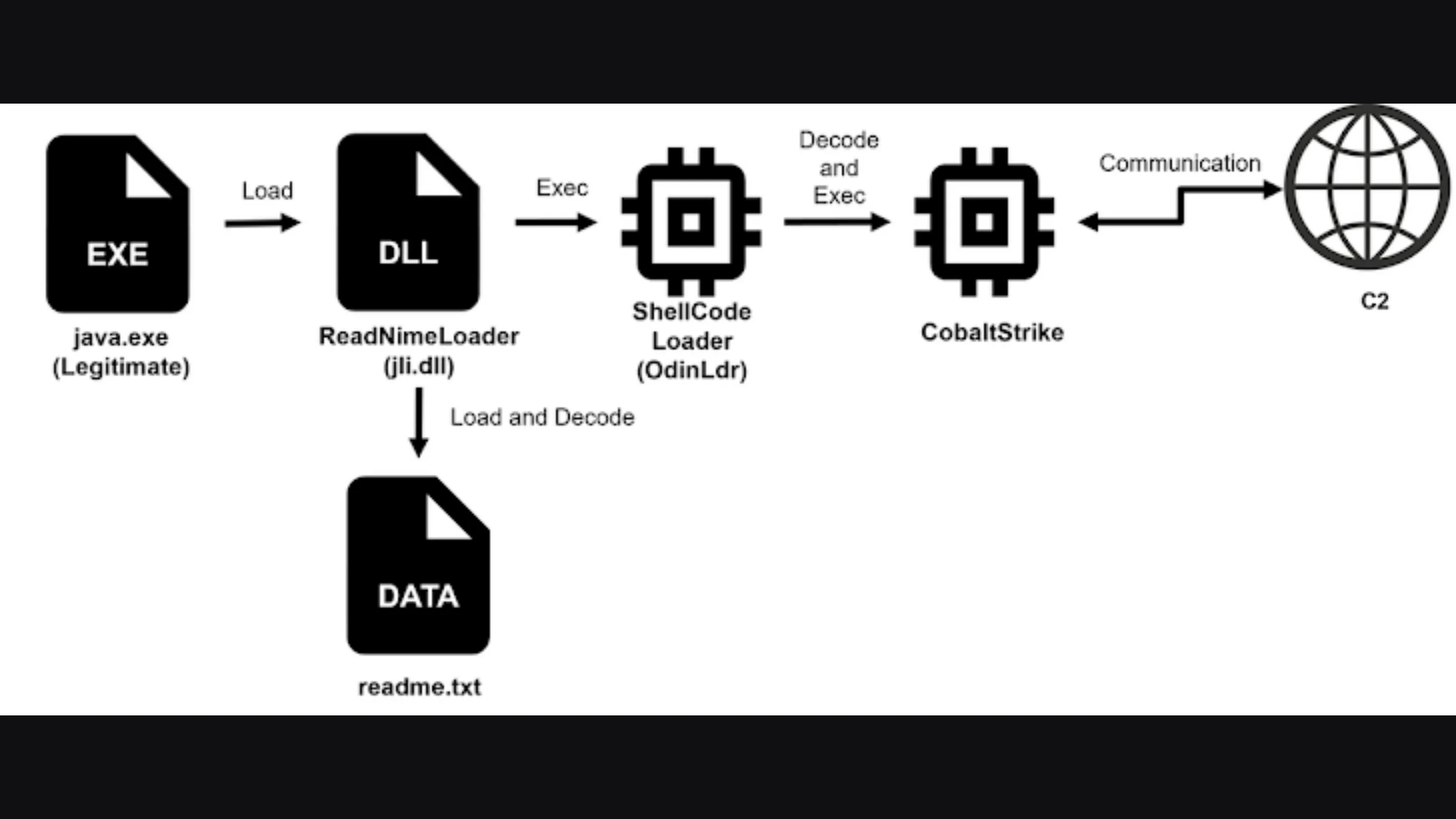

O ataque começa com a criação de uma tarefa agendada que inicia o java.exe legítimo. Esse binário, por sua vez, é utilizado em um processo de sideloading para carregar a DLL maliciosa jli.dll, que corresponde ao ReadNimeLoader.

Uma vez carregado, o ReadNimeLoader executa o OdinLdr, outro componente que tem a função de descriptografar e injetar o Cobalt Strike Beacon diretamente na memória.

Essa técnica de execução em memória é altamente eficaz porque evita a gravação de arquivos maliciosos em disco, dificultando a detecção por antivírus tradicionais e mecanismos de varredura baseados em assinatura. Além disso, o uso de binários legítimos como o java.exe torna o ataque mais furtivo.

Conexões com o submundo do crime: BlackSuit e SystemBC

A investigação ainda revelou vínculos do ataque com grupos de ransomware conhecidos. O uso do SystemBC, um backdoor já associado a múltiplas operações criminosas, e a conexão com famílias de ransomware como BlackSuit (também vinculado ao Black Basta) reforçam que essa campanha é parte de um ecossistema criminoso consolidado, e não uma ação isolada.

Por que administradores Linux e macOS devem se preocupar?

Para muitos administradores, a maior parte do investimento em segurança ainda é direcionada ao ambiente Windows, onde soluções de EDR (Endpoint Detection and Response) já são comuns. No entanto, os servidores Linux e estações macOS, embora críticos para empresas, muitas vezes não contam com o mesmo nível de proteção.

Isso cria um ponto cego estratégico. Uma vez comprometidos, esses sistemas podem ser usados pelos invasores como ponto de apoio para movimentação lateral, escalando privilégios e comprometendo toda a rede corporativa.

A presença do Cobalt Strike Beacon em Linux e macOS, habilitada pelo CrossC2, significa que as organizações não podem mais assumir que seus servidores Unix-like estão fora da mira. Ao contrário: eles se tornaram alvos prioritários, especialmente em infraestruturas de missão crítica.

Conclusão: Um cenário de ameaças em constante evolução

O avanço do CrossC2 representa um marco perigoso na evolução do cibercrime. Ele demonstra que a barreira entre ferramentas de ataque para diferentes sistemas operacionais está rapidamente desaparecendo, permitindo que malwares multiplataforma se tornem a nova norma.

Para administradores e profissionais de segurança, a mensagem é clara: não negligencie a proteção de sistemas Linux e macOS. A realidade atual exige o mesmo rigor aplicado ao ambiente Windows, incluindo auditorias de segurança frequentes, monitoramento contínuo e implementação de soluções EDR em toda a infraestrutura.

A adaptação do Cobalt Strike para ambientes Unix-like é um alerta de que as táticas ofensivas estão evoluindo mais rápido do que muitas defesas corporativas. É hora de repensar a segurança de forma abrangente e preparar seus sistemas não-Windows para enfrentar as ameaças do futuro imediato.