O roubo de tokens Microsoft 365 se tornou uma das técnicas mais perigosas da atual geração de ataques avançados, e o grupo APT ToddyCat está entre os principais responsáveis por elevar esse risco a um novo patamar. Nos últimos meses, a operação do grupo evoluiu com ferramentas inéditas voltadas ao acesso clandestino a e-mails corporativos, contas de alto privilégio e serviços essenciais do ecossistema Microsoft, criando um cenário crítico para equipes de segurança, administradores de TI e profissionais que dependem do Outlook e do Microsoft 365 para trabalho.

O objetivo deste artigo é explicar de forma clara e acessível como o ToddyCat modernizou suas operações com as ferramentas TCSectorCopy e SharpTokenFinder, quais técnicas utilizam para roubar mensagens e tokens OAuth 2.0 e, sobretudo, como proteger sua organização com medidas práticas de mitigação. Todo o conteúdo foi estruturado para ser facilmente escaneável, com foco em profundidade técnica, otimização para SEO e adequação ao público profissional.

Desde 2020, o ToddyCat se destaca pela combinação de ferramentas personalizadas, ataques cirúrgicos e campanhas de longa duração. Seus alvos principais incluem governos, organizações diplomáticas e infraestrutura crítica, mas as táticas mais recentes mostram que empresas de todos os tamanhos podem ser afetadas. Em um ecossistema altamente dependente de identidades e tokens, proteger o Microsoft 365 e os navegadores nunca foi tão urgente.

O novo arsenal do ToddyCat: TCSectorCopy e SharpTokenFinder

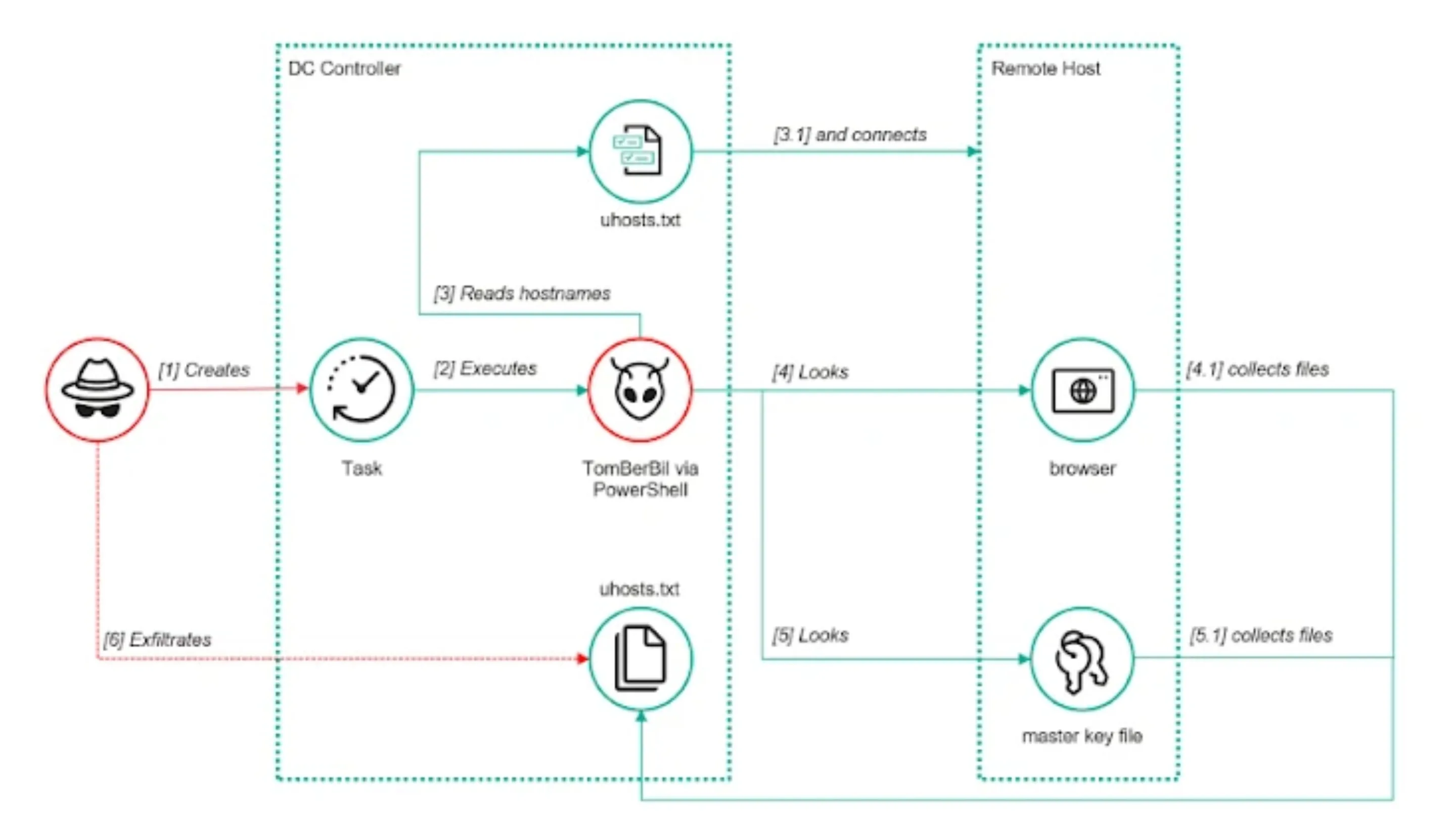

A nova rodada de ferramentas do ToddyCat amplia um conjunto já conhecido por campanhas anteriores, quando o grupo utilizava backdoors como Samurai e TomBerBil para controle remoto e movimentação lateral. As novidades, entretanto, são voltadas especialmente ao acesso clandestino e persistente em contas corporativas, com foco em mensageria e autenticação. Tanto o TCSectorCopy quanto o SharpTokenFinder representam uma evolução natural das suas TTPs, agora mais discretas, eficientes e alinhadas a técnicas modernas de espionagem em ambientes Microsoft.

O papel do TCSectorCopy no roubo de arquivos OST do Outlook

O TCSectorCopy foi criado para copiar arquivos OST do Outlook de forma silenciosa, mesmo quando o cliente de e-mail está em execução e bloqueia acesso convencional. Essa limitação sempre foi um obstáculo para invasores, já que o Outlook mantém o arquivo restrito para evitar corrupção enquanto está aberto.

A ferramenta resolve isso ao copiar o arquivo setor por setor, ignorando as travas do sistema operacional e permitindo que o invasor tenha uma réplica íntegra do OST para leitura posterior. Uma vez de posse desse arquivo, os operadores do ToddyCat utilizam o XstReader para extrair mensagens, anexos, credenciais residuais e metadados sensíveis. Essa abordagem permite que o atacante obtenha informações sem gerar ruído ou alterações perceptíveis no endpoint.

Com acesso ao OST, o grupo pode reconstruir conversas, monitorar comunicações internas e identificar pessoas-chave, preparando ataques subsequentes de engenharia social, espionagem ou escalonamento de privilégios.

SharpTokenFinder e o ataque aos tokens OAuth 2.0 no Microsoft 365

O SharpTokenFinder foi desenvolvido para localizar e extrair tokens OAuth 2.0 utilizados pelo Microsoft 365, navegadores e aplicativos principais. Esses tokens são extremamente sensíveis, pois representam a identidade do usuário em formato JWT, permitindo acesso a e-mails, arquivos do OneDrive, SharePoint e outros recursos sem exigir senha ou MFA.

O ataque funciona de forma direta e eficiente. A ferramenta vasculha processos e caminhos onde navegadores e aplicativos armazenam temporariamente tokens em memória ou no disco. Uma vez capturados, esses tokens M365 permitem que o atacante acesse a conta da vítima como se fosse ela própria, muitas vezes sem disparar alertas porque os tokens são considerados válidos pelo Azure AD.

O roubo desses tokens é especialmente perigoso porque:

- contorna senhas e MFA

- permite acesso remoto fora do perímetro corporativo

- explora a confiança de sessões legítimas

- viabiliza movimentos laterais sem gerar ruídos de autenticação

Essa é a razão pela qual o roubo de tokens se tornou uma técnica crítica nos arsenais modernos de APTs.

Táticas de evasão: o uso do ProcDump e a exploração de SMB

Para extrair tokens de processos protegidos, o ToddyCat utiliza estratégias mais sofisticadas, incluindo o abuso do ProcDump, uma ferramenta legítima da suíte Sysinternals amplamente usada por equipes de TI e segurança. A escolha não é acidental. Por ser uma ferramenta legítima, ela tende a gerar menos alertas que malwares comuns, principalmente em ambientes sem monitoramento adequado.

O ProcDump é utilizado para despejar a memória do processo Outlook.exe, o que permite capturar:

- tokens OAuth em uso ativo

- chaves temporárias

- IDs de sessão e artefatos de autenticação

A técnica contorna defesas que impedem extrações diretas do disco, já que os tokens normalmente residem apenas em memória.

Além disso, a versão PowerShell do TomBerBil continua sendo usada para movimentação lateral por SMB, especialmente em redes corporativas que não segmentam adequadamente suas máquinas. O grupo também emprega métodos avançados para capturar e descriptografar chaves do DPAPI, permitindo desbloquear credenciais protegidas localmente, incluindo: - informações salvas no navegador

- senhas de aplicativos

- tokens persistentes em cache

Esse conjunto de técnicas torna o ToddyCat particularmente perigoso, pois combina ferramentas legítimas, execução fileless e suporte a vários vetores de intrusão.

Como se defender: estratégias de mitigação para proteger m365 e navegadores

A defesa contra roubo de e-mails, tokens de acesso Outlook e tokens OAuth exige uma estratégia múltipla que combina configuração, detecção e políticas de identidade. A seguir, um conjunto de boas práticas eficazes para ambientes corporativos:

1. Habilitar MFA obrigatória para todos os usuários e serviços

Mesmo que tokens roubados possam contornar o MFA, ele ainda é essencial para bloquear:

- criação de sessões ilegítimas

- autenticação redundante

- ataques paralelos de phishing

Versionamento avançado com Conditional Access também reduz superfícies de ataque.

2. Monitorar o uso do ProcDump e ferramentas Sysinternals

Crie alertas específicos para eventos como: - execução do ProcDump

- criação de dumps de memória

- uso anômalo de ferramentas administrativas

EDRs modernos são capazes de detectar esse comportamento mesmo quando executado por administradores.

3. Auditar tarefas agendadas e scripts PowerShell

O ToddyCat depende de: - tarefas agendadas persistentes

- módulos PowerShell ocultos

- execução remota via SMB

Monitore logs do PowerShell e evite permissões excessivas para módulos não assinados.

4. Proteger endpoints com soluções EDR de última geração

Ferramentas modernas conseguem identificar: - leitura setor por setor de arquivos OST

- anomalias de acesso ao Outlook

- atividades relacionadas a tokens OAuth

Além disso, configure o EDR para impedir execução de binários maliciosos disfarçados.

5. Fortalecer o DPAPI e o gerenciamento de credenciais

Evite: - salvar senhas no navegador

- permitir caching prolongado de tokens

- uso de contas com privilégios excessivos

Considere também rotacionar chaves e reforçar a política de proteção de credenciais.

6. Restringir acesso a arquivos OST e monitorar sua cópia

Determine políticas de: - acesso somente por processos autorizados

- bloqueio de leitura direta por ferramentas externas

- alertas sobre cópias incomuns de arquivos grandes

Isso ajuda a interromper o uso de ferramentas como TCSectorCopy.

7. Implementar Zero Trust e segmentação de rede

A segmentação reduz consideravelmente o impacto da movimentação lateral por SMB.

8. Revisar periodicamente permissões e tokens ativos no Azure AD

Tokens ativos demais facilitam abuso. Revogue sessões antigas e estabeleça janelas curtas de validade.

Conclusão e visão de futuro

O ToddyCat demonstra como grupos avançados estão evoluindo em direção ao roubo de tokens Microsoft 365, criando ataques altamente discretos, eficazes e difíceis de detectar. Seu novo arsenal, baseado em ferramentas especializadas como TCSectorCopy e SharpTokenFinder, representa um salto significativo em técnicas de espionagem corporativa, especialmente quando combinado com o abuso de ferramentas legítimas como o ProcDump.

O cenário atual exige ação imediata. Organizações que dependem do Outlook, do Microsoft 365 e de aplicações baseadas em autenticação OAuth 2.0 precisam revisar suas políticas de segurança, fortalecer o monitoramento, aplicar MFA de forma global e reduzir o tempo de validade de tokens e sessões.

Quanto mais rápido as empresas adotarem práticas robustas de defesa, menor será a superfície de ataque disponível para grupos APT sofisticados como o ToddyCat.