A vida não está fácil para usuários de Android. Agora, o Google relatou através de uma publicação no Google Security Blog, que detectou a presença de um backdoor pré-instalado em dispositivos Android antes de deixar as fábricas. É isto mesmo. O Google detectou backdoor pré-instalado em dispositivos Android antes de sair da fábrica.

A empresa analisou a situação depois que ela foi revelada por especialistas em segurança de computadores alguns anos antes. Estas são as aplicações maliciosas da chamada “família Triada”. Foram projetadas para enviar spam e funcionar em um dispositivo Android.

Sobre a Triada

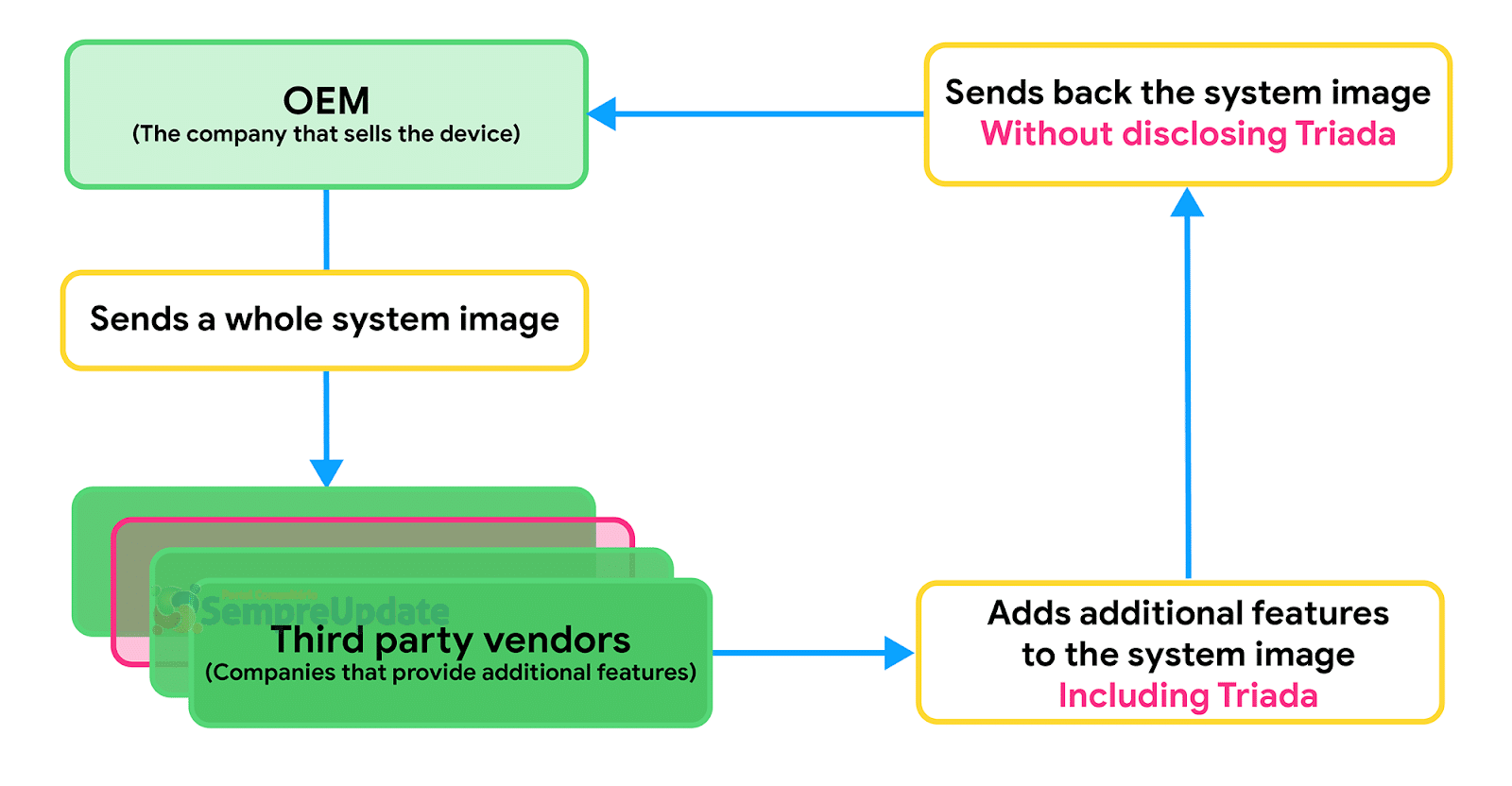

Segundo o Google, a Triada desenvolveu um método para instalar malware em telefones Android praticamente na fábrica. Assim, funcionam mesmo antes de os clientes iniciarem ou até mesmo instalarem um único aplicativo em seus dispositivos.

Foi em março de 2016, quando Triada foi descrita pela primeira vez em um post no blog da empresa de segurança de computadores Kaspersky Lab. Outro post de blog foi dedicado pela empresa em junho de 2016.

Naquela época, era um cavalo de Tróia enraizado e desconhecido por analistas da empresa de segurança. Eles tentaram explorar dispositivos Android depois de receber privilégios elevados.

De acordo com a explicação da Kaspersky Lab para 2016, uma vez que a Triada foi instalada em um dispositivo, seu principal objetivo era instalar aplicativos que pudessem ser usados para enviar spam e exibir anúncios.

Ele usou um conjunto impressionante de ferramentas, incluindo vulnerabilidades de enraizamento que contornam as proteções de segurança internas do Android e maneiras de modificar o processo Zygote do sistema operacional Android.

Estas são as marcas afetadas

Esses aplicativos maliciosos foram encontrados em 2017 pré-instalados em vários dispositivos móveis Android, incluindo os smartphones Leagoo ( modelos M5 plus e M8) e Nomu (modelos S10 e S20).

Programas maliciosos nessa família de aplicativos atacam o processo do sistema chamado Zygote (o iniciador do processo de aplicativo de terceiros). Quando injetados no Zygote, esses programas mal-intencionados podem se infiltrar em qualquer outro processo.

Libandroid_runtime.so é usado por todos os aplicativos do Android, assim que o malware é injetado na área de memória de todas as aplicações em execução, porque a principal função deste malware é baixar componentes maliciosos adicionais.

Como foi construído em uma das bibliotecas do sistema operacional e está na seção Sistema, ele não pode ser removido usando métodos padrão, de acordo com o relatório. Os invasores conseguiram usar silenciosamente backdoor para baixar e instalar módulos ocultos.

De acordo com o relatório no Blog de Segurança do Google, a primeira ação da Triada foi instalar um tipo de superusuário de arquivos binários (su).

Esta sub-rotina permitiu que outros aplicativos no dispositivo usassem permissões de root. Segundo o Google, o binário usado pela Triada exigia uma senha, o que significa que ela era única em comparação com os arquivos binários comuns a outros sistemas Linux. Isso significa que o malware pode falsificar diretamente todos os aplicativos instalados.

De acordo com a Kaspersky Lab, eles explicam porque Triada é tão difícil de detectar. Primeiro, modifica o processo de zigoto. O Zygote é o processo básico do sistema operacional Android que é usado como um modelo para cada aplicativo, o que significa que, quando o cavalo de Tróia entra no processo, ele se torna parte de cada aplicativo que é iniciado no dispositivo.

Segundo, ele substitui as funções do sistema e oculta seus módulos da lista de processos em execução e aplicativos instalados. Portanto, o sistema não vê nenhum processo estranho em execução e, assim, não emite nenhum alerta.

De acordo com a análise do Google em seu relatório, outras razões tornaram a família Triada de aplicativos maliciosos tão sofisticada.

Por um lado, usou a codificação XOR e arquivos ZIP para criptografar as comunicações. Por outro lado, ela injetou código no aplicativo de interface do usuário do sistema que permitia que os anúncios fossem exibidos. A porta dos fundos também o injetou com um código que permitia que ele usasse o aplicativo Google Play para baixar e instalar aplicativos de sua escolha.