A Check Point Research (CPR), uma fornecedora líder de soluções de cibersegurança globalmente, publicou seu mais recente Índice Global de Ameaças referente ao mês de março de 2020. O conhecido Trojan bancário Dridex, que apareceu pela primeira vez em 2011, entrou para a lista dos dez principais malware pela primeira vez, como o terceiro malware mais predominante em março. O Dridex foi atualizado e, agora, está sendo usado nas etapas iniciais do ataque para baixar ransomware direcionado, como BitPaymer e DoppelPaymer. Pois é, março de 2020 foi um momento difícil para o mundo da tecnologia, mas podemos nos precaver já em abril acompanhando os malwares e vulnerabilidades mais exploradas em março de 2020 através das informações divulgadas.

O aumento acentuado no uso do Dridex foi causado por várias campanhas de spam contendo um arquivo malicioso do Excel que baixa este malware no computador da vítima. Esse aumento no malware Dridex destaca a rapidez com que os cibercriminosos mudam os temas de seus ataques para tentar maximizar as taxas de infecção. O Dridex é uma variedade sofisticada de malware bancário que tem como alvo a plataforma Windows, distribuindo campanhas de spam para infectar computadores e roubar credenciais bancárias e outras informações pessoais para facilitar a transferência fraudulenta de dinheiro. O malware foi sistematicamente atualizado e desenvolvido na última década.

“O Dridex, que aparece pela primeira vez como uma das principais famílias de malware no ranking mensal, mostra a rapidez com que os cibercriminosos podem mudar seus métodos”, diz Maya Horowitz, diretora de Threat Intelligence & Research, Produtos da Check Point.“Esse tipo de malware pode ser muito lucrativo para os criminosos, devido à sua sofisticação, e agora está sendo usado para que se efetue o download de ransomware, o que o torna ainda mais perigoso do que as variantes anteriores.Portanto, as pessoas precisam ter cuidado com os e-mails contendo anexos, mesmo que pareçam se originar de uma fonte confiável – especialmente com a explosão do home office nas últimas semanas.As organizações precisam educar seus colaboradores sobre como identificar spam malicioso e implementar medidas de segurança que ajudem a proteger suas equipes e redes contra essas ameaças ”, reforça Maya.

A equipe de pesquisa também alerta que a “MVPower DVR Remote Code Execution” (Execução remota de código do MVPower DVR) permaneceu a vulnerabilidade explorada mais comum, afetando 30% das organizações em todo o mundo, seguida de perto pela ” PHP php-cgi Query String Parameter Code Execution” (Execução de código de parâmetro da string de consulta PHP php-cgi) com um impacto global de 29%, seguido pelo “OpenSSL TLS DTLS Heartbeat Information Disclosure” impactando 27% das organizações em todo o mundo.

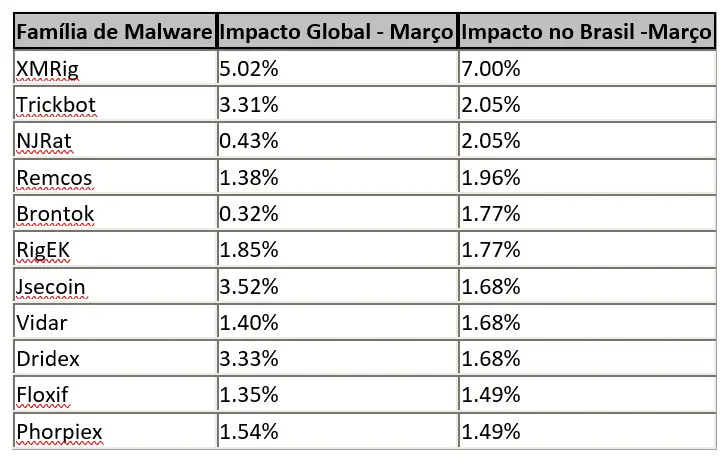

As principais famílias de malware

* As setas estão relacionadas à alteração na classificação em comparação com o mês anterior.

Em março, o XMRig permanece em primeiro lugar, impactando 5% das organizações em todo o mundo, seguido por Jsecoin e Dridex, impactando 4% e 3% das organizações, respectivamente.

- ? XMRig – É um software de mineração de CPU de código aberto usado para o processo de mineração da criptomoeda Monero e visto pela primeira vez em maio de 2017.

- ?Jsecoin – Minerador de criptografia, baseado na web, projetado para o processo de mineração on-line da criptomoeda Monero quando um usuário visita uma determinada página web. O JavaScript implementado utiliza uma grande quantidade de recursos computacionais das máquinas dos usuários finais para extrair moedas, o que afeta o desempenho do Sistema.

- ? Dridex – O Dridex é um Trojan bancário direcionado à plataforma Windows e é distribuído via campanhas de spam e kits de exploração, os quais contam com o WebInjects para interceptar e redirecionar credenciais bancárias para um servidor controlado por atacante. O Dridex entra em contato com um servidor remoto, envia informações sobre o sistema infectado e também pode baixar e executar módulos adicionais para controle remoto.

As vulnerabilidades “Mais exploradas” de março:

Em março, o “MVPower DVR Remote Code Execution” permanece sendo a vulnerabilidade mais explorada, impactando 30% das organizações a nível global, seguida de perto pelo “PHP php-cgi Query String Parameter Code Execution”, em segunda posição e responsável por impactar 29% das organizações no mundo. Em terceira posição está o “OpenSSL TLS DTLS Heartbeat Information Disclosure” que impactou 27% das organizações.

- ? Execução remota de código do MVPower DVR – Existe uma vulnerabilidade de execução remota de código nos dispositivos MVPower DVR. Um atacante remoto pode explorar essa fraqueza para executar código arbitrário no roteador afetado por meio de uma solicitação de acesso criada.

- ? PHP php-cgi Query String Parameter Code Execution – Uma vulnerabilidade de execução remota de código que foi relatada em PHP. A vulnerabilidade ocorre devido à análise e filtragem impróprias do PHP. Um atacante remoto pode explorar esse problema enviando solicitações HTTP criadas. A exploração bem-sucedida permite que um atacante execute código arbitrário no alvo.

- ? OpenSSL TLS DTLS Heartbeat Information Disclosure (CVE-2014-0160; CVE-2014-0346) – Existe no OpenSSL uma vulnerabilidade na divulgação de informação. Esta deve-se a um erro relativo aos TLS/DTLS heartbeat packets. O atacante pode utilizar esta vulnerabilidade para divulgar conteúdo da memória de um cliente ou servidor conectados.

Principais famílias de malware – Dispositivos móveis

Em março, o xHelper manteve o 1º lugar na lista de malware móvel mais predominante, seguido pelo AndroidBauts e Lotoor.

- xHelper – Um aplicativo Android malicioso, observado desde março de 2019, usado para baixar outros aplicativos maliciosos e exibir anúncios. O aplicativo é capaz de se esconder do usuário e se reinstala caso seja desinstalado.

- AndroidBauts – Adware direcionado a usuários do Android que exfiltram IMEI, IMSI, localização GPS e outras informações do dispositivo e permite a instalação de aplicativos e atalhos de terceiros em dispositivos móveis.

- Lotoor – Uma ferramenta de invasão (“hacking”) que explora vulnerabilidades nos sistemas operacionais Android para obter privilégios de root (superusuário) em dispositivos móveis comprometidos.

Malwares “mais procurados” no Brasil em março:

* No Brasil, o XMRig impactou 18,26% em janeiro,11,13% em fevereiro e 7% em março.

* No Brasil, o Dridex impactou 1,68% em março – 9ª posição no ranking Top Malware.

O Índice de Impacto Global de Ameaças da Check Point e seu Mapa ThreatCloud são baseados na inteligência ThreatCloud da Check Point, a maior rede colaborativa para combater o cibercrime que fornece dados de ameaças e tendências de ataques de uma rede global de sensores de ameaças. A base de dados do ThreatCloud inspeciona mais de 2,5 bilhões de sites e 500 milhões de arquivos por dia e identifica mais de 250 milhões de atividades de malware diariamente.

A lista completa das 10 principais famílias de malware de março pode ser encontrada no Check Point Blog. Os recursos de prevenção de ameaças da Check Point estão disponíveis também no site oficial. Por fim, essa é a lista para o Malwares e vulnerabilidades mais exploradas em março de 2020.