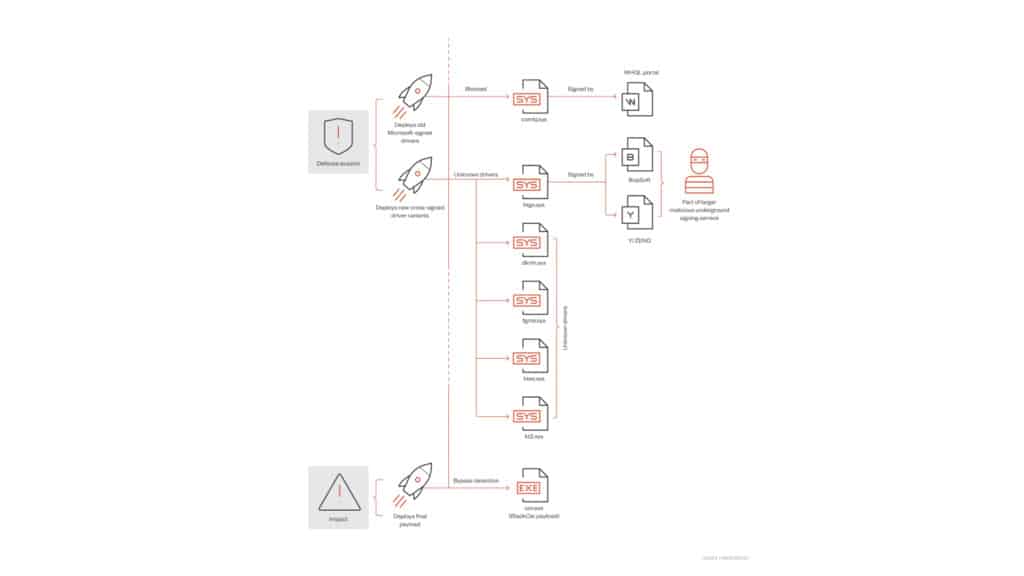

Especialistas detectaram o grupo de ransomware ALPHV/BlackCat usando drivers de kernel do Windows maliciosos assinados para evitar a detecção. Os pesquisadores da Trend Micro compartilharam detalhes sobre o incidente do ransomware ocorrido em fevereiro de 2023.

De acordo com as informações, uma afiliada da BlackCat empregou drivers de kernel do Windows maliciosos assinados para evitar a detecção. Especialistas acreditam que o driver é uma nova versão do malware relatado em dezembro de 2022 pela Mandiant, Sophos e Sentinel One , por meio de uma divulgação coordenada.

BlackCat Ransomware usa driver de kernel do Windows assinado para evitar a detecção

Os invasores tentaram implantar o driver (ktgn.sys) analisado anteriormente pela Mandiant, que é assinado por meio dos portais de assinatura da Microsoft.

O uso de um driver de kernel do Windows, que é executado com os privilégios mais altos no sistema operacional, permite que os invasores eliminem qualquer processo associado a produtos de defesa.

De acordo com os pesquisadores, mesmo que o certificado usado para assinar o driver ktgn.sys tenha sido revogado, o driver ainda será carregado em sistemas Windows de 64 bits com políticas de assinatura obrigatórias. O driver do kernel empregado no ataque expõe uma interface IOCTL que permite ao usuário Agent tjr.exe emitir comandos que o driver executará com privilégios do kernel.

O User Agent tjr.exe, que é protegido por uma máquina virtual, coloca o driver do kernel no diretório temporário do usuário C:\%User%\AppData\Local\Temp\Ktgn.sys. Em seguida, ele instala o driver descartado com o nome ktgn e o valor inicial = System (para iniciar quando o sistema for reiniciado).

A partir de nossa análise do que ocorre quando um usuário interage com esse driver, observamos que ele usa apenas um dos códigos IOCTL (Device Input and Output Control) expostos – Kill Process, que é usado para matar os processos do agente de segurança instalados no sistema.

Trend Micro

O uso de uma versão atualizada do driver demonstra um vínculo entre a gangue do ransomware e os grupos UNC3944/Scattered Spider que foi detectado usando um predecessor do driver pela Mandiant.

Os especialistas perceberam que o driver ainda está em desenvolvimento e testes, pois não está bem estruturado e algumas de suas funções atualmente não estão funcionando.

Atores mal-intencionados que buscam ativamente acesso de alto privilégio ao sistema operacional Windows usam técnicas que tentam combater o aumento da proteção de usuários e processos por meio de tecnologias de plataforma de proteção de endpoint (EPP) e detecção e resposta de endpoint (EDR).

Atores mal-intencionados continuarão a usar rootkits para ocultar códigos maliciosos de ferramentas de segurança, prejudicar as defesas e passar despercebidos por longos períodos.”