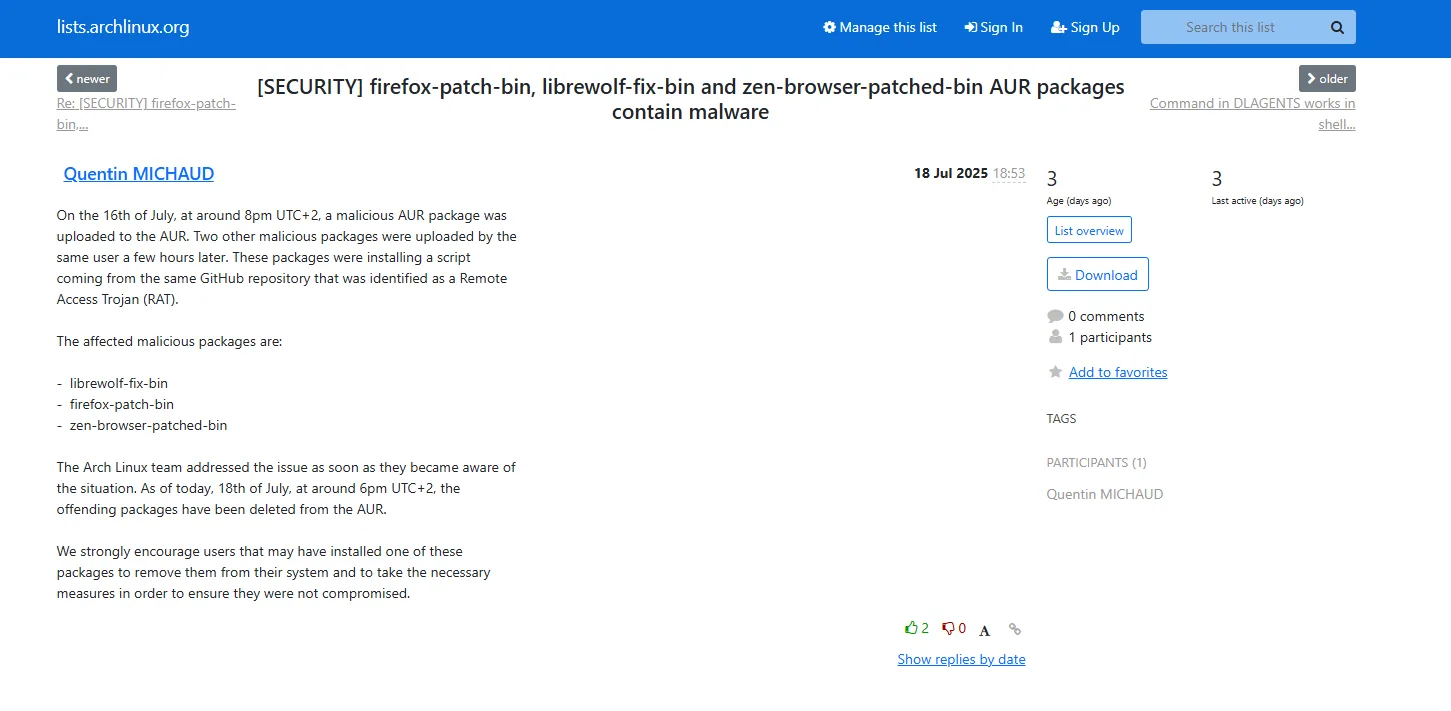

Neste mês, a descoberta de malware nos pacotes librewolf‑fix‑bin, firefox‑patch‑bin e zen‑browser‑patched‑bin abalou a confiança no AUR (Arch User Repository). Depois de noticiarmos o alerta inicial, muitos leitores pediram uma radiografia completa do incidente: quem colocou o código malicioso lá, por que ninguém percebeu antes e o que podemos aprender para evitar novas brechas? Este artigo responde a essas perguntas, mergulhando no funcionamento interno do AUR, nas técnicas dos invasores e nas falhas de monitoramento que permitiram o ataque.

Como o ataque foi costurado: do PKGBUILD à infecção

1. Um nome “inocente” com promessa de correção rápida

Os invasores apostaram na familiaridade: ao adicionar o sufixo ‑fix ou ‑patch a navegadores conhecidos, criaram a impressão de que traziam bugfixes urgentes. Esse truque de typosquatting é comum em ataques de supply chain.

2. Alterações mínimas para não levantar suspeitas

O PKGBUILD dos pacotes exigia apenas pequenas mudanças: um curl para baixar um script externo e a remoção de checksums legítimos. À primeira vista, o diff parecia inofensivo.

3. Execução pós‑instalação

Ao instalar o pacote, o post_install() disparava o script hospedado em um GitHub repository. Esse script configurava um trojan de acesso remoto (RAT), garantindo persistência via serviço systemd oculto.

O ecossistema AUR: liberdade, mas também risco

O AUR é gerenciado por um modelo descentralizado:

- Qualquer usuário autenticado pode enviar um PKGBUILD.

- A validação ocorre depois da publicação, baseada em auto‑auditoria e vigilância comunitária.

- O grupo de Trusted Users (TUs) possui privilégios para suspender ou deletar pacotes, mas age reativamente.

Esse desenho fomenta agilidade, porém impõe três desafios críticos:

- Escala — milhares de atualizações semanais impossibilitam revisão manual linha por linha.

- Automação limitada — bots como aur‑security buscam padrões suspeitos, mas cobrem apenas parte do universo de ameaças.

- Assinatura opcional — o AUR não exige assinaturas GPG em commits nem nos tarballs, dificultando rastrear autoria confiável.

Por que ninguém flagrou o golpe a tempo?

| Fator | Impacto no incidente |

|---|---|

| Nome persuasivo | Convenceu usuários de que era uma correção legítima. |

| Conta nova sem histórico | Sem reputação negativa, passou pelo filtro social. |

| Janela curta de exposição | O malware ficou disponível < 48 h, reduzindo chances de detecção automática. |

| Baixo ruído no diff | Mudanças discretas escaparam a revisões rápidas. |

| Sobrecarga dos TUs | Uma dúzia de voluntários para 80 k+ pacotes não escala. |

Ferramentas e atores que (tentam) vigiar o AUR

- aur‑security bot — verifica PKGBUILDs em busca de comandos remotos, mas não interpreta scripts ofuscados.

- Trusted Users (TUs) — removem pacotes sinalizados e publicam avisos, porém dependem de alertas da comunidade.

- Equipe de segurança do Arch Linux — atua em incidentes de alto impacto, coordena comunicados e interage com plataformas externas (p. ex. GitHub).

- Usuários avançados — scripts pessoais (

aur-auto-audit, diffs em hooks doyay) ampliam a malha, mas não cobrem 100 %.

Lições aprendidas: onde o AUR pode (e deve) melhorar

- Assinatura GPG obrigatória

Vantagem: dificulta falsificação de autoria e facilita revogação rápida de chaves comprometidas. - Análise estática automatizada

Ferramentas como shellcheck, detecção de downloads externos e verificação de hash pinning podem rodar em CI antes da publicação. - Sistema de reputação de mantenedores

Pacotes de novos mantenedores passariam por revisão extra ou sandbox até acumularem karma positivo. - Reprodutibilidade de builds

Builds reproducíveis permitem comparar binários instalados com hashes esperados, denunciando adulterações. - Educação contínua

Guias oficiais destacando red flags em PKGBUILDs, workshops e CTFs internos reforçam a cultura de segurança.

Boas práticas para usuários: sua primeira linha de defesa

- Leia o PKGBUILD — procure

curl,wget,bash -c, URLs não oficiais e ausência de checksums. - Desconfie de “‑fix” milagrosos — verifique o repositório upstream e issues abertas.

- Use sandboxing — compile pacotes suspeitos em containers (

podman,bwrap). - Monitore serviços e crons — audite novas unidades systemd e tarefas agendadas.

- Mantenha backups versionados — aptos a restaurar rapidamente configurações limpas.

Comparando com outros incidentes de supply chain

- npm (event‑stream) — em 2018, um mantenedor terceirizado adicionou código malicioso.

- PyPI (jeIlyfish) — pacote com nome visualmente próximo ao legítimo jellyfish instalava RAT.

- Homebrew Cask — 2021, fórmula falsificada de little snitch incluía adware.

O caso do Arch mostra que nenhum ecossistema aberto está imune. A diferença está em quanto tempo o malware fica disponível e quão rápido a comunidade reage.

Caminhos para um AUR mais seguro

| Proposta | Viabilidade | Benefício esperado |

|---|---|---|

| CI obrigatório com análise estática | Alta (infra de CI já existe para extra) | Reduz carga manual e flagra scripts suspeitos. |

| Política de dois mantenedores para pacotes críticos | Média | Evita uploads solitários de navegadores, kernels, drivers. |

| Sandbox de build automatizado | Alta | Garante que build não acessa rede ou escreve fora do pkgdir. |

| Integração com SIGstore / Rekor | Baixa‑Média | Transparência de cadeia de assinaturas para qualquer build. |

Conclusão: fortalecer a corrente antes do próximo elo quebrar

O incidente dos pacotes librewolf‑fix‑bin, firefox‑patch‑bin e zen‑browser‑patched‑bin foi um lembrete severo de que segurança de software é tão forte quanto o elo mais fraco — e, no caso do AUR, esse elo pode ser qualquer PKGBUILD recém‑submetido. Combater ataques à cadeia de suprimentos exige:

- Automação inteligente que amplifique olhos humanos.

- Cultura de auditoria compartilhada entre desenvolvedores, mantenedores e usuários.

- Transparência criptográfica para provar autoria e integridade.

Se cada parte interessada fizer a sua parte, o AUR continuará sendo o laboratório vibrante que faz do Arch Linux uma das distros mais inovadoras — sem sacrificar a segurança cibernética que todos precisamos.