Pesquisadores estão vendo um aumento de três vezes no malware distribuído por meio de drives USB no primeiro semestre de 2023. Um novo relatório da Mandiant descreve como duas campanhas de malware entregues por USB, uma chamado Sogu, atribuída a um grupo de ameaça de espionagem chinês TEMP.HEX, e outra chamada Snowydrive, atribuída a UNC4698, que tem como alvo empresas de petróleo e gás na Ásia.

Anteriormente, em novembro de 2022, a empresa de segurança cibernética destacou uma campanha China-nexus aproveitando dispositivos USB para infectar entidades nas Filipinas com quatro famílias distintas de malware. Além disso, em janeiro de 2023, a equipe da Unidade 42 da Palo Alto Network descobriu uma variante PlugX que pode se esconder em unidades USB e infectar hosts Windows aos quais estão conectados.

A campanha Sogu: ataque de malware em drives USB

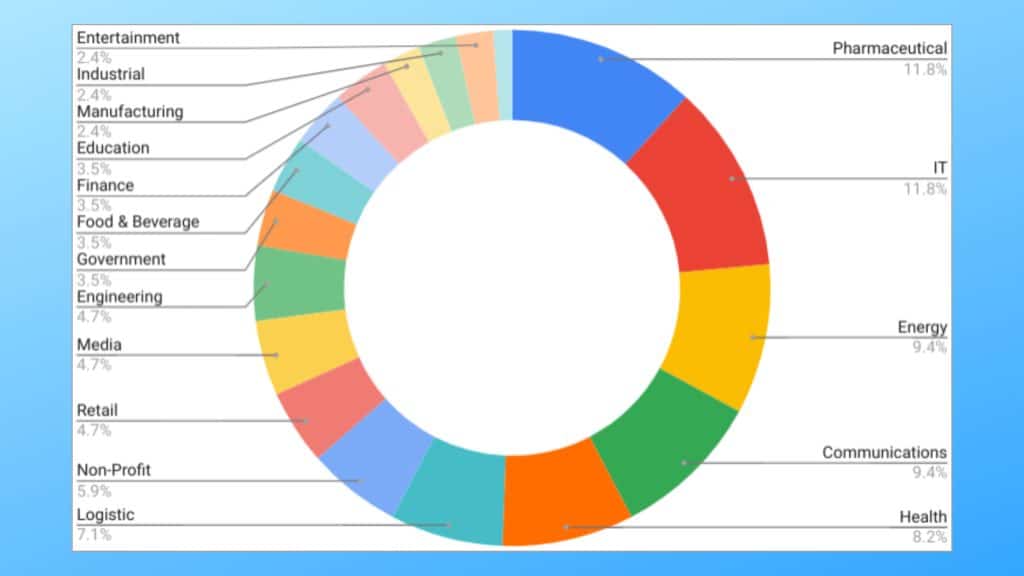

A Mandiant relata que Sogu é atualmente a campanha de ciberespionagem assistida por USB mais agressiva, visando muitos setores em todo o mundo e tentando roubar dados de computadores infectados. As vítimas desse malware estão localizadas nos Estados Unidos, França, Reino Unido, Itália, Polônia, Áustria, Austrália, Suíça, China, Japão, Ucrânia, Cingapura, Indonésia e Filipinas. A maioria das vítimas pertence aos setores farmacêutico, TI, energia, comunicações, saúde e logística, mas há vítimas em todos os setores.

A carga útil, chamada Korplug, carrega o shellcode C (Sogu) na memória por meio do sequestro de ordem de DLL, o que requer enganar a vítima para que execute um arquivo legítimo. O Sogu estabelece persistência criando uma chave de execução do registro e usa o Agendador de Tarefas do Windows para garantir que seja executado regularmente.

Em seguida, o malware insere um arquivo de lote em ‘RECYCLE.BIN’ que ajuda no reconhecimento do sistema, verificando a máquina infectada em busca de documentos do MS Office, PDFs e outros arquivos de texto que podem conter dados valiosos.

Os arquivos encontrados por Sogu são copiados para dois diretórios, um na unidade C:\ do host e outro no diretório de trabalho na unidade flash, e criptografados usando base64. Os arquivos de documentos são eventualmente exfiltrados para o servidor C2 por TCP ou UDP, usando solicitações HTTP ou HTTPS.

O Sogu também oferece suporte à execução de comandos, execução de arquivos, área de trabalho remota, captura de tela do computador infectado, configuração de um shell reverso ou execução de keylogging. Todas as unidades conectadas ao sistema infectado receberão automaticamente uma cópia do arquivo de comprometimento inicial do Sogu definido para permitir o movimento lateral.

Campanha Snowydrive

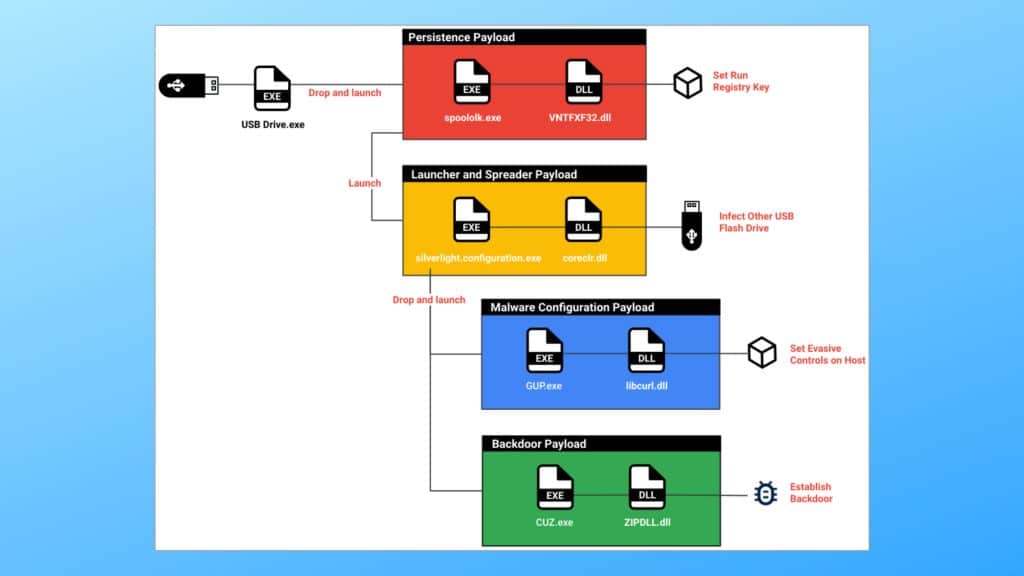

Snowydrive é uma campanha que infecta computadores com um backdoor, permitindo que os invasores executem cargas arbitrárias por meio do prompt de comando do Windows, modifiquem o registro e executem ações de arquivos e diretórios. Também neste caso, a vítima é induzida a iniciar um executável aparentemente legítimo em uma unidade USB, que aciona a extração e a execução dos componentes do malware que estão em uma pasta Kaspersky.

Os componentes assumem funções específicas, como estabelecer persistência no sistema violado, evitar a detecção, abrir um backdoor e garantir a propagação de malware por meio de unidades USB recém-conectadas.

Snowydrive é um backdoor baseado em shellcode que é carregado no processo de ‘CUZ.exe’, que é um software de descompactação de arquivo legítimo. Ele suporta muitos comandos que permitem operações de arquivo, exfiltração de dados, shell reverso, execução de comando e reconhecimento.

Para evasão, o malware usa uma DLL maliciosa carregada por ‘GUP.exe’, um atualizador legítimo do Notepad++, para ocultar extensões de arquivo e arquivos específicos marcados com “sistema” ou “oculto”.