Um estudo comparativo sobre ransomware em Linux e Windows aponta aumento de ataques em sistemas Linux. Os pesquisadores da Check Point Research (CPR) realizaram um estudo abrangente que explora o aumento dos ataques de ransomware em sistemas Linux, fazendo comparações com os seus equivalentes em Windows.

A análise da CPR revelou uma tendência de simplificação entre as famílias de ransomware direcionadas ao Linux, bem como funcionalidades essenciais reduzidas a processos básicos de criptografia, tornando essas ameaças difíceis de detectar; e um exame comparativo das técnicas de criptografia entre Windows e Linux.

Um estudo recente conduzido pela Check Point Research (CPR), divisão de Inteligência em Ameaças da Check Point Software, mostra uma análise aprofundada dos ataques de ransomware em sistemas Linux e Windows e evidencia as tendências em evolução nas ameaças cibernéticas. Como os ataques de ransomware em sistemas Linux, especialmente em sistemas ESXi, aumentaram nos últimos anos, os pesquisadores da CPR investigaram as complexidades desses incidentes, fazendo comparações com seus equivalentes no Windows.

Historicamente, as ameaças de ransomware têm como alvo predominantemente ambientes Windows. No entanto, o cenário está evoluindo, com o ransomware intensificando o foco no Linux. O estudo da CPR analisa 12 famílias proeminentes de ransomware que visam diretamente sistemas Linux ou possuem recursos de plataforma cruzada, permitindo-lhes infectar tanto o Windows quanto o Linux indiscriminadamente.

Estudo comparativo sobre ransomware em Linux e Windows aponta aumento de ataques em sistemas Linux

De acordo com os pesquisadores da Check Point Software, o lançamento do código-fonte Babuk em 2021 desempenhou um papel fundamental na proliferação de várias famílias de ransomware. O que diferencia o ransomware direcionado ao Linux é sua relativa simplicidade em comparação com seus equivalentes no Windows. Muitas dessas ameaças com foco no Linux dependem fortemente da biblioteca OpenSSL, com ChaCha20/RSA e AES/RSA emergindo como os algoritmos de criptografia mais comuns nas amostras analisadas.

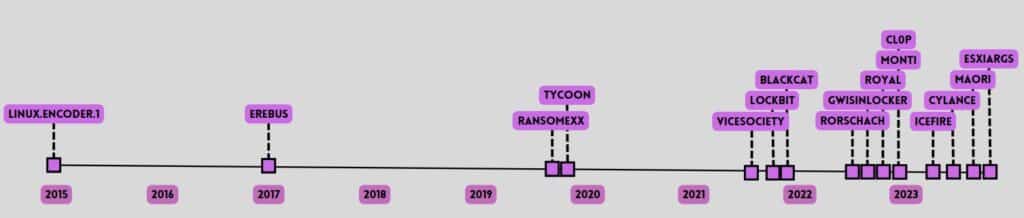

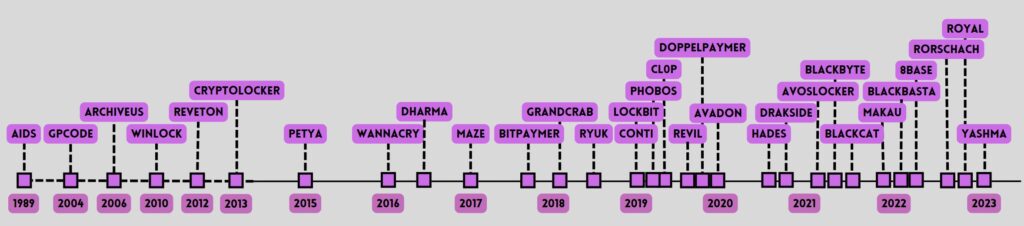

Ao examinarem a evolução histórica do ransomware, a primeira amostra identificável remonta a 1989, afetando sistemas Windows. Somente em 2015, com o Linux[.]Encoder[.]1, é que o ransomware específico para Linux ganhou força. Apesar da maturidade do ransomware nos sistemas Windows, as capacidades não foram transferidas diretamente para o Linux até os últimos anos, marcados por um aumento significativo nos ataques desde 2020.

O estudo da CPR revela uma tendência de simplificação entre as famílias de ransomware direcionadas ao Linux. As funcionalidades principais geralmente se reduzem a processos básicos de criptografia, dependendo fortemente de configurações e scripts externos, tornando-os difíceis de detectar. A análise também destaca estratégias distintas, ressaltando particularmente os sistemas ESXi, e identifica vulnerabilidades em serviços expostos como vetores primários de entrada.

O ransomware Linux é estrategicamente adaptado para organizações de médio e grande porte

O ransomware Linux diverge significativamente de seus equivalentes no Windows em termos de tipologia de alvo e vítima. Embora o Windows predomine em computadores pessoais e estações de trabalho de usuários, o Linux domina certas implementações de servidores.

O ransomware Linux concentra-se principalmente em servidores expostos ou aqueles dentro da rede interna acessada por meio de infecções do Windows. Essa orientação indica uma tendência clara: o ransomware para Linux é estrategicamente adaptado para organizações de médio e grande porte, ao contrário das ameaças mais generalizadas representadas pelo ransomware para Windows.

As estruturas internas distintas de ambos os sistemas também influenciam as abordagens dos atacantes à seleção de pastas e arquivos para criptografia, com amostras orientadas para Linux muitas vezes evitando diretórios críticos para evitar a corrupção do sistema. Isso ressalta a natureza direcionada e sofisticada do ransomware Linux em comparação com seus equivalentes no Windows.

Ao comparar técnicas de criptografia entre sistemas Windows e Linux, a equipe da CPR revela uma preferência por OpenSSL em ransomware Linux, com AES como base de criptografia comum e RSA como a principal escolha assimétrica. Esta uniformidade entre os diferentes intervenientes nas ameaças sublinha o cenário em evolução das ameaças cibernéticas.

Proteções contra ransomware

A Check Point Software destaca duas importantes soluções que visam as organizações a permanecerem protegidas contra as ameaças abordadas no estudo comparativo. As soluções Check Point Harmony Endpoint e o Threat Emulation fornecem cobertura abrangente de táticas de ataque e tipos de arquivos.

Já a solução de proteção contra ransomware protege as organizações dos ataques de ransomware mais sofisticados e recupera dados criptografados com segurança. O Anti-Ransomware é oferecido como parte do Harmony Endpoint, a solução completa de segurança de endpoint da Check Point Software.

Para uma exploração mais detalhada do estudo comparativo sobre ataques de ransomware no Linux e no Windows, acesse o blog da Check Point Research (CPR).