A Check Point Research (CPR), divisão de Inteligência em Ameaças da Check Point Software Technologies Ltd., observou que grupos de ciberameaças em todo o mundo estão utilizando documentos com temas da Rússia e Ucrânia para disseminar malware e atrair vítimas para espionagem cibernética.

As iscas mudam conforme os alvos e as regiões. De acordo com a CPR, elas vão desde textos com aparência oficial até artigos de notícias e anúncios de emprego. Os pesquisadores acreditam que a motivação dessas campanhas é a ciberespionagem, cujo objetivo é roubar informações confidenciais de governos, bancos e outras instituições financeiras e de empresas de energia.

De acordo pelo levantado pela empresa de segurança, os atacantes e suas vítimas não estão concentrados em uma única região, mas estão dispersos por todo o mundo, incluindo América Latina, Oriente Médio e Ásia.

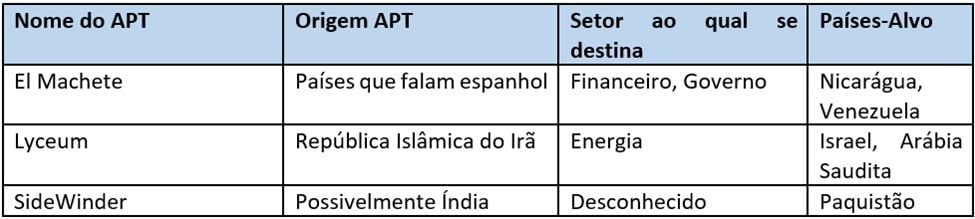

Check Point Research apresenta perfil de três grupos executando essas ações

A Check Point Research apresenta o perfil de três grupos APT, denominados El Machete, Lyceum e SideWinder, que foram descobertos recentemente realizando campanhas de spear-phishing visando vítimas em cinco países diferentes.

Características do malware usado na espionagem cibernética

A CPR analisou cada malware associado a cada um dos três grupos APT, especialmente para essas atividades de ciberespionagem. As capacidades do malware referem-se a: Keylogging, que rouba tudo o que o usuário digita usando o teclado; Coleta de credenciais (coleta credenciais armazenadas nos navegadores Chrome e Firefox); Coleta de arquivos, que reúne informações sobre os arquivos de cada unidade e coleta seus nomes e tamanhos, permitindo o roubo de arquivos específicos; Captura de tela; Coleta de dados da área de transferência e; Execução de comandos.

Metodologia de ataque e documentos atrativos à espionagem cibernética

El Machete

- Disseminação por e-mail de campanhas de spear-phishing com texto sobre a Ucrânia;

- Documento do Word anexado com um artigo sobre a Ucrânia;

- O documento inclui uma macro maliciosa que baixa uma sequência de arquivos;

- O malware é baixado no PC.

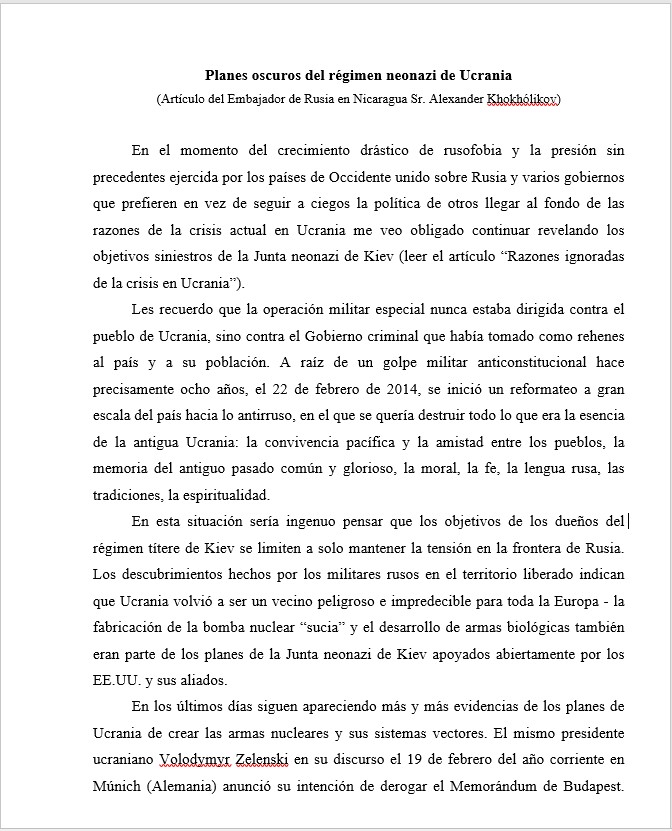

A CPR descobriu o grupo El Machete enviando e-mails de spear-phishing para organizações financeiras na Nicarágua, com um documento do Word anexado intitulado “Planos sombrios do regime neonazista na Ucrânia”.

O arquivo, anexado acima, continha um artigo escrito e publicado por Alexander Khokholikov, embaixador russo na Nicarágua, que discutia o conflito russo-ucraniano na perspectiva do Kremlin.

Lyceum

- E-mail com conteúdo sobre crimes de guerra na Ucrânia e um link para um documento malicioso hospedado em um site;

- O documento executa um código de macro quando o documento é fechado;

- O arquivo exe (executável) é salvo no computador;

- Na próxima vez que o computador for reiniciado, o malware será executado.

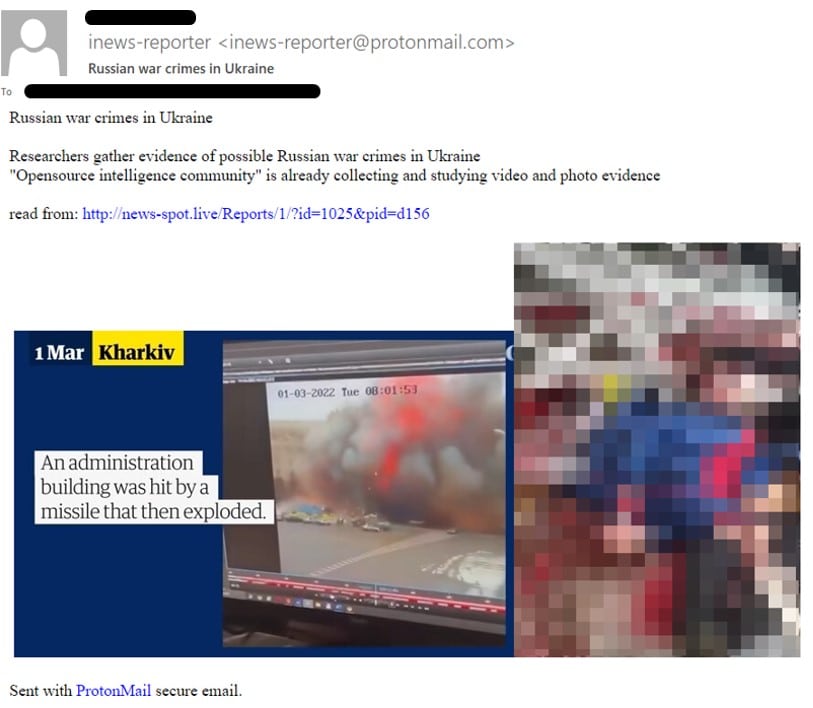

De acordo com a CPR, em meados de março, uma empresa de energia israelense recebeu um e-mail de inews-reporter@protonmail[.]com com o assunto “Crimes de guerra russos na Ucrânia”. A mensagem continha algumas imagens retiradas de meios de comunicação públicos e incluía um link para um artigo hospedado no domínio news-spot[.]live, o qual levava o usuário para um documento com o artigo “Pesquisadores reúnem evidências de possíveis crimes de guerra russos na Ucrânia”, publicado pelo The Guardian.

De acordo com a empresa de segurança, o mesmo domínio abrigava outros documentos maliciosos relacionados à Rússia e à guerra russo-ucraniana, como uma cópia de um artigo de 2020 do The Atlantic Council sobre armas nucleares russas e um anúncio de emprego para um agente de “Extração / Agente de Proteção” na Ucrânia.

SideWinder

- Documento malicioso é aberto pela vítima;

- Quando é aberto, o documento recupera um template remoto a partir de um servidor controlado pelo atacante;

- O template externo baixado é um arquivo RTF que explora a vulnerabilidade CVE-2017-11882;

- O malware chega ao computador da vítima.

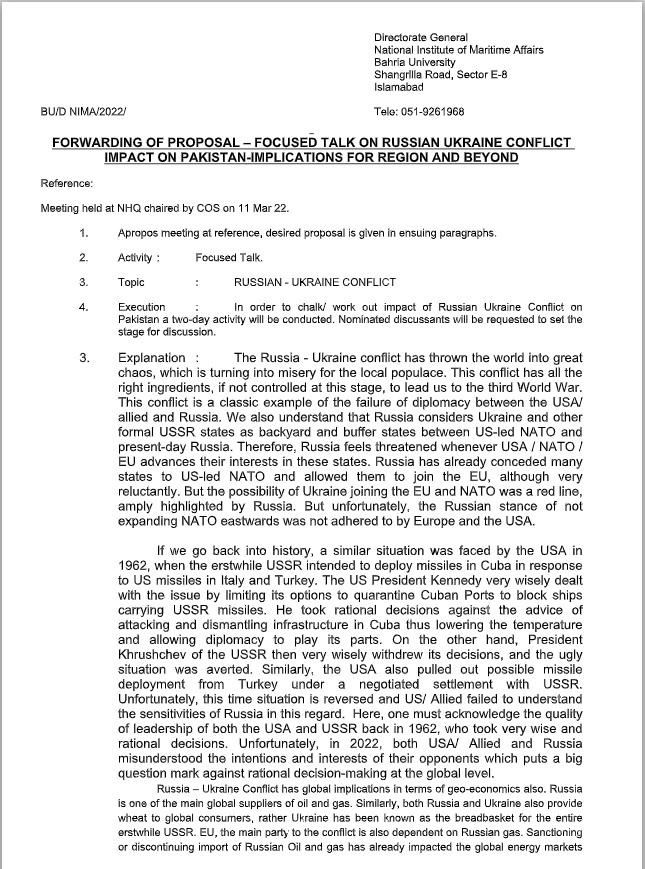

O documento malicioso do SideWinder, que também explora o tema sobre a guerra entre Rússia e Ucrânia, foi carregado no VirusTotal (VT) em meados de março, aponta a CPR. O documento pode ser visualizado abaixo. De acordo com a CPR, a julgar pelo seu conteúdo, os alvos pretendidos são entidades paquistanesas.

Esse documento, que é a isca, contém um texto do Instituto Nacional de Assuntos Marítimos da Universidade Bahria, em Islamabad, e intitula-se “Conversa focada no impacto do conflito russo-ucraniano no Paquistão”. Este arquivo malicioso usa injeção de template remoto. Quando o arquivo é aberto, o documento recupera um template remoto de um servidor controlado pelo cibercriminoso.