A plataforma ServiceNow, amplamente adotada por organizações para gerenciar fluxos de trabalho de TI e dados empresariais, enfrenta uma vulnerabilidade crítica. A falha de segurança conhecida como “Count(er) Strike”, identificada no CVE-2025-3648, pode permitir que atacantes acessem e exponham dados confidenciais, afetando a privacidade e a integridade dos sistemas de dados de empresas ao redor do mundo. Neste artigo, vamos explorar essa vulnerabilidade em detalhes, discutir suas implicações para os usuários do ServiceNow e fornecer medidas de mitigação para proteger as organizações contra possíveis ataques.

O que é o ServiceNow e por que sua segurança é crucial

O ServiceNow é uma plataforma essencial para empresas que buscam automatizar operações e gerenciar uma grande variedade de serviços de TI, desde atendimento ao cliente até operações de infraestrutura. Sua importância se deve ao fato de ser utilizado em diversos setores, incluindo saúde, finanças e manufatura, onde a segurança da informação é de extrema relevância.

Com a crescente digitalização e centralização de dados nessas plataformas, a proteção desses dados é fundamental. O ServiceNow lida com informações altamente confidenciais, como registros de clientes, transações financeiras e dados pessoais de funcionários. Qualquer vulnerabilidade de segurança pode expor esses dados a riscos, como roubo de identidade, fraude financeira ou violação de privacidade. Por isso, garantir que a plataforma esteja segura é uma prioridade para as empresas que a utilizam.

A vulnerabilidade “Count(er) Strike” (CVE-2025-3648): uma visão geral

A vulnerabilidade Count(er) Strike, identificada no CVE-2025-3648, foi descoberta pela Varonis Threat Labs. Ela ocorre devido a uma falha nas Listas de Controle de Acesso (ACLs) do ServiceNow. Essa falha permite que usuários não autorizados realizem a enumeração de dados restritos, mesmo quando não possuem permissões para acessá-los.

O papel das ACLs no ServiceNow e a lógica “Permitir se”

As ACLs no ServiceNow controlam o acesso a registros e recursos dentro da plataforma. Elas utilizam uma lógica de “Permitir se”, permitindo que determinadas condições sejam atendidas para que um usuário ou processo tenha acesso aos dados. No entanto, essa lógica falhou ao permitir que múltiplas ACLs fossem combinadas de forma a possibilitar que, mesmo sem a permissão explícita, os usuários pudessem enumerar dados de sistemas restritos.

Como a falha permite a enumeração de dados

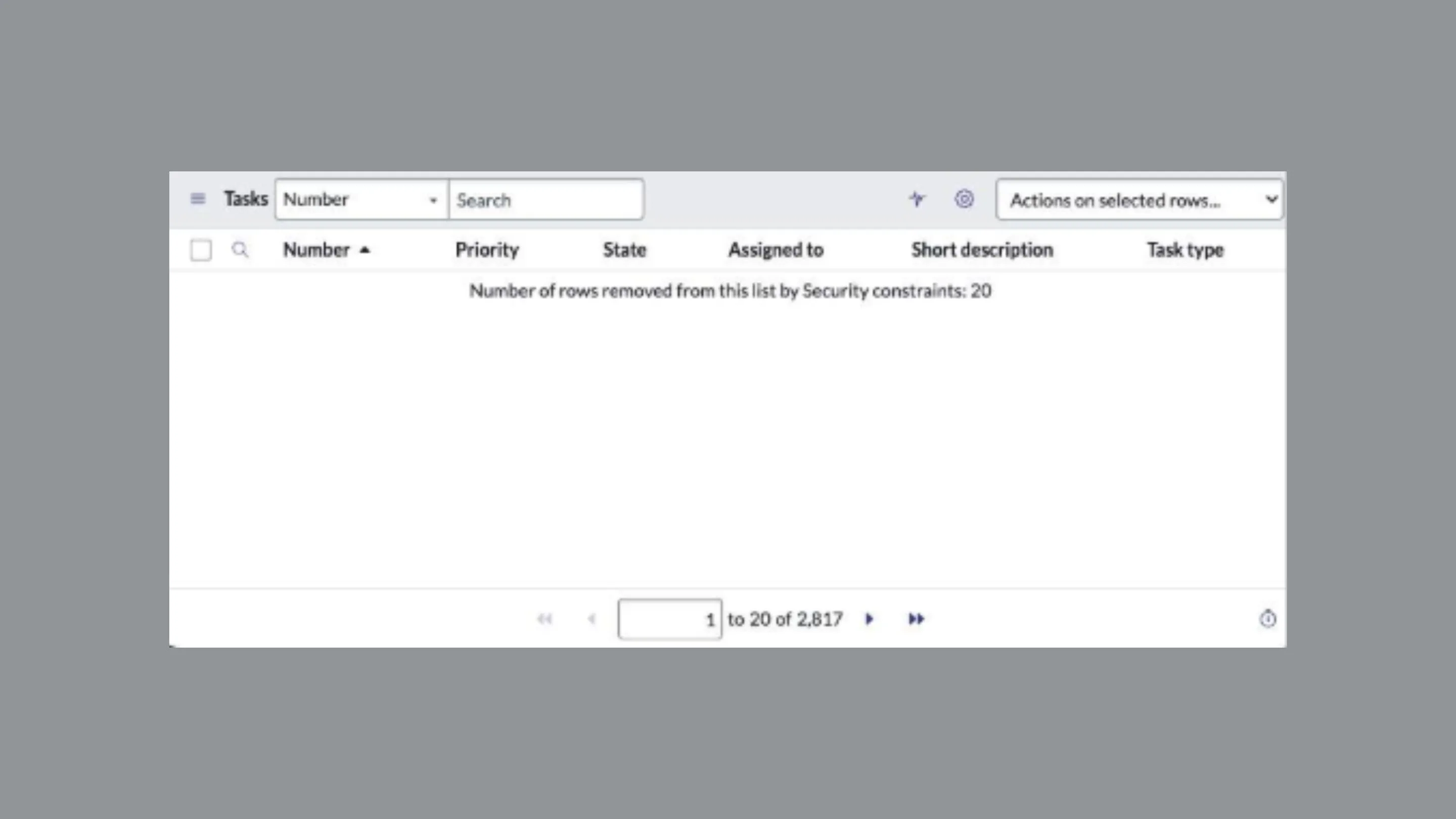

A falha Count(er) Strike ocorre quando a lógica de “Permitir se” é aplicada de maneira inadequada, permitindo que um atacante enumere dados sensíveis através de contagem de registros e campos vazios. Mesmo que o acesso direto a esses dados esteja restrito, um invasor pode manipular as solicitações de filtragem da URL ou utilizar scripts para enumerar e extrair dados não autorizados.

Por exemplo, ao manipular parâmetros de URL, um atacante pode obter informações sobre os registros existentes em uma tabela, identificando dados sensíveis, como informações pessoais, dados financeiros e credenciais. Esse tipo de exploração pode ser realizado sem que o sistema registre tentativas de acesso não autorizadas, tornando-o ainda mais difícil de detectar.

Exemplos de exploração e o impacto

A exploração da falha Count(er) Strike pode ser demonstrada pela manipulação de filtros de URL e a criação de scripts específicos que permitem a enumeração de dados. Como resultado, dados confidenciais podem ser expostos para o atacante sem que haja uma violação direta das permissões de acesso. O impacto dessa vulnerabilidade pode ser devastador, permitindo a exposição de dados que deveriam ser protegidos por fortes medidas de segurança.

Exemplos de dados sensíveis que podem ser expostos incluem:

- Informações de clientes (nomes, endereços, números de telefone)

- Registros financeiros (transações, dados bancários)

- Credenciais de acesso (usuários, senhas)

- Dados confidenciais de saúde (informações de pacientes, diagnósticos)

Medidas de mitigação: o que a ServiceNow fez e o que os administradores devem fazer

Felizmente, a ServiceNow tomou medidas para corrigir a falha Count(er) Strike nas versões mais recentes da plataforma, como Xanadu e Yokohama. A seguir, apresentamos algumas das principais soluções e melhores práticas de mitigação que os administradores de sistemas devem adotar para garantir a segurança de seus dados.

Novas estruturas de controle de acesso: “Negar, a menos que” e ACLs de consulta

Para mitigar a falha, a ServiceNow implementou novas estratégias de controle de acesso, incluindo a lógica “Negar, a menos que” e ACLs de consulta. Essas novas abordagens garantem que os dados sejam protegidos por uma camada de segurança adicional, negando o acesso por padrão e permitindo a exposição de dados apenas quando explicitamente autorizado.

Os administradores devem atualizar seus sistemas para a versão mais recente do ServiceNow para garantir que essas medidas de segurança sejam aplicadas adequadamente.

Revisão manual e filtros de dados de segurança

Além das atualizações automáticas, os administradores de sistemas devem realizar uma revisão manual das ACLs existentes e garantir que as tabelas de dados estejam configuradas corretamente para evitar a exposição de dados confidenciais. Isso inclui a implementação de filtros de dados e a revisão de todas as permissões de acesso para garantir que apenas os usuários autorizados possam visualizar ou manipular informações sensíveis.

Conclusão e recomendações de segurança

A vulnerabilidade Count(er) Strike no ServiceNow destaca a importância de manter a segurança da plataforma em alto nível, especialmente em plataformas que lidam com dados confidenciais. A falha CVE-2025-3648 expõe o risco potencial de exposição de dados devido a falhas nas ACLs, e os administradores de sistemas devem agir rapidamente para mitigar essa ameaça.

Chamada à ação

Se você é responsável pela administração da plataforma ServiceNow em sua organização, é crucial que revise as configurações de segurança, aplique as atualizações recomendadas e adote práticas rigorosas de segurança para proteger seus dados. Não deixe para depois, pois uma abordagem proativa pode evitar consequências graves, como roubo de dados e violações de privacidade.