Os hackers têm se aperfeiçoado bastante em suas campanhas de malware. Agora, por exemplo, pesquisadores de segurança notaram uma campanha maliciosa que usava logs de eventos do Windows para armazenar malware. Essa técnica não havia sido documentada publicamente anteriormente para ataques em estado selvagem, revelando o refinamento dos hackers em seus ataques.

O método permitiu que o agente da ameaça por trás do ataque plantasse malware sem arquivo no sistema de arquivos em um ataque repleto de técnicas e módulos projetados para manter a atividade o mais furtiva possível.

Logs de eventos do Windows são usados para armazenamento de malware

Pesquisadores da Kaspersky coletaram uma amostra do malware depois que um produto da empresa equipado com tecnologia para detecção baseada em comportamento e controle de anomalias o identificou como uma ameaça no computador de um cliente. A investigação revelou que o malware fazia parte de uma campanha “muito direcionada” e contava com um grande conjunto de ferramentas, personalizadas e disponíveis comercialmente.

Uma das partes mais interessantes do ataque é injetar cargas de código de shell nos logs de eventos do Windows para os Serviços de Gerenciamento de Chaves (KMS), uma ação concluída por um dropper de malware personalizado. Denis Legezo, pesquisador-chefe de segurança da Kaspersky, diz que esse método foi usado “pela primeira vez ‘na natureza’ durante a campanha maliciosa”.

O dropper copia o arquivo de manipulação de erros do sistema operacional legítimo WerFault.exe para ” C:\Windows\Tasks ” e, em seguida, descarta um recurso binário criptografado para o ” wer.dll “(Windows Error Reporting) no mesmo local, para sequestro de ordem de pesquisa de DLL para carregar código malicioso.

O sequestro de DLL é uma técnica de hacking que explora programas legítimos com verificações insuficientes para carregar na memória uma biblioteca de vínculo dinâmico (DLL) maliciosa de um caminho arbitrário.

Ator tecnicamente avançado

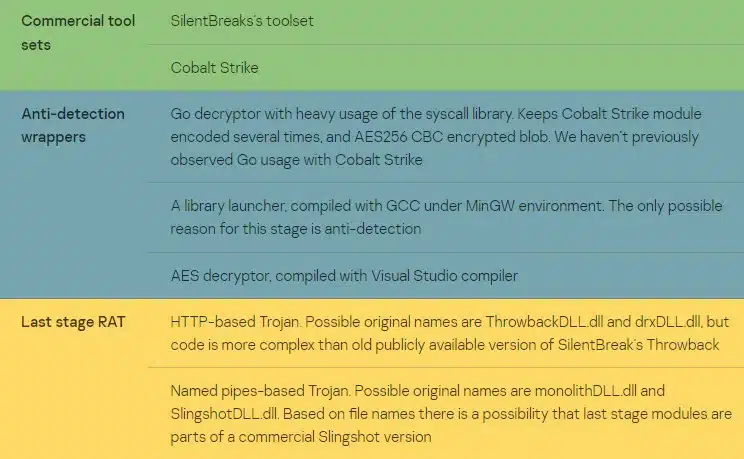

Entre as ferramentas utilizadas no ataque estão os frameworks de teste de penetração comercial Cobalt Strike e NetSPI (o antigo SilentBreak).

Embora se acredite que alguns módulos do ataque sejam personalizados, o pesquisador Denis Legezo observa que eles podem fazer parte da plataforma NetSPI, para a qual uma licença comercial não estava disponível para testes.

Por exemplo, dois trojans chamados ThrowbackDLL.dll e SlingshotDLL.dll podem ser ferramentas com o mesmo nome conhecidas por fazerem parte da estrutura de teste de penetração SilentBreak.

A investigação rastreou o estágio inicial do ataque até setembro de 2021, quando a vítima foi induzida a baixar um arquivo RAR do serviço de compartilhamento de arquivos file.io. O agente da ameaça então espalhou o módulo Cobalt Strike, que foi assinado com um certificado de uma empresa chamada Fast Invest ApS. O certificado foi usado para assinar 15 arquivos e nenhum deles era legítimo.

Ao estudar o ataque, a Kaspersky não encontrou semelhanças com campanhas anteriores associadas a um conhecido agente de ameaças. Até que seja feita uma conexão com um adversário conhecido, os pesquisadores rastreiam a nova atividade como SilentBreak, nome da ferramenta mais utilizada no ataque.

Via: BleepingComputer