O malware bancário Chameleon para Android ressurgiu com uma nova versão que usa uma técnica complicada para assumir o controle de dispositivos. O malware está desativando a impressão digital e o desbloqueio facial para roubar PINs de dispositivos.

Chameleon Android desativa impressão digital e desbloqueio facial para roubar PINs

O malware consegue desativar a impressão digital usando um truque de página HTML para obter acesso ao serviço de acessibilidade e um método para interromper as operações biométricas para roubar PINs e desbloquear o dispositivo à vontade.

Versões anteriores do Chameleon detectadas em abril deste ano personificavam agências governamentais australianas, bancos e a bolsa de criptomoedas CoinSpot, realizando keylogging, injeção de sobreposição, roubo de cookies e roubo de SMS em dispositivos comprometidos.

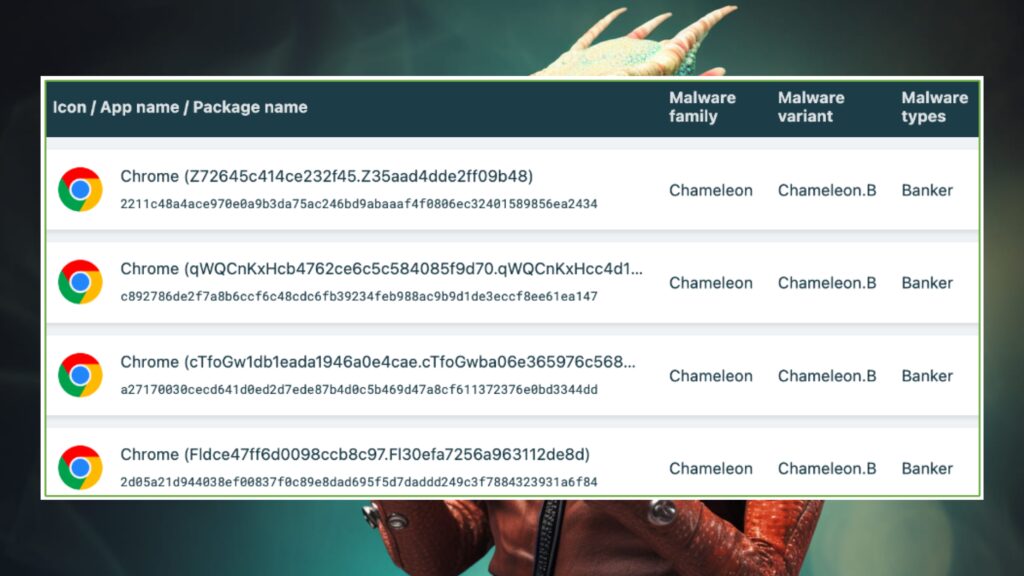

Pesquisadores da ThreatFabric, que têm acompanhado o malware, relatam que ele é atualmente distribuído por meio do serviço Zombinder, se passando por Google Chrome. O Zombinder “cola” malware em aplicativos Android legítimos para que as vítimas possam aproveitar todas as funcionalidades do aplicativo que pretendem instalar, diminuindo a probabilidade de suspeitar que um código perigoso esteja sendo executado em segundo plano.

De acordo com a plataforma, seus pacotes maliciosos são indetectáveis em tempo de execução, ignorando os alertas do Google Protect e evitando qualquer produto antivírus em execução no dispositivo infectado.

Novos recursos do Chameleon

O primeiro novo recurso visto na variante Chameleon mais recente é a capacidade de exibir uma página HTML em dispositivos com Android 13 e posterior, solicitando às vítimas que concedam permissão ao aplicativo para usar o serviço de acessibilidade. Quando o Chameleon detecta o Android 13 ou 14 na inicialização, ele carrega uma página HTML que orienta o usuário por um processo manual para ativar a acessibilidade do aplicativo, ignorando a proteção do sistema.

O segundo novo recurso notável é a capacidade de interromper operações biométricas no dispositivo, como impressão digital e desbloqueio facial, usando o serviço de acessibilidade para forçar um retorno à autenticação por PIN ou senha.

O malware captura todos os PINs e senhas que a vítima digita para desbloquear o dispositivo e pode usá-los posteriormente para desbloquear o dispositivo à vontade para realizar atividades maliciosas ocultas Por fim, ThreatFabric relata que Chameleon adicionou agendamento de tarefas por meio da API AlarmManager para gerenciar os períodos de atividade e definir o tipo de atividade.

Dependendo se a acessibilidade está ativada ou desativada, o malware se adapta para lançar ataques de sobreposição ou realizar a coleta de dados de uso do aplicativo para decidir o melhor momento para a injeção.

Para manter a ameaça Chameleon sob controle, evite adquirir APKs (arquivos de pacotes Android) de fontes não oficiais, pois este é o principal método de distribuição do serviço Zombinder. Além disso, certifique-se de que o Play Protect esteja sempre ativado e execute verificações regulares para garantir que seu dispositivo esteja livre de malware e adware.