Cibercriminosos do grupo Blackwood estão usando malware sofisticado chamado NSPX30 em ataques de espionagem cibernética contra empresas e indivíduos. Ele está ativo desde pelo menos 2018, utilizando esse malware, um implante com uma base de código enraizada em um backdoor simples de 2005, após ataques de adversário no meio (AitM).

Blackwood usa malware NSPX30 em ataques de espionagem cibernética

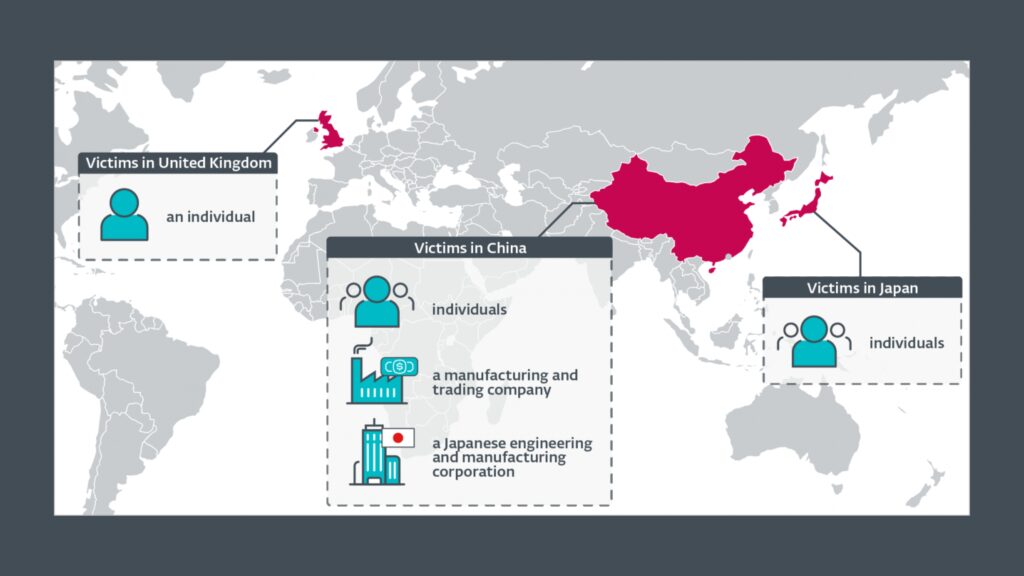

Pesquisadores da empresa de segurança cibernética ESET descobriram Blackwood e o implante NSPX30 em uma campanha em 2020 e acreditam que as atividades do grupo estão alinhadas com os interesses do Estado chinês. Os alvos da Blackwood estão na China, no Japão e no Reino Unido e entregaram o malware por meio de mecanismos de atualização de software legítimo como o WPS Office, a plataforma de mensagens instantâneas Tencent QQ e o editor de documentos Sogou Pinyin.

Segundo os pesquisadores, o ator da ameaça realiza ataques AitM e intercepta o tráfego gerado pelo NSPX30 para ocultar suas atividades e ocultar seus servidores de comando e controle (C2). Além disso, a ESET também observa que a Blackwood possivelmente compartilha o acesso com outros grupos chineses de APT, pois observou o sistema de uma empresa sendo alvo de kits de ferramentas associados a vários atores, por exemplo, Evasive Panda, LuoYu e LittleBear.

Origem e evolução do NSPX30

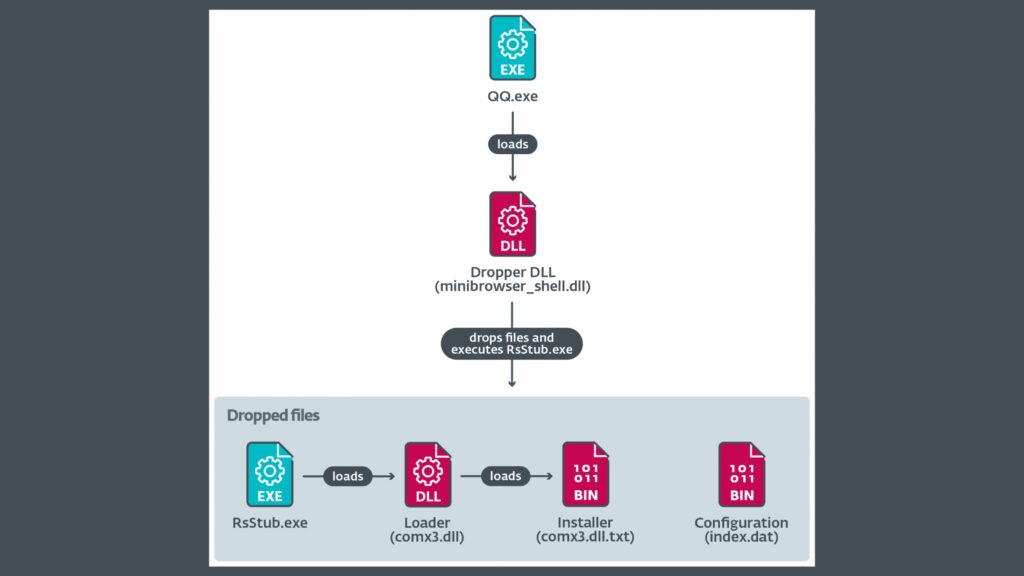

O NSPX30 é um malware sofisticado baseado no código de um backdoor em 2005 chamado Project Wood’ que tinha recursos elementares para coletar dados do sistema, keylogging e captura de tela. A ESET acredita que o NSPX30 evoluiu do DCM com a primeira amostra conhecida do malware documentada em 2018.

Ao contrário de seus antecessores, o NSPX30 é caracterizado por sua arquitetura de vários estágios. Esse malware demonstra um avanço técnico significativo, com capacidades de interceptação de pacotes para ocultar sua infraestrutura, permitindo-lhe operar secretamente. Ele também possui mecanismos que o adicionam a listas de permissões de ferramentas antimalware chinesas para evitar a detecção.

A principal função do NSPX30 é coletar informações do sistema violado, incluindo arquivos, capturas de tela, teclas pressionadas, dados de hardware e rede e credenciais. O backdoor também pode roubar registros de bate-papo e listas de contatos do Tencent QQ, WeChat, Telegram, Skype, CloudChat, RaidCall, YY e AliWangWang. Ele também pode encerrar processos por PID, criar um shell reverso, mover arquivos para caminhos especificados ou desinstalar-se do sistema infectado.

Ataques AitM

Um aspecto notável das atividades da Blackwood é a capacidade de fornecer NSPX30 sequestrando solicitações de atualização feitas por software legítimo, incluindo Tencent QQ, WPS Office e Sogou Pinyin.

Porém, isso é diferente de um comprometimento da cadeia de suprimentos, porque a Blackwood intercepta a comunicação HTTP não criptografada entre o sistema da vítima e o servidor de atualização e, em vez disso, intervém para entregar o implante.

O mecanismo exato que permite à Blackwood interceptar esse tráfego é desconhecido. A ESET especula que isso poderia ser possível usando um implante nas redes dos alvos, possivelmente em dispositivos vulneráveis, como roteadores ou gateways.

Com base em sua análise, os pesquisadores acreditam que o backdoor original que está na origem da evolução do implante personalizado NSPX30 parece ter sido desenvolvido por desenvolvedores de malware qualificados.