Pesquisadores descobriram, na semana passada, um novo malware furtivo chamado Beep. Esse malware apresenta muitos recursos para evitar a análise e detecção por software de segurança e é mais uma ameaça cibernética.

Malware Beep

O malware Beep foi descoberto por analistas da Minerva depois que inúmeras amostras foram carregada no VirusTotal, uma plataforma online para verificação de arquivos e detecção de conteúdo malicioso. Embora esse malware ainda esteja em desenvolvimento e necessite de vários recursos importantes, atualmente ele permite que os agentes de ameaças baixem e executem outras cargas em dispositivos comprometidos remotamente.

Beep é um malware ladrão de informações que usa três componentes separados: um conta-gotas, um injetor e a carga útil. O conta-gotas (“big.dll”) cria uma nova chave de registro com um valor ‘AphroniaHaimavati’ que contém um script do PowerShell codificado em base64. Esse script do PowerShell é iniciado a cada 13 minutos usando uma tarefa agendada do Windows. Quando o script é executado, ele baixa os dados e os salva em um injetor chamado AphroniaHaimavati.dll, que é iniciado.

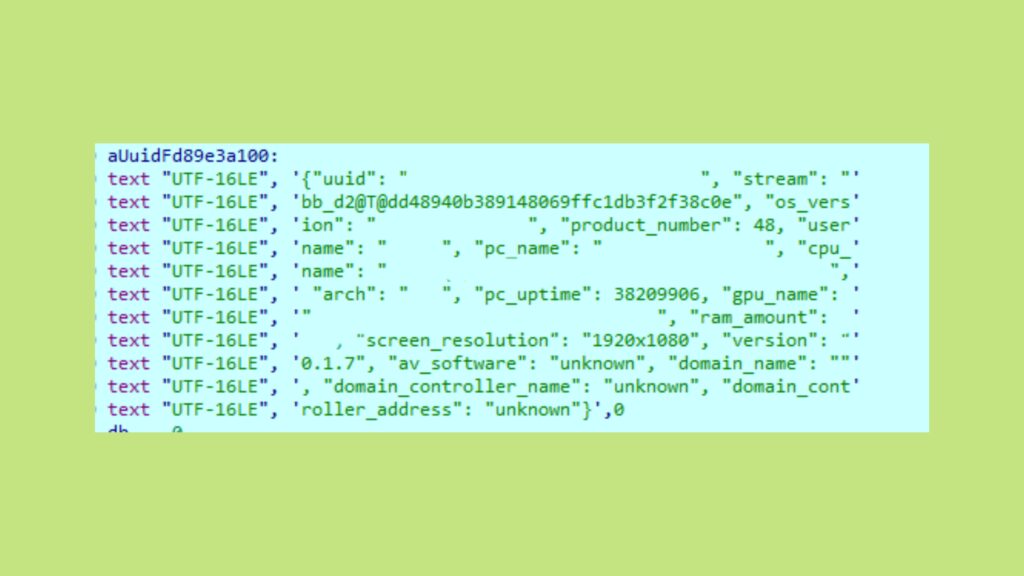

O injetor é o componente que usa uma variedade de técnicas antidepuração e anti-vm para injetar a carga útil em um processo de sistema legítimo (“WWAHost.exe”) por meio de esvaziamento de processo para evitar a detecção de ferramentas antivírus em execução no host. Finalmente, a carga primária tenta coletar dados da máquina comprometida, criptografá-los e enviá-los para o C2.

Durante a análise do Minerva, o endereço C2 codificado estava offline, mas o malware tentou fazer conexões mesmo após 120 tentativas malsucedidas. Apesar das limitações na análise do malware, o Minerva ainda conseguiu identificar diversas funções que são acionadas por comandos C2.

Fugindo da detecção

O que destaca o malware Beep é o uso de várias técnicas ao longo de seu fluxo de execução para evitar a detecção e análise por software de segurança e pesquisadores.

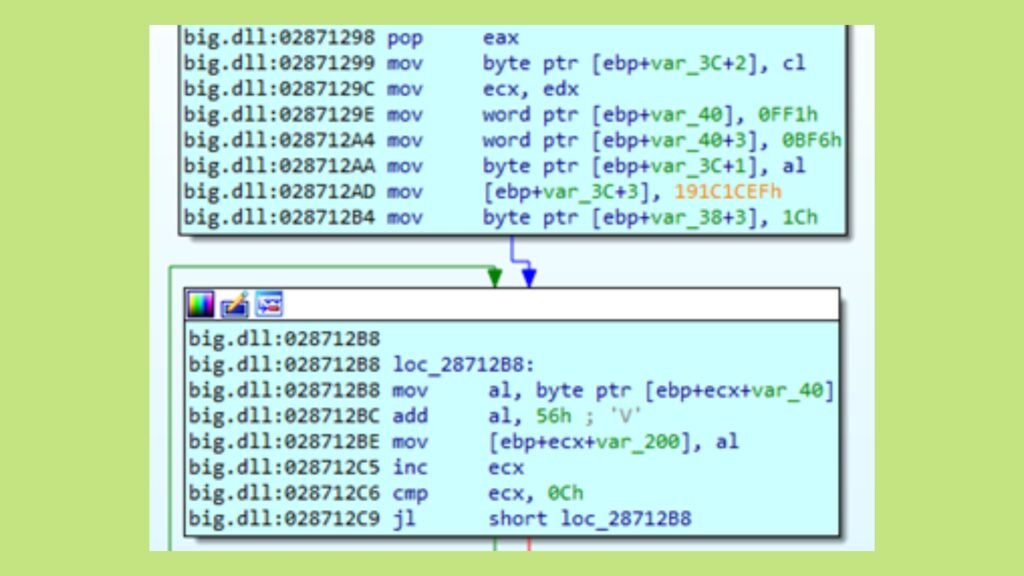

Estas técnicas de evasão são resumidas em: Desofuscação dinâmica de strings; verificação do idioma do sistema; implementação de assembly da função de API IsDebuggerPresent; Antidepuração do campo NtGlobalFlag; Instrução RDTSC; Stack Segment Register; CPUID anti-vm; Chave de registro VBOX anti-vm e; função Beep API anti-sandbox.

O Beep está utilizando muitas técnicas para não ser identificado, o que torna a ameaça ainda maior para as possíveis vítimas desse malware. Lembre-se sempre de implementar os mecanismos de segurança da sua rede, para que esses malwares sejam identificados de alguma forma e você se livre de um possível ataque.