Imagine um ladrão que arromba a porta da sua casa e, logo depois, conserta a fechadura e tranca por dentro para ninguém mais entrar — e, de quebra, para esconder como ele entrou. É exatamente essa a tática do DripDropper, novo malware observado em ambientes Linux na nuvem: ele explora uma brecha, se instala… e então aplica um patch na própria vulnerabilidade para garantir acesso exclusivo e atrapalhar a investigação.

Um invasor que tranca a porta atrás de si

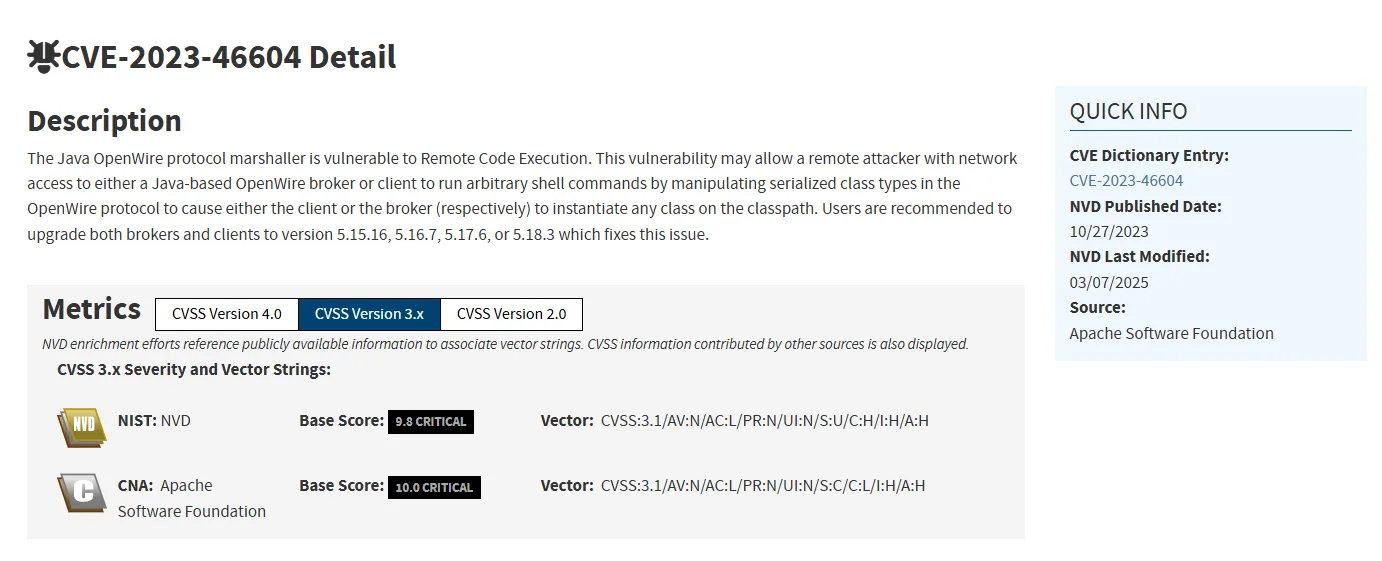

O ponto de entrada é uma falha crítica no Apache ActiveMQ (CVE-2023-46604), ligada ao protocolo Java OpenWire, classificada com pontuação máxima (CVSS 10). Depois da invasão inicial, os operadores do malware DripDropper “fecham” o buraco por onde passaram — trocando os JARs vulneráveis por versões corrigidas — para que scanners de vulnerabilidades e outros criminosos não denunciem sua presença.

Uma vez dentro, os criminosos ativam infraestrutura de comando e controle com Sliver e Cloudflare Tunnels, garantindo persistência discreta de longo prazo. Também alteram a configuração do SSH para permitir login como root — algo normalmente desativado — o que lhes dá controle total sobre o sistema.

O próprio DripDropper funciona como um downloader “sob demanda”: um executável ELF empacotado com PyInstaller, protegido por senha para dificultar análise, que conversa com uma conta do Dropbox por meio de um bearer token embutido. A partir daí, ele deixa arquivos persistentes (via cron) e realiza ajustes adicionais de sistema para manter o acesso.

Por fim, vem o truque “limpeza de cena do crime”: os invasores baixam, de repositórios oficiais do Maven, os JARs que corrigem a CVE-2023-46604 e substituem os originais, efetivamente aplicando o patch no servidor já comprometido. O objetivo é reduzir sinais de alerta (como novos scans externos ou tentativas de exploração concorrentes) sem perder o controle que já conquistaram por outros mecanismos.

A lição mais importante: a falha em manter sistemas atualizados

A CVE-2023-46604 foi divulgada em 27 de outubro de 2023, e a própria Apache disponibilizou, no mesmo dia, versões corrigidas para todas as branches ativas do ActiveMQ Classic (5.15.16, 5.16.7, 5.17.6, 5.18.3 e 6.0.0) e do Artemis (2.31.2). Em outras palavras, estamos falando de uma correção disponível há quase dois anos — e que, se aplicada a tempo, impediria a cadeia de ataque do DripDropper. A mensagem central aqui é simples e dura: disciplina de patch ainda é a linha de defesa mais eficiente.

O que fazer agora (checklist imediato para admins):

- Atualize o Apache ActiveMQ para uma das versões corrigidas já listadas pela Apache; verifique também clientes Java/OpenWire que tenham dependência de

activemq-client. - Audite o SSH: confirme que

PermitRootLogincontinua desativado e compare sua configuração com uma baseline confiável. - Revise persistências: procure tarefas em

cron.*, binários desconhecidos e modificações de shell em contas de sistema (ex.:games). - Monitore C2 “disfarçado”: alerte para uso anômalo de Sliver, Cloudflare Tunnels e tráfego para Dropbox a partir de servidores.

- Mude o foco do “está corrigido?” para “quem corrigiu e por quê?”: se a vulnerabilidade apareceu como sanada sem histórico no seu processo de change management, trate como indicador de comprometimento.