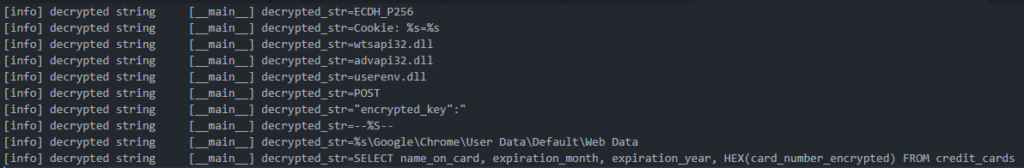

O botnet Emotet agora está tentando infectar vítimas em potencial com um módulo de roubo de cartão de crédito. Assim, esse malware Emotet está projetado para coletar informações de cartão de crédito armazenadas nos perfis de usuário do Google Chrome. Depois de roubar as informações do cartão de crédito (ou seja, nome, mês e ano de vencimento, números do cartão), o malware as enviará para servidores de comando e controle (C2) diferentes daqueles usados pelo módulo ladrão de cartões Emotet.

“Em 6 de junho, a Proofpoint observou um novo módulo #Emotet sendo descartado pela botnet E4”, revelou a equipe da Proofpoint Threat Insights. “Para nossa surpresa, era um ladrão de cartão de crédito que visava exclusivamente o navegador Chrome. Uma vez que os detalhes do cartão foram coletados, eles foram exfiltrados para servidores C2 diferentes do carregador do módulo.”

Essa mudança de comportamento ocorre após o aumento da atividade em abril e uma mudança para módulos de 64 bits, como o grupo de pesquisa de segurança Cryptolaemus detectou.

Uma semana depois, o Emotet começou a usar arquivos de atalho do Windows (.LNK) para executar comandos do PowerShell para infectar os dispositivos das vítimas, afastando-se das macros do Microsoft Office agora desabilitadas por padrão a partir do início de abril de 2022.

O renascimento do Malware Emotet rouba cartões de crédito de usuários do Google Chrome

O malware Emotet foi desenvolvido e implantado em ataques como um trojan bancário em 2014. Ele evoluiu para uma botnet que o grupo de ameaças TA542 (também conhecido como Mummy Spider) usa para fornecer código infectado. Ele também permite que seus operadores roubem dados de usuários, realizem reconhecimento em redes violadas e movam-se lateralmente para dispositivos vulneráveis.

O Emotet é conhecido por descartar arquivos de trojan de malware Qbot e Trickbot nos computadores comprometidos das vítimas, que são usados para implantar malware adicional, incluindo beacons Cobalt Strike e ransomware como Ryuk e Conti.

No início de 2021, a infraestrutura do Emotet foi derrubada em uma ação de aplicação da lei internacional que também levou à prisão de dois indivíduos.

A aplicação da lei alemã usou a própria infraestrutura do Emotet contra a botnet, entregando um módulo que desinstalou o malware de dispositivos infectados em 25 de abril de 2021.

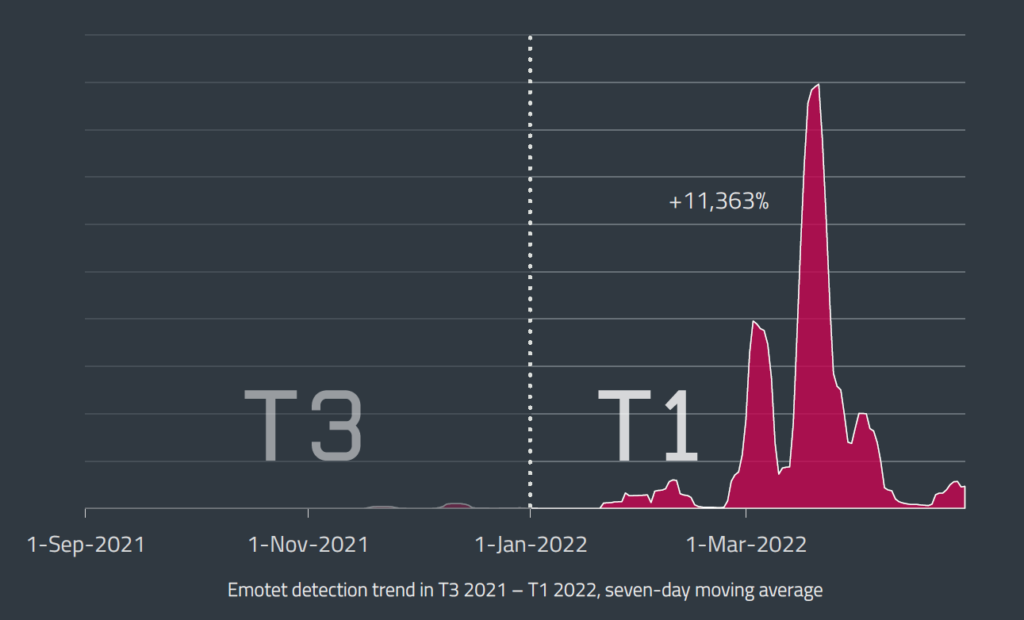

O botnet voltou em novembro de 2021 usando a infraestrutura já existente do TrickBot quando o grupo de pesquisa Emotet Cryptolaemus, a empresa de segurança informática GData e a empresa de segurança cibernética Advanced Intel detectaram o malware TrickBot sendo usado para empurrar um carregador Emotet.

Como a ESET revelou na terça-feira, o Emotet viu um aumento maciço na atividade desde o início do ano, “com sua atividade crescendo mais de 100 vezes em relação ao T3 2021”.

Via BleepingComputer