A descoberta de uma nova campanha cibernética chamou a atenção de especialistas em segurança: hackers estão explorando ativamente uma falha crítica no SAP NetWeaver para implantar o malware Linux Auto-Color, uma ameaça altamente sofisticada que combina persistência furtiva, evasão de sandbox e técnicas avançadas de infiltração. Esta ameaça une dois mundos altamente visados: o ecossistema SAP, utilizado por grandes corporações globais, e a crescente superfície de ataque em servidores Linux.

Este artigo analisa em profundidade a vulnerabilidade CVE-2025-31324, detalha o funcionamento do Linux Auto-Color, suas táticas para burlar defesas tradicionais e, sobretudo, oferece orientações práticas sobre como mitigar esse risco iminente. Com a segurança de ambientes corporativos inteiros em jogo, entender esse ataque é essencial para manter sistemas protegidos.

O alerta é urgente: o SAP NetWeaver é a base de operação de inúmeros sistemas empresariais — de gestão financeira a logística —, e uma brecha em sua segurança pode significar acesso completo ao ambiente corporativo por agentes maliciosos. A seguir, você entenderá por que o CVE-2025-31324 é uma das ameaças mais sérias de 2025 até agora.

O que é o SAP NetWeaver e por que essa falha é tão perigosa?

O SAP NetWeaver é uma plataforma de integração tecnológica que serve como espinha dorsal para diversos produtos SAP, incluindo ERP, CRM e Business Warehouse. Ele permite que múltiplos sistemas e aplicativos corporativos se comuniquem de forma integrada, sendo amplamente adotado em ambientes críticos de empresas de médio e grande porte.

A gravidade da falha CVE-2025-31324 reside no fato de que ela permite execução remota de código (RCE) sem necessidade de autenticação prévia. Em outras palavras, um invasor pode controlar remotamente o sistema afetado com privilégios elevados — tudo isso sem precisar de credenciais. A brecha está no componente de gerenciamento de requisições HTTP do NetWeaver, e pode ser acionada por simples envio de pacotes maliciosos ao servidor.

A vulnerabilidade recebeu pontuação máxima na escala CVSS (10.0), refletindo seu potencial devastador. Qualquer sistema exposto à internet que esteja com essa falha sem correção aplicada está sob alto risco de comprometimento total.

Anatomia do ataque: Conhecendo o malware Linux Auto-Color

O malware Linux Auto-Color foi inicialmente identificado pela equipe da Unidade 42, da Palo Alto Networks, em campanhas recentes que atingiram servidores críticos no setor de manufatura e energia. Combinando técnicas de infecção furtiva, persistência avançada e evasão de detecção, o Auto-Color representa um novo patamar de ameaça direcionada a servidores Linux corporativos.

O vetor de entrada: A exploração do CVE-2025-31324

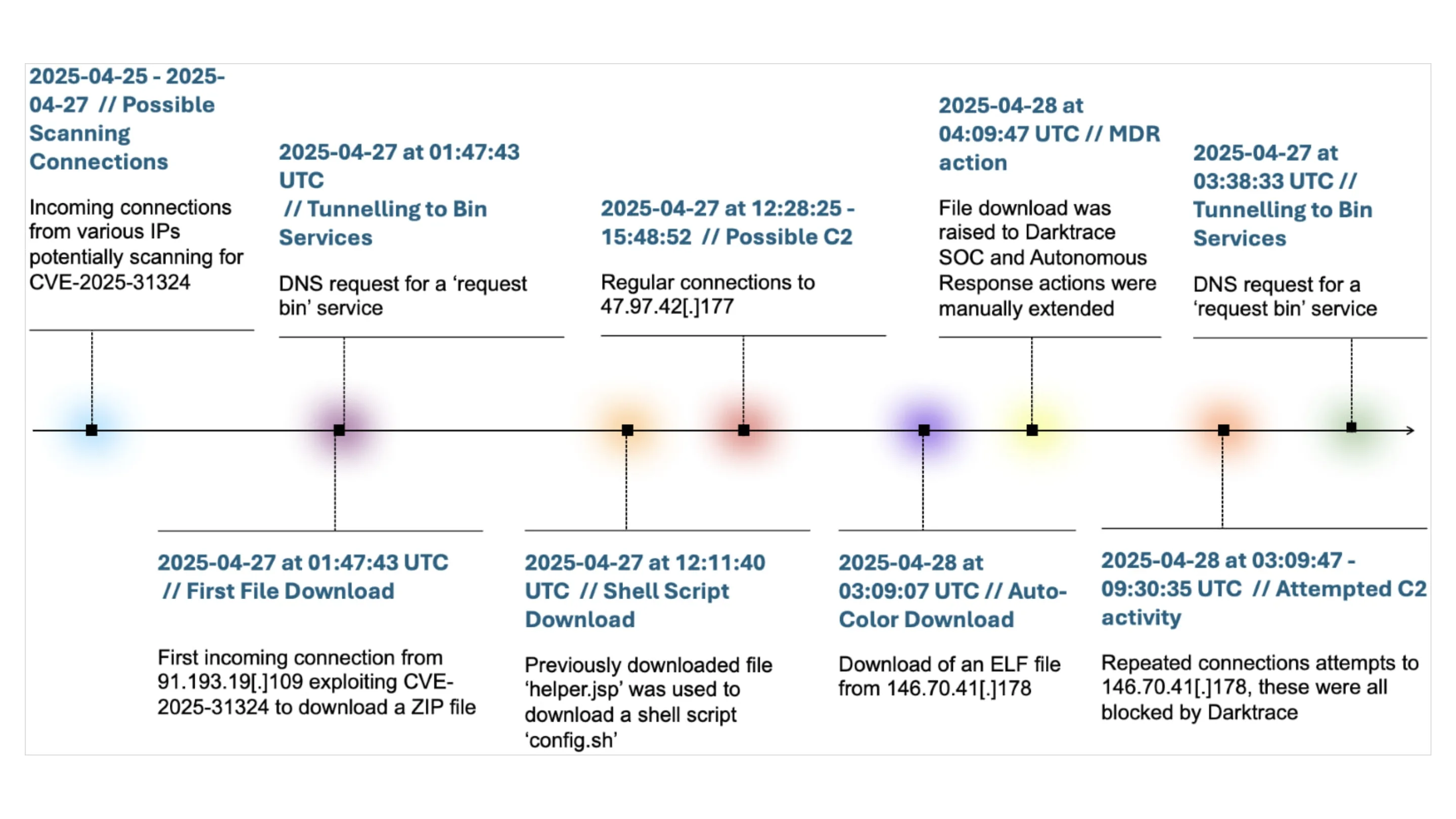

Segundo relatório da Darktrace, grupos cibercriminosos estão aproveitando o CVE-2025-31324 para injetar silenciosamente um executável ELF no sistema comprometido. Este binário é o coração do malware Auto-Color e é inserido diretamente na máquina após a exploração bem-sucedida da falha.

O ataque é automatizado e altamente eficaz: assim que o pacote malicioso é processado pelo SAP NetWeaver vulnerável, o sistema aceita o upload do malware sem questionamentos, abrindo um backdoor invisível no servidor.

Persistência e evasão: As táticas avançadas do malware

Após a infecção inicial, o Auto-Color garante sua persistência por meio da modificação do arquivo ld.so.preload — um mecanismo de carregamento dinâmico de bibliotecas no Linux. Ao adicionar seu payload nesse arquivo, o malware assegura que será carregado automaticamente em cada execução de binários comuns, tornando-se quase invisível a olho nu.

Além disso, o Auto-Color adota uma técnica extremamente inteligente de evasão: caso perceba que não consegue estabelecer conexão com seu servidor de Comando e Controle (C2), ele simula estar “inerte” ou “morto”, assumindo comportamento inofensivo. Essa estratégia é eficaz para burlar ambientes de sandbox e ferramentas de análise de malware, dificultando investigações forenses e resposta a incidentes.

Essas capacidades de evasão ativa e persistência furtiva elevam o Auto-Color ao patamar de ameaças como o Turla e o HiddenWasp, destacando-se como um dos malwares Linux mais perigosos da atualidade.

Como se proteger da ameaça Auto-Color

Diante da sofisticação e do impacto potencial do ataque do malware Linux Auto-Color, é fundamental adotar medidas imediatas e abrangentes para proteger os ambientes corporativos.

Aplicação imediata do patch da SAP

A medida mais urgente e crítica é aplicar imediatamente o patch oficial da SAP que corrige a vulnerabilidade CVE-2025-31324. A empresa já disponibilizou atualizações específicas para todas as versões afetadas do NetWeaver, e os administradores devem verificar a compatibilidade com seu ambiente e agendar a correção com prioridade máxima.

Essa correção elimina o vetor de ataque inicial, bloqueando tentativas de execução remota de código. Sistemas que não puderem ser atualizados imediatamente devem ser removidos do acesso direto à internet e monitorados de forma intensiva.

Medidas de segurança complementares

Além da correção direta, outras ações podem ajudar a mitigar os efeitos do Auto-Color e evitar infecções futuras:

- Monitoramento de rede: Implemente inspeção profunda de pacotes (DPI) e regras para identificar tráfego de rede suspeito que tente se conectar a servidores de C2 conhecidos.

- Segmentação de rede: Separe sistemas críticos e restrinja comunicações entre servidores, limitando o movimento lateral caso um sistema seja comprometido.

- Soluções EDR para Linux: Adote ferramentas de Detecção e Resposta em Endpoints (EDR) específicas para ambientes Linux, capazes de identificar comportamentos anômalos como alterações no

ld.so.preload. - Auditoria de integridade: Faça varreduras regulares em arquivos de sistema críticos para identificar modificações maliciosas.

- Treinamento e conscientização: Garanta que as equipes de TI estejam informadas sobre a ameaça, seus sintomas e ações recomendadas.

A combinação dessas práticas aumenta consideravelmente a resiliência da infraestrutura corporativa contra esse e outros ataques direcionados.

Conclusão: Uma ameaça em evolução que exige atenção

A exploração da falha CVE-2025-31324 no SAP NetWeaver por meio do malware Linux Auto-Color representa um novo marco na evolução das ameaças voltadas a sistemas corporativos. Essa campanha combina uma vulnerabilidade de alto impacto com um malware furtivo e adaptativo, capaz de evadir análises, persistir silenciosamente e escalar privilégios dentro de sistemas Linux.

A única resposta aceitável a essa ameaça é a ação imediata. Organizações que utilizam SAP devem aplicar os patches sem demora, revisar suas políticas de segmentação de rede e fortalecer suas defesas comportamentais. A vigilância proativa e o compartilhamento de alertas com as equipes técnicas são agora mais necessários do que nunca.

A batalha contra ameaças como o Auto-Color não termina com um patch, mas exige vigilância contínua e postura defensiva robusta. O cenário de segurança evolui — e as defesas corporativas precisam evoluir com ele.