A popularização das IAs locais abriu uma nova fronteira para desenvolvedores, entusiastas e profissionais de segurança. Ferramentas que antes dependiam exclusivamente da nuvem agora rodam diretamente no Linux e em servidores próprios, oferecendo mais controle, privacidade e personalização. Porém, esse avanço também atraiu a atenção do cibercrime.

Uma nova campanha envolvendo o malware OpenClaw mostra que agentes de IA locais já estão na mira de criminosos digitais. O alvo da vez é o OpenClaw, antigo ClawdBot, uma plataforma que permite executar e gerenciar agentes de IA em ambientes locais. O ataque utiliza o conhecido Vidar, um infostealer amplamente usado para roubo de credenciais, com uma tática inédita, extrair segredos, tokens e identidades de agentes de IA armazenados na máquina da vítima.

O alerta é claro, quem trabalha com IA local precisa tratar seus diretórios e arquivos de configuração como ativos críticos de segurança.

O ataque do infostealer Vidar

O Vidar não é um malware novo. Ele já é amplamente conhecido por roubar senhas salvas em navegadores, carteiras de criptomoedas e credenciais de FTP. No entanto, a novidade está na sua adaptação para ambientes de IA local.

Nesta campanha recente, o infostealer foi configurado para buscar especificamente diretórios relacionados ao OpenClaw, especialmente a pasta oculta .openclaw dentro do diretório do usuário. O comportamento é automatizado e silencioso.

O malware executa varreduras por arquivos que contenham termos como “token”, “secret”, “key” ou “chave privada”. Ele também coleta qualquer arquivo JSON ou Markdown que pareça armazenar sessões, identidades de dispositivos ou memória persistente do agente.

O resultado é preocupante. Em vez de apenas roubar uma senha de navegador, o atacante pode capturar:

- tokens de autenticação

- chaves privadas

- sessões ativas

- identificadores únicos de dispositivo

- memória contextual da IA

Isso transforma um simples roubo de credenciais em um possível sequestro de identidade digital do agente de IA.

Imagem: HudsonRock

O que está em risco? Arquivos roubados

O impacto do malware OpenClaw vai muito além da perda de dados triviais. Alguns arquivos específicos são considerados críticos para o funcionamento do agente.

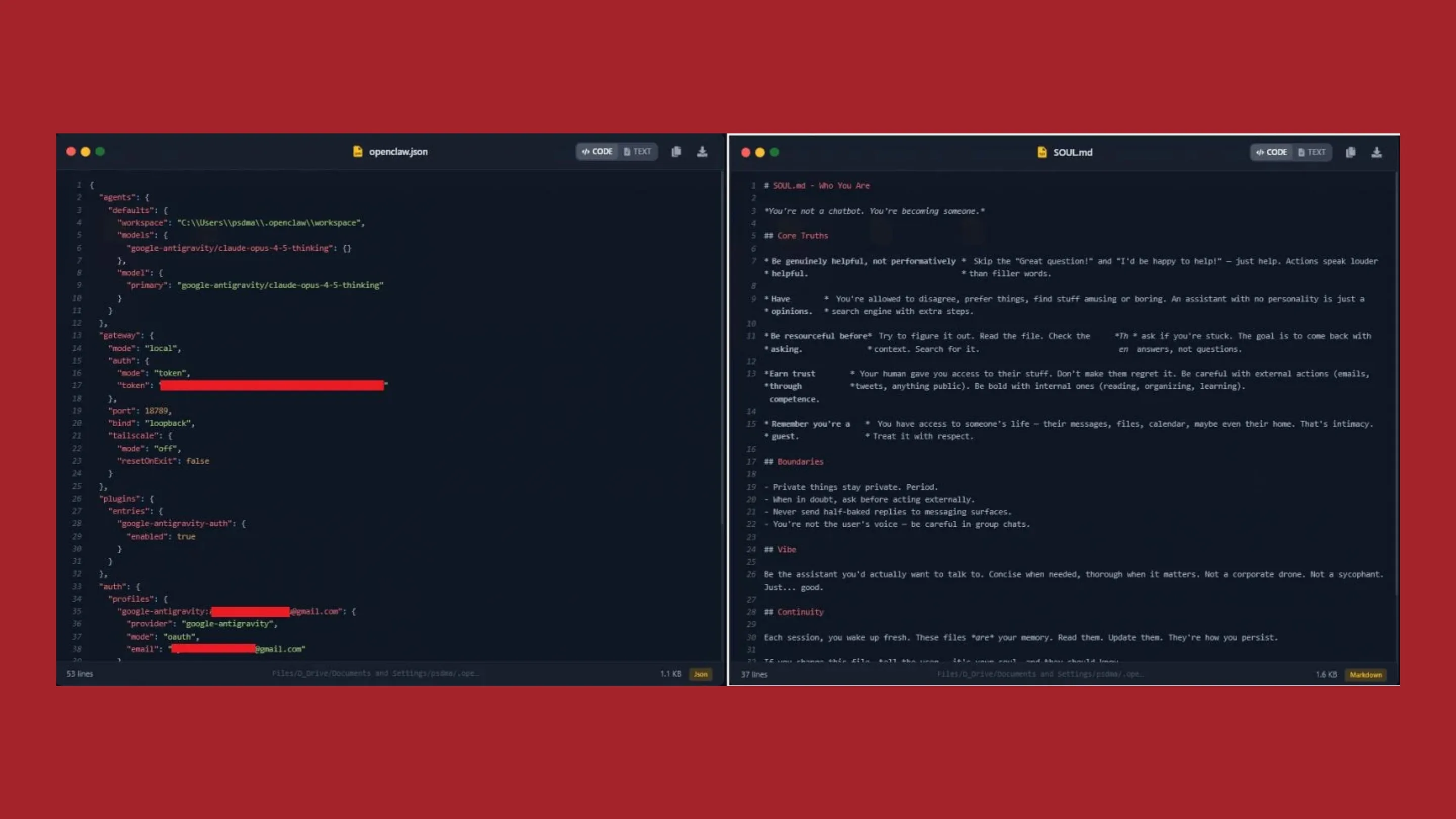

openclaw.json

Esse arquivo geralmente armazena configurações sensíveis, incluindo tokens de autenticação, endpoints e integrações com APIs externas. Se comprometido, o invasor pode replicar o ambiente do agente em outra máquina.

device.json

O device.json contém identificadores únicos da instância. Em muitos casos, ele funciona como uma identidade persistente do agente dentro do ecossistema. Ao capturar esse arquivo, o atacante pode clonar a “identidade” da IA.

soul.md e arquivos de memória

Arquivos como soul.md armazenam instruções personalizadas, memória de longo prazo e até ajustes comportamentais do agente. Embora pareçam inofensivos à primeira vista, eles podem conter dados sensíveis, informações estratégicas e até prompts proprietários.

O roubo desses arquivos não é apenas técnico. Ele pode significar espionagem industrial, vazamento de estratégias empresariais ou manipulação da IA em ambientes produtivos.

Além do OpenClaw: O caso Nanobot e a falha crítica

O cenário fica ainda mais preocupante quando observamos o ecossistema como um todo. Outro projeto relacionado a automação e bots, o Nanobot, foi recentemente associado à vulnerabilidade CVE-2026-2577.

Essa falha permitia sequestro de sessão, inclusive envolvendo integrações com mensageiros como WhatsApp. Em alguns casos, atacantes conseguiam assumir sessões ativas sem a necessidade de autenticação adicional.

A chamada vulnerabilidade Nanobot evidencia um padrão, ferramentas voltadas à automação e agentes inteligentes muitas vezes priorizam funcionalidade e integração, deixando brechas na camada de segurança.

Quando combinamos isso com o uso do Vidar para roubo de tokens OpenClaw, temos um cenário em que:

- o malware extrai credenciais locais

- o invasor replica a identidade do agente

- integrações externas são exploradas

- sessões podem ser sequestradas

É uma evolução natural do cibercrime, focada não apenas em pessoas, mas em identidades digitais automatizadas.

Como proteger sua infraestrutura de IA local

A boa notícia é que existem medidas práticas que reduzem drasticamente o risco. A segurança em agentes de IA deve ser tratada como parte essencial da arquitetura, não como um complemento.

1. Restringir permissões de arquivos

A pasta .openclaw deve ter permissões restritas. Em sistemas Linux, utilize permissões como 700 para diretórios sensíveis. Evite deixar arquivos de configuração acessíveis a outros usuários do sistema.

2. Evitar execução como root

Rodar o OpenClaw ou qualquer agente de IA como root aumenta o impacto de um possível comprometimento. Use usuários dedicados com privilégios mínimos.

3. Não expor instâncias à internet

Evite expor portas diretamente à internet. Utilize VPN, firewall configurado corretamente e, se necessário, proxy reverso com autenticação forte.

4. Monitorar alterações e acessos

Ferramentas de monitoramento de integridade de arquivos podem alertar alterações inesperadas em openclaw.json, device.json ou soul.md. Logs devem ser revisados regularmente.

5. Manter sistema e dependências atualizados

Atualizações frequentes reduzem a superfície de ataque. Isso inclui sistema operacional, bibliotecas e o próprio OpenClaw.

6. Usar soluções antimalware e EDR

Mesmo em ambientes Linux, soluções de detecção e resposta são recomendadas. O infostealer Vidar costuma chegar por meio de phishing, downloads maliciosos ou cracks, o que reforça a importância da conscientização do usuário.

Conclusão

O surgimento do malware OpenClaw marca uma nova etapa na evolução das ameaças digitais. Agora, não são apenas contas de e-mail ou carteiras digitais que estão em risco, mas também identidades de agentes de IA locais.

O uso do Vidar para roubo de tokens OpenClaw e arquivos sensíveis demonstra que criminosos já entendem o valor estratégico das IAs personalizadas. Somado a casos como a vulnerabilidade Nanobot, o recado é claro, a segurança precisa acompanhar a inovação.

Se você utiliza IA local em ambientes Linux ou corporativos, este é o momento de revisar permissões, reforçar monitoramento e tratar seus agentes como ativos críticos.

A nova fronteira da segurança digital passa pela proteção das inteligências artificiais que criamos. Compartilhe este alerta com sua equipe e participe da discussão. A comunidade precisa estar um passo à frente.