A migração em massa para serviços em nuvem transformou a infraestrutura de TI global, trazendo escalabilidade e agilidade para empresas de todos os tamanhos. No entanto, essa transformação também expandiu significativamente a superfície de ataque. Para os cibercriminosos, a nuvem representa um ambiente fértil: vasto, complexo e muitas vezes mal configurado. Nesse cenário, surgem ameaças como o malware Soco404 e o malware Koske, protagonistas de campanhas sofisticadas voltadas à criptomineração clandestina.

Ambos os malwares exploram vulnerabilidades conhecidas, credenciais fracas e até mesmo técnicas criativas como arquivos poliglota para penetrar em servidores Linux e Windows mal protegidos. O objetivo comum? Usar os recursos computacionais das vítimas para minerar criptomoedas como Monero e Ravencoin, elevando os custos operacionais das empresas e comprometendo a performance de suas aplicações.

Neste artigo, vamos destrinchar em detalhes como operam o Soco404 e o Koske, quais táticas utilizam, os sistemas que visam e, principalmente, como os administradores e profissionais de segurança podem se proteger de forma eficaz.

Soco404: o ataque multiplataforma disfarçado

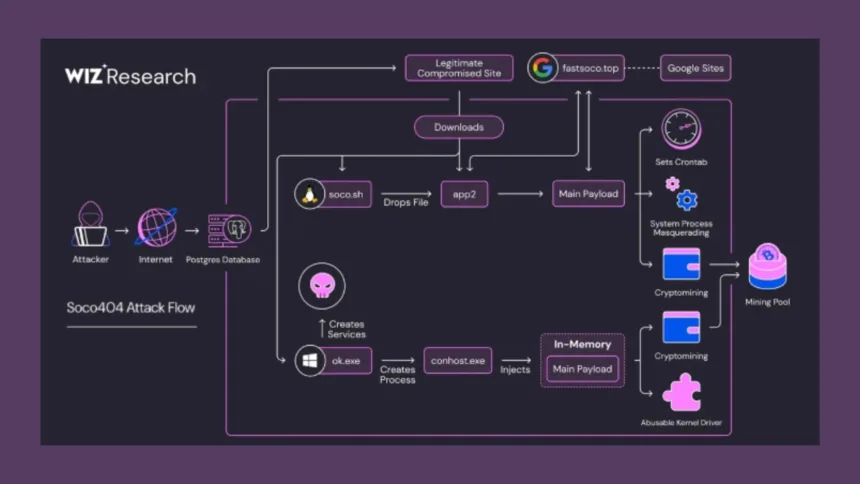

A campanha Soco404, descoberta pela Wiz, representa uma abordagem engenhosa e altamente oportunista, voltada para ambientes de nuvem vulneráveis. O nome deriva do uso de páginas falsas de erro 404 como disfarce para distribuição dos malwares — uma tática pouco convencional que destaca a criatividade dos atacantes.

Como o Soco404 funciona

O Soco404 é capaz de atingir tanto sistemas Linux quanto Windows, aproveitando sua flexibilidade para se infiltrar em diferentes tipos de infraestrutura. O malware utiliza páginas 404 maliciosas hospedadas no Google Sites como fonte de seus payloads — uma técnica que aproveita a confiança em domínios legítimos para evitar filtros de segurança.

Uma vez instalado, o Soco404 emprega táticas de mascaramento de processos, assumindo nomes de processos legítimos do sistema operacional para passar despercebido pelos administradores e sistemas de monitoramento.

Vetores de ataque e técnicas

Entre os alvos favoritos do Soco404 estão servidores Apache Tomcat com credenciais fracas, além de instâncias desatualizadas do Apache Struts e do Atlassian Confluence. Esses serviços, quando mal configurados ou sem patches de segurança aplicados, tornam-se vetores fáceis de exploração.

Um dos aspectos mais perigosos do Soco404 é seu ataque a instâncias públicas do PostgreSQL, nas quais é explorado o comando COPY ... FROM PROGRAM. Esse comando permite a execução remota de código, algo extremamente crítico em bancos de dados expostos sem proteção.

O malware utiliza ferramentas comuns como wget, curl, certutil (em Windows) e PowerShell para baixar, instalar e executar seus componentes, demonstrando que se trata de uma ameaça altamente oportunista e adaptável.

Koske: o malware que se esconde em imagens de panda

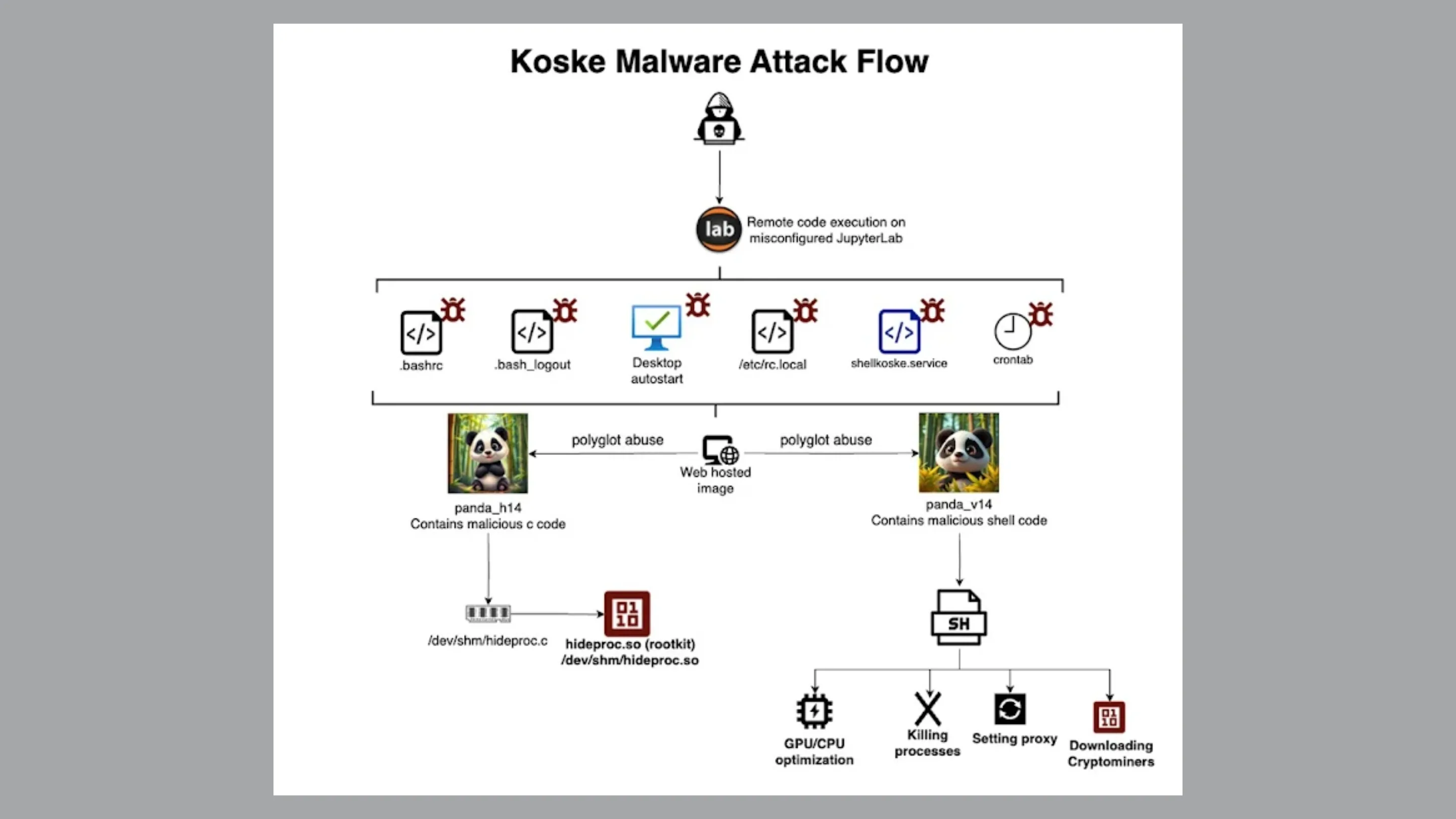

Já o Koske, analisado pela Aqua Security, adota uma abordagem mais sutil e inovadora: o uso de arquivos poliglota para invadir sistemas. Esses arquivos enganam filtros e antivírus por parecerem inofensivos — como uma imagem de panda — enquanto carregam código executável malicioso embutido.

O ataque que se esconde em arquivos poliglota

Arquivos poliglota são arquivos válidos em mais de um formato. No caso do Koske, o artefato malicioso é um arquivo .JPG perfeitamente renderizável como imagem, mas que possui um script shell embutido. Esse script é extraído e executado diretamente na memória, burlando mecanismos tradicionais de detecção que analisam apenas arquivos de texto ou executáveis puros.

Esse tipo de técnica permite que o malware seja distribuído via repositórios públicos, sites falsos ou campanhas de phishing com aparência legítima, ampliando sua capacidade de disseminação.

O papel do LLM e a execução em memória

Pesquisadores suspeitam que o Koske possa ter sido parcialmente desenvolvido com auxílio de Modelos de Linguagem de Grande Escala (LLM), dada a complexidade e o padrão de codificação automatizada presente em partes do código-fonte. Isso indicaria um uso de IA para potencializar ciberataques, um cenário cada vez mais discutido no campo da cibersegurança.

O principal vetor de ataque do Koske são servidores JupyterLab mal configurados, com permissões abertas ou tokens de autenticação expostos. Uma vez dentro do sistema, o malware utiliza um rootkit baseado em LD_PRELOAD para se esconder em tempo de execução, dificultando drasticamente sua detecção por ferramentas de segurança tradicionais.

O objetivo em comum: a mineração de criptomoedas

Embora adotem táticas e linguagens diferentes, Soco404 e Koske compartilham o mesmo propósito final: usar os recursos da nuvem para minerar criptomoedas. Esse tipo de ataque, conhecido como cryptojacking, é silencioso, mas altamente prejudicial.

Em vez de roubar dados diretamente, o objetivo é explorar CPU, GPU e largura de banda da infraestrutura da vítima para lucrar com a mineração de ativos como Monero, Ravencoin e outras criptos com algoritmo resistente a ASICs. O resultado é o aumento dos custos com serviços em nuvem, degradação do desempenho de aplicações críticas e maior risco de instabilidade nos servidores.

Além do impacto financeiro, o cryptojacking cria um risco indireto: o encobrimento de outras atividades maliciosas, como movimentações laterais, backdoors persistentes e monitoramento silencioso da rede.

Como se proteger desses ataques à nuvem

Fortaleça suas credenciais e configurações

O primeiro passo para mitigar o risco desses malwares é garantir credenciais fortes e evitar exposições desnecessárias. Isso inclui:

- Nunca utilizar senhas padrão em servidores PostgreSQL, Tomcat ou JupyterLab;

- Bloquear o acesso externo a serviços administrativos sempre que possível;

- Utilizar firewalls de aplicação (WAFs) e controles de acesso baseados em IP.

Mantenha sistemas e aplicações atualizados

Atualizações de segurança são vitais. Muitas das brechas exploradas por Soco404 e Koske foram corrigidas há anos, mas ainda são amplamente exploradas devido à negligência na aplicação de patches.

É essencial manter versões atualizadas de:

- Apache Struts, Confluence e Tomcat;

- Bibliotecas e extensões de JupyterLab;

- Imagens base de containers em ambientes DevOps.

Monitore atividades suspeitas e o consumo de recursos

Ferramentas de monitoramento de infraestrutura como Prometheus, Grafana, Zabbix ou soluções específicas de cloud (como o CloudWatch, da AWS) devem ser configuradas para:

- Alertar sobre picos anormais de uso de CPU/GPU;

- Detectar acessos a domínios desconhecidos;

- Mapear processos em execução com nomes suspeitos ou fora do padrão.

Complementarmente, a implementação de sistemas de detecção de intrusão (IDS) como o OSSEC ou Falco pode ajudar a identificar comportamentos anômalos em tempo real.

Conclusão: a defesa proativa é a melhor estratégia

Os malwares Soco404 e Koske são exemplos claros da evolução constante das ameaças digitais em ambientes de nuvem. Suas táticas mostram que não é mais suficiente depender de antivírus ou firewalls tradicionais — a defesa precisa ser proativa, contextual e contínua.

Administradores de sistemas, equipes DevOps e profissionais de segurança devem revisar constantemente suas posturas de segurança, reforçar as práticas de hardening e investir em monitoramento inteligente. Entender como essas ameaças operam é o primeiro passo para impedir que consumam seus recursos — e sua tranquilidade.