A guerra de acusações contra empresas chinesas por parte dos Estados Unidos continua. Agora, a Microsoft anunciou que removeu 18 aplicativos do Azure Active Directory. Segundo a empresa, o recurso sofreu ataques por parte do grupo chamado GADOLINIUM, que teria forte apoio do estado chinês. Assim, a Microsoft acusa hackers ligados à China de infectarem o Azure. Também conhecido como APT40, TEMP.Periscope, TEMP.Jumper, Leviathan, BRONZE MOHAWK e Kryptonite Panda, o adversário está ativo desde pelo menos 2013.

Ele opera, principalmente, com o objetivo de modernizar a indústria naval da China. Para isso, os ataques têm direcionamento a várias entidades de engenharia e marítimas, incluindo uma empresa com sede no Reino Unido.

O ator da ameaça foi recentemente flagrado se aproveitando dos serviços de nuvem do Azure e ferramentas de código aberto em ataques que empregam e-mails de spear-phishing com anexos maliciosos.

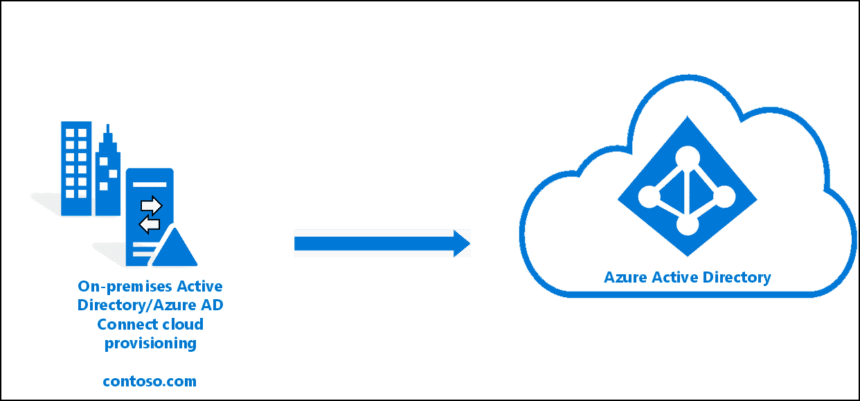

Conforme esses ataques foram detectados, a Microsoft tomou medidas proativas para impedir que os invasores usassem nossa infraestrutura de nuvem para executar seus ataques e suspendeu 18 aplicativos do Azure Active Directory que determinamos fazer parte de sua infraestrutura de comando e controle maliciosa, disse a empresa de tecnologia.

Microsoft acusa hackers ligados à China de infectarem o Azure

De acordo com a Microsoft, o GADOLINIUM expandiu sua lista de alvos para incluir a região da Ásia-Pacífico, bem como outros alvos no ensino superior e organizações governamentais regionais. Anteriormente empregando malware personalizado, o agente da ameaça adicionou ferramentas de código aberto no ano passado, tornando o rastreamento mais difícil.

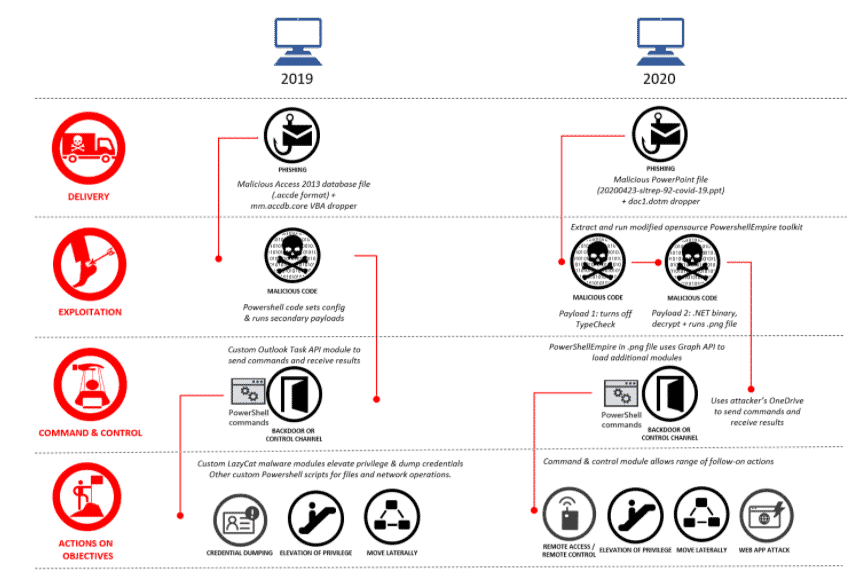

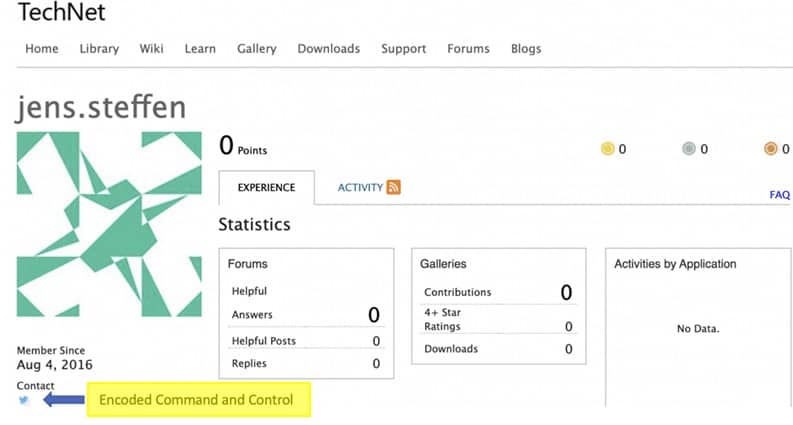

O grupo vem experimentando o uso de serviços em nuvem há anos, começando com um perfil do Microsoft TechNet em 2016. Em 2018, os hackers abusaram do GitHub para hospedar comandos e os ataques de 2019 e 2020 empregaram técnicas semelhantes.

Ao longo do ano passado, semelhante a outros grupos de ameaças patrocinados pelo estado, o GADOLINIUM incluiu ferramentas de código aberto em seu portfólio. Isso também resulta em custos gerais mais baixos para os invasores, além de tornar a atribuição mais difícil.

Em abril deste ano, o adversário usou iscas com a COVID-19 em seus e-mails de spear-phishing. O processo de infecção em vários estágios resultaria na entrega de uma versão modificada do kit de ferramentas PowershellEmpire de código aberto.

O kit de ferramentas permite que o agente da ameaça faça cargas adicionais na máquina da vítima. Isso inclui um módulo de comando e controle que aproveita o OneDrive para executar comandos e recuperar resultados. Como parte dos ataques, GADOLINIUM aproveitou um aplicativo Azure Active Directory para exfiltração de dados para o OneDrive.

A atividade inicialmente parece estar relacionada a aplicativos confiáveis usando APIs de serviço de nuvem confiável e, neste cenário, não ocorrem solicitações de consentimento de permissões OAuth, explica a Microsoft .