Para muitos, é difícil de aceitar. Porém, a Microsoft realmente dá suporte ao Linux atualmente. Um caso em questão: em junho, a Microsoft lançou o Microsoft Defender Advanced Threat Protection (ATP) para Linux para uso geral. Agora, a Microsoft melhorou a versão Linux do Defender, adicionando uma visualização pública dos recursos de detecção e resposta de endpoint (EDR).

Esta ainda não é uma versão do Microsoft Defender que você pode executar em um desktop Linux. Seu trabalho principal continua sendo proteger os servidores Linux de ameaças ao servidor e à rede. Se você deseja proteção para sua área de trabalho independente, use programas como ClamAV ou Sophos Antivirus for Linux.

Microsoft Defender para Linux adiciona novo recurso de segurança

Para as empresas, porém, com trabalhadores de casa agora usando seus Macs e PCs com Windows em qualquer lugar, é uma história diferente. Embora baseado em servidores Linux, você poderá usá-lo para proteger PCs que executam macOS, Windows 8.1 e Windows 10.

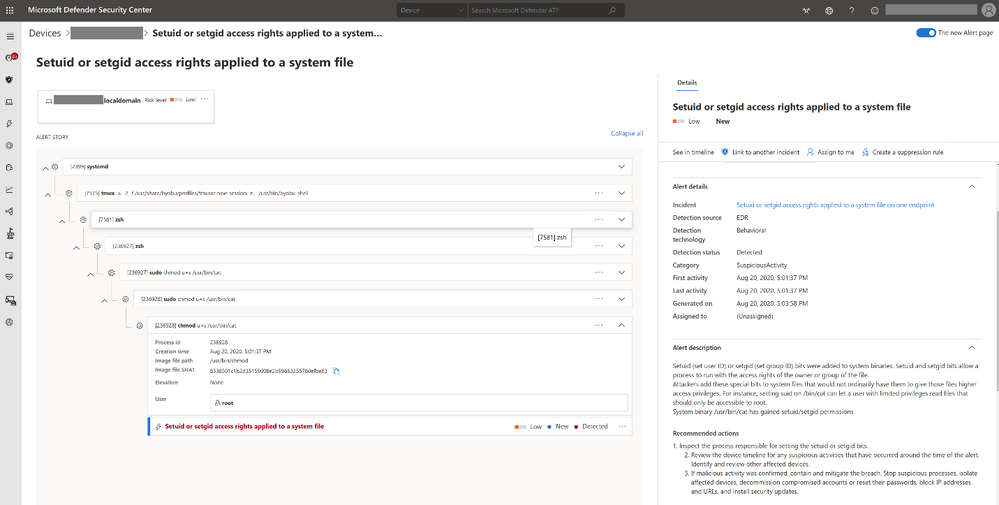

Com esses novos recursos de EDR, os usuários do Linux Defender podem detectar ataques avançados que envolvem servidores Linux, utilizar experiências ricas e corrigir ameaças rapidamente. Isso se baseia nos recursos antivírus preventivos existentes e nos relatórios centralizados disponíveis por meio do Microsoft Defender Security Center.

Especificamente, inclui:

- Rica experiência em investigação, que inclui linha do tempo da máquina, criação de processos, criação de arquivos, conexões de rede, eventos de login e caça avançada.

- Utilização otimizada da CPU com desempenho aprimorado em procedimentos de compilação e grandes implantações de software.

- Detecção de AV no contexto. Assim como na edição do Windows, você terá uma ideia de onde uma ameaça veio e como a atividade ou processo malicioso foi criado.

Para executar o programa atualizado, você precisará de um dos seguintes servidores Linux: RHEL 7.2+; CentOS Linux 7.2+; Ubuntu 16.04 ou LTS superior; SLES 12+; Debian ou superior; ou Oracle Linux 7.2.

Em seguida, para experimentar esses recursos de visualização pública, você precisará ativar os recursos de visualização na Central de Segurança do Microsoft Defender. Antes de fazer isso, verifique se você está executando a versão 101.12.99 ou superior. Você pode descobrir qual versão está executando com o comando:

Você não deve trocar todos os seus servidores executando o Microsoft Defender for Endpoint no Linux para a visualização em nenhum caso. Em vez disso, a Microsoft recomenda que você configure apenas alguns de seus servidores Linux para o modo de visualização, com o seguinte comando:

Feito isso, se você tiver coragem e quiser ver por si mesmo se funciona, a Microsoft está oferecendo uma maneira de executar um ataque simulado. Para fazer isso, siga as etapas abaixo para simular uma detecção em seu servidor Linux e investigar o caso.

- Verifique se o servidor Linux integrado aparece no Microsoft Defender Security Center. Se esta for a primeira integração da máquina, pode levar até 20 minutos até que ela apareça.

- Baixe e extraia o arquivo de script aqui aka.ms/LinuxDIY para um servidor Linux integrado e execute o seguinte comando:

./mde_linux_edr_diy.sh

- Após alguns minutos, ele deve ser ativado no Microsoft Defender Security Center.

- Observe os detalhes do alerta, o cronograma da máquina e execute as etapas típicas de investigação.