O ataque que combina Microsoft Entra e vishing está chamando a atenção de equipes de segurança em todo o mundo. A nova campanha explora o fluxo de código de dispositivo do OAuth 2.0 para obter acesso legítimo a contas corporativas, sem recorrer a páginas falsas ou links maliciosos. Em vez disso, os criminosos utilizam a própria página oficial da Microsoft para convencer a vítima a autorizar o login.

A técnica tem sido associada ao grupo ShinyHunters, conhecido por grandes vazamentos de dados e operações sofisticadas de engenharia social. O método representa uma mudança preocupante no cenário de ameaças: menos foco em malware, mais foco em manipulação psicológica e abuso de recursos legítimos.

Para administradores de sistemas e usuários corporativos do Microsoft 365, o alerta é claro. O risco está na combinação entre confiança institucional e pressão emocional.

O que é o phishing com código de dispositivo no Microsoft Entra

O fluxo de código de dispositivo do OAuth 2.0 foi criado para permitir autenticação em dispositivos com entrada limitada, como smart TVs, consoles e equipamentos IoT. Em vez de digitar usuário e senha diretamente no aparelho, o sistema exibe um código temporário.

O usuário acessa um endereço oficial da Microsoft em outro dispositivo, insere o código e autoriza o login. Esse processo é legítimo e amplamente utilizado.

No entanto, criminosos passaram a explorar essa funcionalidade em ambientes corporativos baseados em Microsoft Entra.

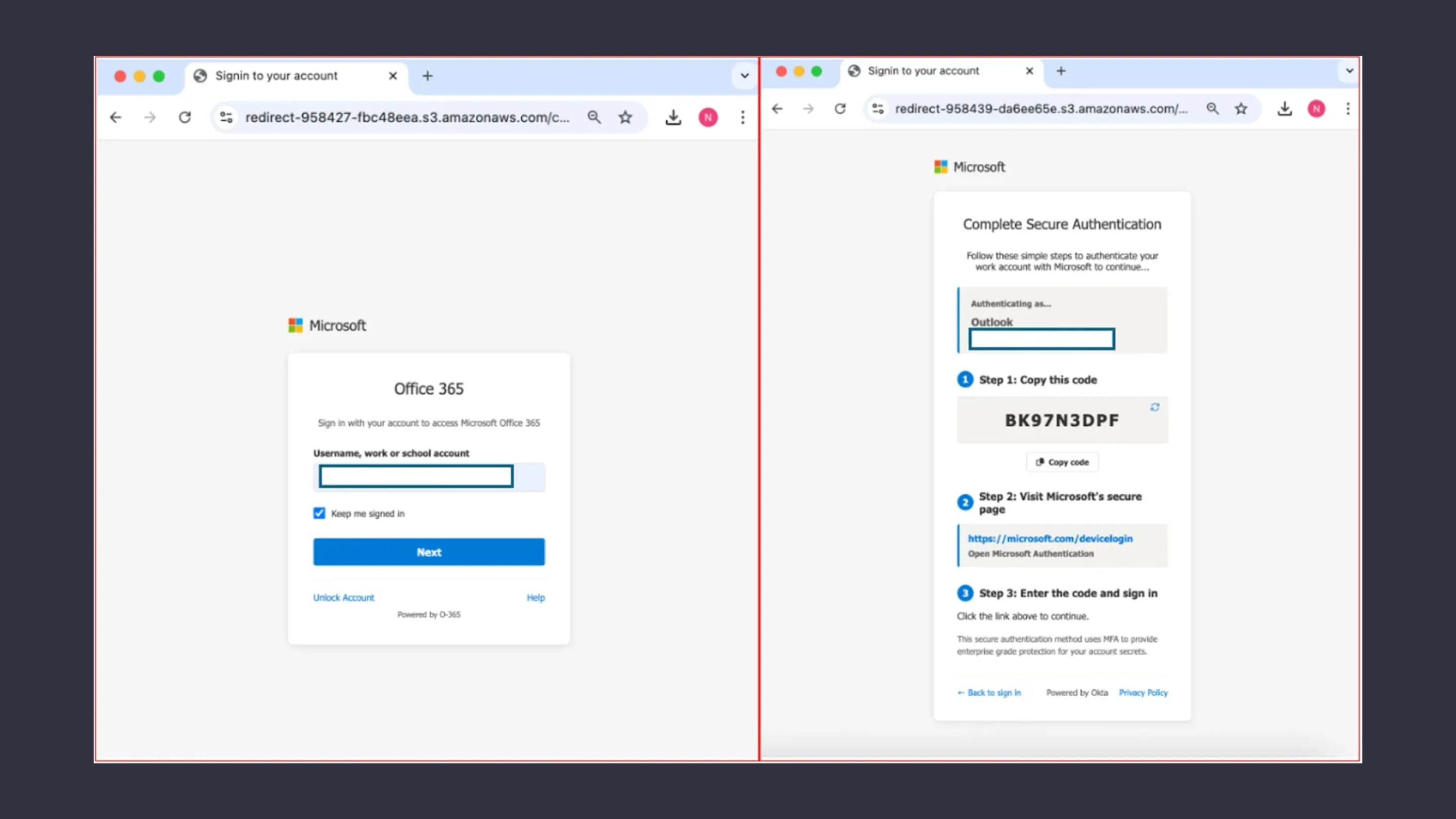

O atacante inicia uma solicitação de autenticação e gera um código válido. Em seguida, entrega esse código à vítima por telefone. Ao inseri-lo na página oficial da Microsoft, a própria vítima concede acesso à sua conta corporativa.

Não há site falso. Não há phishing tradicional por e-mail. O login ocorre dentro da infraestrutura legítima da Microsoft.

É justamente essa característica que torna o golpe mais difícil de identificar.

Imagem: KnowBe4

Como o vishing potencializa o ataque

O elemento central do golpe é o vishing, ou phishing por voz.

Os criminosos entram em contato com a vítima se passando por suporte técnico, equipe interna de segurança ou parceiro autorizado. Muitas vezes, utilizam dados reais obtidos em vazamentos anteriores para aumentar a credibilidade.

A abordagem costuma envolver urgência.

A vítima é informada sobre uma suposta atividade suspeita, necessidade de atualização de segurança ou validação emergencial da conta. O atacante então fornece o código de dispositivo e orienta a inseri-lo na página oficial da Microsoft para “proteger” o acesso.

Como o endereço é legítimo, a vítima tende a confiar.

Nesse cenário, o ataque deixa de depender de engenharia técnica complexa e passa a depender da capacidade de persuasão do criminoso.

O perigo do token de atualização

Mesmo com MFA habilitado, o ataque pode ser bem-sucedido.

Quando a vítima insere o código e conclui a autenticação, incluindo a verificação multifator, o invasor recebe um token de acesso válido. Em muitos casos, também obtém um token de atualização, que permite renovar a sessão sem exigir novo login imediato.

O MFA não é ignorado. Ele é realizado pela própria vítima.

Isso significa que, do ponto de vista técnico, o acesso parece legítimo nos registros do Microsoft Entra. O invasor pode então acessar e-mails, arquivos do SharePoint, dados do OneDrive e outros recursos corporativos, dependendo das permissões da conta comprometida.

Esse modelo dificulta a detecção baseada apenas em falhas de autenticação.

Quem são os ShinyHunters e o histórico da ameaça

O grupo ShinyHunters ganhou notoriedade por envolvimento em grandes vazamentos de dados e comercialização de informações roubadas em fóruns clandestinos. Ao longo dos últimos anos, esteve associado a ataques que combinaram exploração técnica e engenharia social.

Em 2025, campanhas semelhantes já haviam explorado fluxos legítimos de autenticação para obter acesso persistente a ambientes corporativos. A utilização sistemática do fluxo de código de dispositivo demonstra uma evolução tática.

Em vez de explorar vulnerabilidades clássicas, o grupo aposta no abuso de funcionalidades legítimas e na confiança das vítimas.

Isso eleva o nível de risco para organizações que dependem fortemente do ecossistema Microsoft.

Como proteger sua organização

A mitigação exige ações técnicas e estratégicas.

Primeiro, avalie se o fluxo de código de dispositivo é realmente necessário no seu ambiente. Em muitos casos corporativos, ele pode ser desativado nas configurações do Microsoft Entra sem impacto operacional relevante.

Em seguida, implemente políticas de acesso condicional mais restritivas. Limitar o uso desse fluxo a contextos específicos reduz a superfície de ataque.

O monitoramento contínuo de logs é essencial. Analise eventos relacionados ao device code flow e identifique padrões incomuns, como autenticações em horários atípicos ou a partir de endereços IP não usuais.

Configure alertas automatizados para esse tipo de evento.

Outra medida importante é revisar privilégios administrativos. Contas com alto nível de acesso devem estar protegidas por controles adicionais, como revisão periódica de permissões e políticas de acesso just-in-time.

No aspecto humano, a conscientização é decisiva.

Treinamentos de segurança devem incluir simulações de vishing e reforçar que equipes internas não solicitam inserção de códigos de autenticação por telefone. Funcionários precisam saber que qualquer pedido desse tipo deve ser validado por canais oficiais.

Por fim, considere políticas de expiração mais curtas para tokens e revise sessões ativas regularmente.

Conclusão

O uso combinado de código de dispositivo e vishing representa uma evolução significativa na engenharia social contra ambientes corporativos. Ao explorar recursos legítimos do OAuth 2.0 dentro do Microsoft Entra, os atacantes conseguem contornar defesas tradicionais sem disparar alertas evidentes.

O risco não está em uma falha de software, mas na manipulação da confiança.

Para profissionais de TI e administradores, o momento é de revisão estratégica. Configurações pouco utilizadas podem se transformar em portas de entrada silenciosas.

Sua organização já avaliou o uso do fluxo de código de dispositivo? Compartilhe este alerta com sua equipe e fortaleça a cultura de segurança antes que o próximo contato telefônico se transforme em um incidente real.