Você já imaginou que uma simples e fofa imagem de um urso panda poderia ser a porta de entrada para uma ameaça sofisticada em um sistema Linux? Esse é o ponto de partida para entender o novo malware Koske, uma ameaça que está ganhando destaque no mundo da segurança cibernética. Descoberto pelos pesquisadores da AquaSec, esse malware não só utiliza técnicas inovadoras de disfarce, mas também é capaz de infectar sistemas Linux de maneira furtiva, explorando vulnerabilidades em serviços mal configurados.

O artigo a seguir tem como objetivo detalhar como o Koske funciona, abordando suas estratégias de ocultação, como o uso de arquivos poliglotas, e a implementação de um rootkit em memória, tudo isso com o objetivo de minerar criptomoedas. Além disso, exploraremos orientações práticas de proteção para garantir a segurança de sistemas Linux contra essa e outras ameaças semelhantes.

O que é o malware Koske?

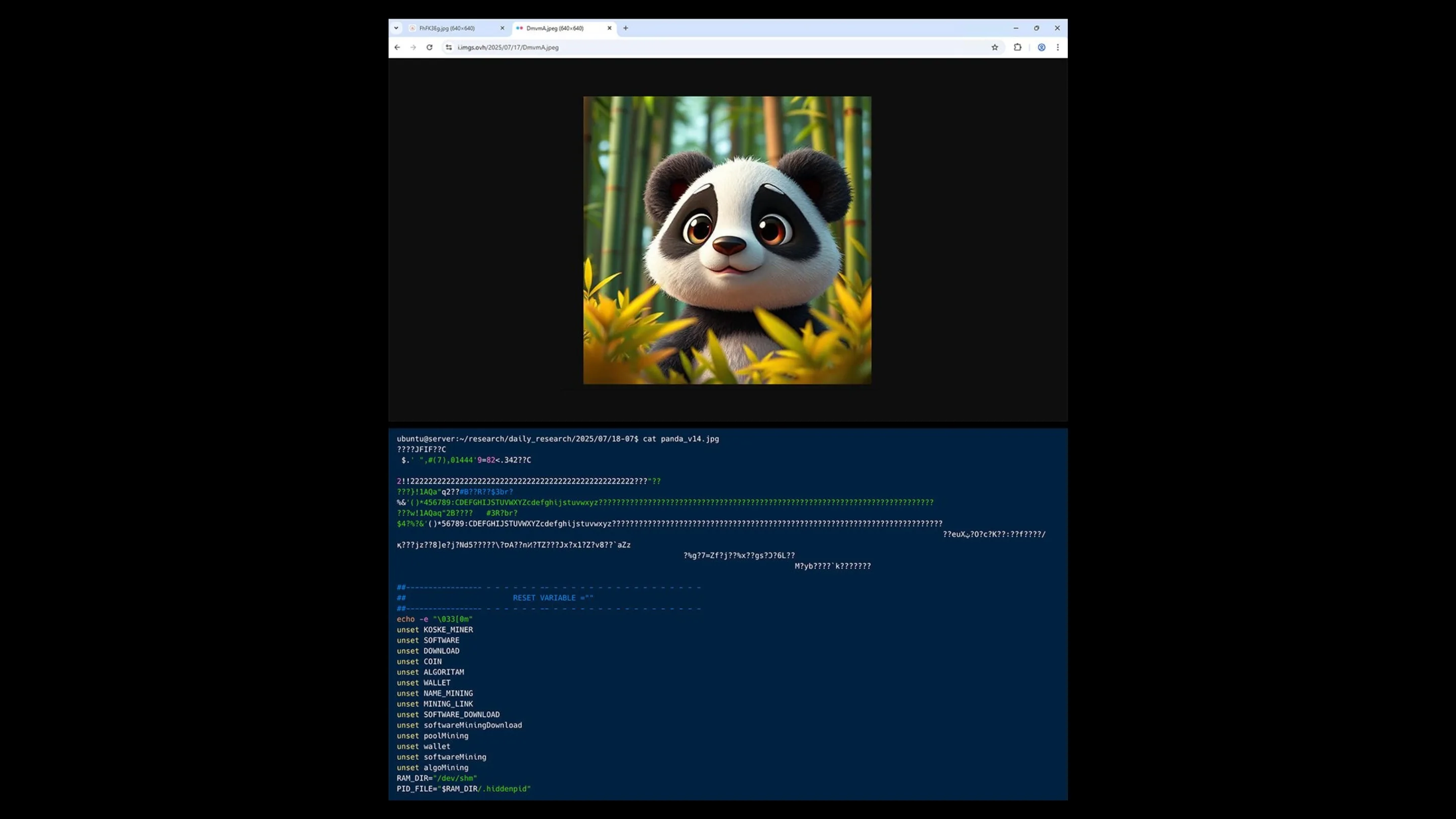

O Koske é um malware recém-descoberto que tem como principal objetivo mineração de criptomoedas em sistemas Linux. Ele explora serviços mal configurados como o JupyterLab, utilizado por desenvolvedores e pesquisadores. O diferencial desse malware é sua capacidade de se esconder em arquivos de imagem, mais especificamente, em imagens de pandas, usando uma abordagem criativa e difícil de detectar.

Pesquisadores suspeitam que o Koske tenha sido desenvolvido com a ajuda de modelos de linguagem de grande escala (LLMs), devido ao seu comportamento adaptativo e à capacidade de se camuflar de forma tão eficaz. Essa habilidade de se esconder em sistemas complexos faz com que o malware seja uma ameaça de grande alcance, sendo especialmente perigoso em ambientes de servidores e computadores de uso contínuo.

A engenhosa técnica do “panda poliglota”

O Koske não se utiliza da tradicional esteganografia, onde dados maliciosos são escondidos dentro de imagens de maneira complexa. Em vez disso, ele faz uso de uma técnica mais sofisticada e engenhosa: os arquivos poliglotas.

O que é um arquivo poliglota?

De maneira simples, um arquivo poliglota é um arquivo que pode ser interpretado de maneiras diferentes, dependendo do programa que o abrir. Ou seja, ele pode ser lido como um arquivo JPEG por um visualizador de imagens, mas ao mesmo tempo pode conter outros tipos de dados ou scripts que, quando processados por outro programa, se tornam executáveis. Imagine que você tem um livro que pode ser lido como uma história normal, mas quando lido de outra forma, revela um código secreto.

Ocultando a carga maliciosa em plena vista

No caso do Koske, a imagem do panda possui um cabeçalho JPEG válido, fazendo com que o arquivo seja exibido normalmente por visualizadores de imagem. No entanto, ao final do arquivo, está presente um script shell malicioso, que é executado assim que o arquivo é processado por um interpretador de comandos. Isso permite que o malware seja disfarçado como uma simples imagem, enquanto na realidade ele contém toda a carga maliciosa necessária para infectar o sistema.

A anatomia do ataque: Da imagem à infecção

Agora, vamos entender como o Koske funciona de maneira prática, desde o momento em que o arquivo de imagem é baixado até a infecção completa do sistema.

Acesso inicial e persistência furtiva

O Koske geralmente explora instâncias JupyterLab mal configuradas, que são populares em ambientes de desenvolvimento e pesquisa. Ao ser executado, o malware garante sua persistência no sistema configurando tarefas cron e serviços systemd, o que permite que o malware seja carregado automaticamente sempre que o sistema for reiniciado. Esse processo é executado diretamente na memória, dificultando a detecção por ferramentas de monitoramento de sistemas.

O rootkit que se torna invisível

Um dos componentes mais sofisticados do Koske é seu rootkit, desenvolvido em C. O malware utiliza a técnica LD_PRELOAD, que permite ao Koske interceptar a função readdir(), responsável por listar arquivos e diretórios. Isso permite que o malware se oculte de ferramentas de monitoramento e de outros processos, tornando-se praticamente invisível para o administrador do sistema.

O objetivo final: Mineração de criptomoedas

Uma vez instalado e escondido, o Koske começa a realizar suas atividades maliciosas: mineração de criptomoedas. O malware é capaz de minerar mais de 18 moedas diferentes, com a capacidade de alternar automaticamente entre diferentes pools de mineração, garantindo uma operação contínua e eficiente. Esse comportamento automatizado torna a detecção ainda mais difícil, pois o malware ajusta suas atividades de acordo com a situação.

Como se proteger do Koske e de ameaças semelhantes

Para garantir a segurança de seus sistemas Linux e evitar infecções como a do Koske, é fundamental adotar algumas práticas preventivas e de monitoramento:

- Revise e proteja serviços expostos na internet: Certifique-se de que serviços como JupyterLab estejam devidamente configurados e protegidos por firewalls e autenticação forte.

- Monitore o consumo de CPU e GPU: Fique atento a picos inesperados de uso de recursos, pois o malware pode consumir uma quantidade significativa de processamento para minerar criptomoedas.

- Utilize ferramentas de segurança e monitoramento de integridade de arquivos: Ferramentas como AIDE ou Tripwire podem ser úteis para detectar alterações inesperadas em arquivos do sistema.

- Desconfie de arquivos baixados: Mesmo que pareçam inofensivos, arquivos com extensões de imagem podem conter cargas maliciosas disfarçadas, como no caso do Koske.

Conclusão: A nova fronteira do malware com IA?

O Koske é um exemplo claro de como as ameaças a sistemas Linux estão se tornando mais sofisticadas, utilizando técnicas inovadoras como arquivos poliglotas e rootkits baseados em LD_PRELOAD. Além disso, a possibilidade de que o malware tenha sido desenvolvido com o auxílio de inteligência artificial abre um novo capítulo nas ameaças digitais, com ataques mais adaptativos e difíceis de detectar.

Para se proteger, é crucial que administradores de sistemas e profissionais de segurança revisem constantemente a configuração e monitoramento de seus sistemas. O Koske pode ser apenas o começo de uma nova onda de ameaças mais complexas, e é fundamental que a comunidade esteja preparada para enfrentá-las.