A Check Point Research (CPR), divisão de Inteligência em Ameaças da Check Point® Software Technologies Ltd. (NASDAQ: CHKP), uma fornecedora líder de soluções de cibersegurança global, divulgou o Índice Global de Ameaças referente ao mês de novembro de 2021. Os pesquisadores relataram que, embora o Trickbot permaneça no topo da lista de malware mais prevalente, afetando pouco mais de 5% das organizações em todo o mundo e também no Brasil, o recentemente ressurgido Emotet está ocupando a sétima posição. A CPR também revela que o setor mais atacado no mês passado foi o de Educação/Pesquisa. Assim, o retorno do malware Emotet alerta para novos ataques de ransomware

Apesar dos grandes esforços da Europol e de várias agências internacionais de investigação no início deste ano para derrubar o Emotet, confirmou-se que este notório botnet voltou à ação em novembro e já é o sétimo malware mais utilizado por atacantes.

Enquanto o Trickbot lidera o índice em novembro, pela sexta vez, este malware está envolvido com a nova variante do Emotet, a qual está sendo instalada em máquinas infectadas usando a infraestrutura do Trickbot.

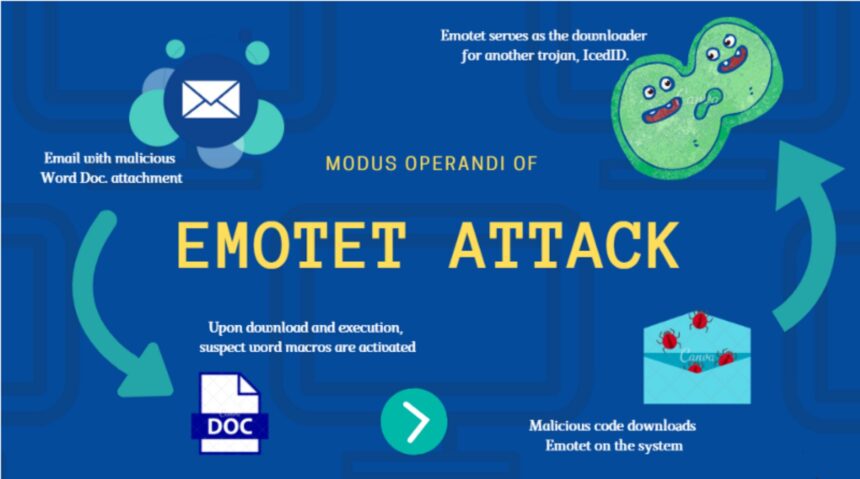

O Emotet está sendo distribuído por meio de e-mails de phishing que contêm arquivos Word, Excel e Zip infectados para implantar o Emotet no host da vítima.

Os e-mails têm linhas de assunto intrigantes, como eventos de notícias atuais, faturas e memorandos corporativos falsos para atrair as vítimas a abri-los. Mais recentemente, o Emotet também começou a se espalhar por meio de pacotes maliciosos do Windows App Installer fingindo ser um software da Adobe.

“O Emotet é um dos botnets de maior sucesso na história do ciberespaço e é responsável pela explosão de ataques de ransomware direcionados que testemunhamos nos últimos anos”, afirma Maya Horowitz, vice-presidente de Pesquisa da Check Point Software Technologies.

O retorno do malware Emotet alerta para novos ataques de ransomware

Para ela, “o retorno do botnet em novembro é extremamente preocupante, pois pode levar a um aumento adicional desses ataques. O fato de estar usando a infraestrutura do Trickbot significa que está encurtando o tempo que levaria para o Emotet construir uma base significativa o suficiente em redes ao redor do mundo. Como está sendo disseminado por meio de e-mails de phishing com anexos maliciosos, é crucial que a conscientização e a educação do usuário estejam no topo das listas de prioridades das organizações quando se trata de segurança cibernética. Além disso, qualquer pessoa que queira baixar o software da Adobe deve se lembrar, como acontece com qualquer aplicativo, de fazê-lo apenas por meios oficiais”.

A CPR também revelou em novembro que Educação/Pesquisa é o setor mais atacado globalmente, seguido por Comunicações e Governo/Militar. A “Web Servers Malicious URL Directory Traversal” ainda é a vulnerabilidade mais comum explorada, afetando 44% das organizações globalmente, seguida por “Web Server Exposed Git Repository Information Disclosure” que afeta 43,7% das organizações no mundo. A “HTTP Headers Remote Code Execution” permanece em terceiro lugar na lista de vulnerabilidades mais exploradas, com um impacto global de 42%.

Principais famílias de malware

Em novembro, o Trickbot foi o malware mais popular, afetando 5% das organizações em todo o mundo, seguido pelo Agent Tesla e Formbook, ambos com um impacto global de 4%.

Trickbot – É um trojan bancário dominante, constantemente atualizado com novos recursos e vetores de distribuição, permitindo que seja um malware flexível e personalizável que pode ser distribuído como parte de campanhas multifuncionais.

Agente Tesla – Agente Tesla é um RAT avançado que funciona como um keylogger e ladrão de informações, que é capaz de monitorar e coletar a entrada do teclado da vítima, teclado do sistema, fazer capturas de tela e exfiltrar credenciais para uma variedade de software instalado na vítima máquina (incluindo Google Chrome, Mozilla Firefox e Microsoft Outlook).

Formbook – Formbook é um InfoStealer que coleta credenciais de vários navegadores da web, imagens, monitora e registra pressionamentos de tecla e pode baixar e executar arquivos de acordo com seus pedidos C&C.

Principais setores atacados globalmente:

Em novembro, Educação/Pesquisa foi o setor mais atacado globalmente, seguido por Comunicações e Governo/Militar.

1. Educação/Pesquisa

2. Comunicações

3. Governo/Militar

Principais vulnerabilidades exploradas

Em novembro, a equipe da CPR também revelou que a “Web Servers Malicious URL Directory Traversal” ainda foi a vulnerabilidade mais comumente explorada, afetando 44% das organizações globalmente, seguida por “Web Server Exposed Git Repository Information Disclosure” que afeta 43,7% das organizações em todo o mundo. A “HTTP Headers Remote Code Execution” permanece em terceiro lugar na lista de vulnerabilidades mais exploradas, com um impacto global de 42%.

Web Servers Malicious URL Directory Traversal (CVE-2010-4598, CVE-2011-2474, CVE-2014-0130, CVE-2014-0780, CVE-2015-0666, CVE-2015-4068, CVE-2015-7254, CVE-2016-4523, CVE-2016-8530, CVE-2017-11512, CVE-2018-3948, CVE-2018-3949, CVE-2019-18952, CVE-2020-5410, CVE-2020-8260) – Há uma vulnerabilidade de Directory Traversal em diferentes servidores da web. A vulnerabilidade se deve a um erro de validação de entrada em um servidor da web que não limpa adequadamente a URL para os padrões de passagem de diretório. A exploração bem-sucedida permite que atacantes remotos não autenticados divulguem ou acessem arquivos arbitrários no servidor vulnerável.

Web Server Exposed Git Repository Information Disclosure – a vulnerabilidade de divulgação de informações foi relatada no Repositório Git. A exploração bem-sucedida desta vulnerabilidade pode permitir a divulgação não intencional de informações da conta.

HTTP Headers Remote Code Execution (CVE-2020-10826,CVE-2020-10827,CVE-2020-10828,CVE-2020-13756) — Os HTTP Headers permitem que o cliente e o servidor passem informações adicionais com uma solicitação HTTP. Um atacante remoto pode usar um HTTP Header vulnerável para executar um código arbitrário na máquina da vítima.

Principais malwares móveis

Em novembro, o AlienBot ficou em primeiro lugar no índice de malware móvel mais prevalente, seguido por xHelper e FluBot.

AlienBot – A família de malware AlienBot é um Malware-as-a-Service (MaaS) para dispositivos Android que permite a um atacante remoto, como primeira etapa, injetar código malicioso em aplicativos financeiros legítimos. O atacante obtém acesso às contas das vítimas e, eventualmente, controla completamente o dispositivo.

xHelper – Um aplicativo Android malicioso, observado desde março de 2019, usado para baixar outros aplicativos maliciosos e exibir anúncios. O aplicativo é capaz de se esconder do usuário e se reinstala caso seja desinstalado.

FluBot – É um malware de rede de bots Android distribuído por meio de mensagens SMS de phishing, na maioria das vezes se passando por marcas de entrega e logística. Assim que o usuário clica no link inserido na mensagem, o FluBot é instalado e obtém acesso a todas as informações confidenciais no telefone.

Os principais malwares de novembro no Brasil

O principal malware no Brasil em novembro de 2021 foi o Trickbot, com 4.53% de impacto nas organizações. O XMRig ocupou o segundo lugar (4,39%) no ranking nacional, enquanto o Glupteba (4,39%) ficou em terceiro. O Emotet aparece na lista do Brasil em oitavo lugar, impactando 1,94% das organizações no país.

O Índice de impacto de ameaças globais da Check Point e seu mapa ThreatCloud são alimentados pela inteligência ThreatCloud da Check Point, a maior rede colaborativa para combater o cibercrime que fornece dados de ameaças e tendências de ataque de uma rede global de sensores de ameaças. O banco de dados da ThreatCloud inspeciona mais de 3 bilhões de sites e 600 milhões de arquivos diariamente e identifica mais de 250 milhões de atividades de malware todos os dias.

A lista completa das dez principais famílias de malware em setembro pode ser encontrada no Check Point Software Blog.