Os pesquisadores da Check Point identificam desenvolvedores de ataques de dia zero contra o Windows. Segundo relato da Check Point® Software Technologies Ltd, eles identificaram os desenvolvedores de ataques a vulnerabilidades de softwares, incluindo ataques de dia zero, amplamente disseminados por criadores de malware. Ao reconhecerem a “impressão digital” de desenvolvedores específicos, os pesquisadores foram capazes de:

- Detectar a presença de ataques criados por esses desenvolvedores em famílias de malware específicas;

- Detectar ataques adicionais produzidos pelo mesmo desenvolvedor, uma vez que compartilha uma “impressão digital” única;

- Bloquear todas as famílias de malware que utilizem um ataque anteriormente estudado e cuja a “impressão digital” já tenha sido identificada.

Para que novos malwares sejam criados, é necessário encontrar vulnerabilidades em softwares para os quais não existam ou não estejam em utilização patches ou soluções – as chamadas explorações de dia zero.

Os desenvolvedores especializados na criação de explorações deste tipo procuram por essas vulnerabilidades, elaboram um código que lhes permitam se beneficiar das mesmas. Depois, fazem a venda a outros cibercriminosos que, a partir do código comprado, constroem malwares.

Pesquisadores da Check Point identificam desenvolvedores de ataques de dia zero

Os pesquisadores da Check Point descobriram um método que lhes permitiu identificar e rastrear desenvolvedores de exploits, com o objetivo de reduzir a quantidade de novos ataques de dia zero. Eles aplicaram as mesmas técnicas usadas para investigar autores de malware e grupos APT para desenhar um esboço digital composto do criador do exploit.

Ao utilizar esse método de análise, foi possível aos pesquisadores da Check Point identificarem o trabalho de um dos desenvolvedores mal-intencionados mais ativos e predominantes para o Kernel do Windows , chamado “Volodya” e conhecido também por “BuggiCorp”.

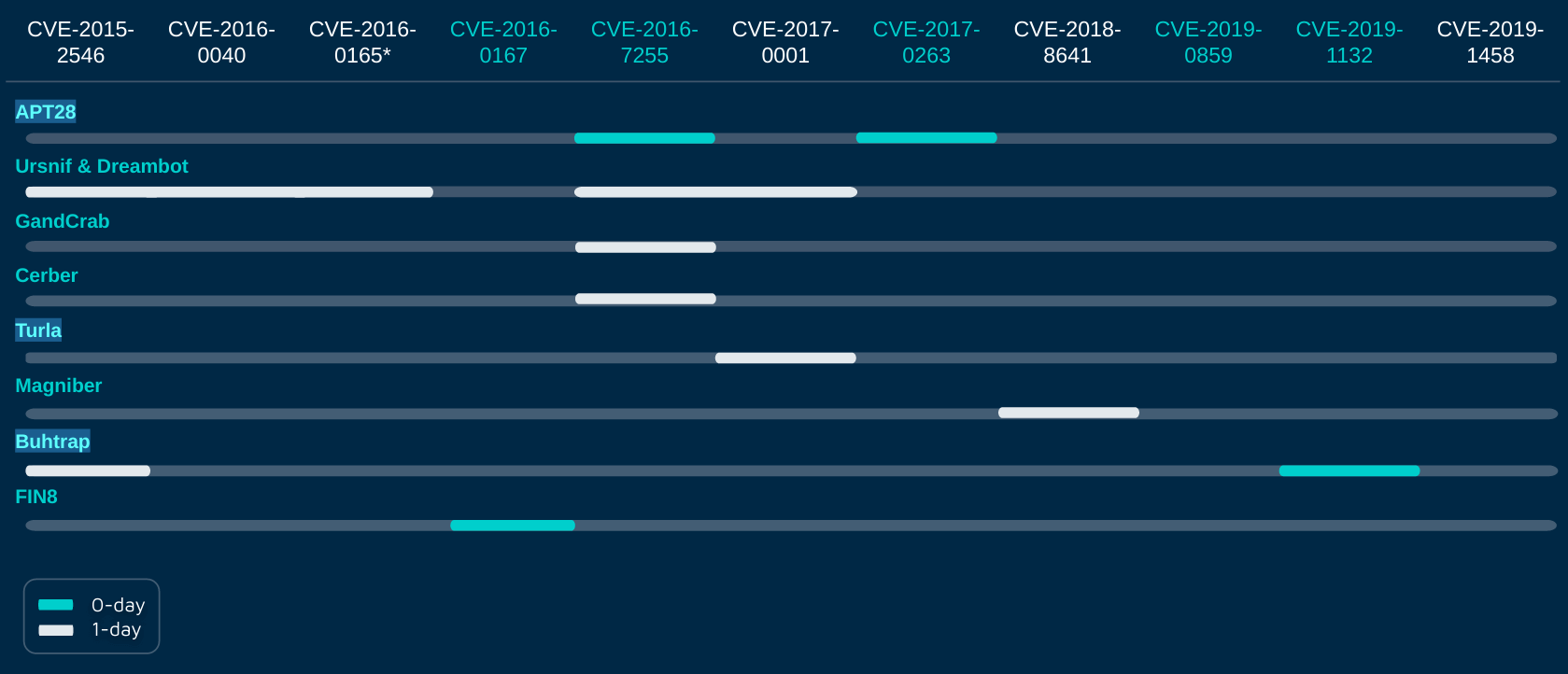

O Volodya vende códigos para explorar ataques de dia zero e vulnerabilidades críticas. Os pesquisadores da Check Point constataram que o Volodya estava ativo pelo menos desde 2015, identificando 11 códigos de exploração diferentes, elaborados para o Kernel do Windows. Resultado destes códigos, diferenciam-se nomes conhecidos do cibercrime, como o Dreambot e o Magniber, bem como famílias de malware como o Turla e o APT28, comumente associadas à Rússia.

O segundo desenvolvedor e vendedor mal-intencionado é o “PlayBit” ou “luxor2008”. Os pesquisadores constataram cinco explorações diferentes de autoria de PlayBit, as quais foram vendidas posteriormente a grupos de cibercrime como o REvil e Maze. Ambos são conhecidos por desenvolverem ransomware.

Esta análise fornece insights raros sobre a forma como funciona o mercado negro do cibercrime. Quando a Check Point desvenda uma vulnerabilidade, nós demonstramos a sua seriedade, reportando-a ao fornecedor indicado e nos certificamos de que existe uma patch para evitar que represente uma ameaça.

Encontrar a falha é só o começo

Contudo, para os indivíduos que comercializam estas explorações, a história é completamente diferente. Para eles, encontrar uma vulnerabilidade é apenas o início. Eles precisam explorá-la no maior número possível de versões de softwares e plataformas. O objetivo é garantir a monetização. Assim, podem satisfazer seus ‘clientes’, afirma Itay Cohen, pesquisador de Malware na Check Point.

Também percebemos como alcançam essa satisfação e como se comportam os compradores desse mercado. Por outro lado, muitas vezes incluem agentes de Estados-nação. Nós acreditamos que esta metodologia de pesquisa pode identificar outros desenvolvedores de exploits. Nós recomendamos a outros pesquisadores que testem a técnica que sugerimos e a adicione ao seu conjunto de ferramentas, conclui Cohen.