O número de falhas relacionadas ao Spectre e Meltdown não para de crescer. Desta vez, foram 7 novas brechas do tipo. Da mesma forma das anteriores, elas foram encontradas em processadores Intel, AMD e Arm. Confira neste post que pesquisadores encontram novas falhas do tipo Spectre e Meltdown.

Divulgadas no início deste ano, as vulnerabilidades potencialmente perigosas do Meltdown e Spectre afetaram uma grande família de processadores modernos. Portanto, esses ataques de execução especulativa podem ser explorados facilmente para obter informações confidenciais.

Outras variantes

Desde então, outras variantes de ataques de execução de especulativa foram descobertas. Estão incluídas as variantes: Spectre-NG, SpectreRSB, Spectre 1.1, Spectre 1.2, TLBleed, Lazy FP, NetSpectre e Foreshadow. Do mesmo modo, as correções foram lançadas pelos fornecedores afetados.

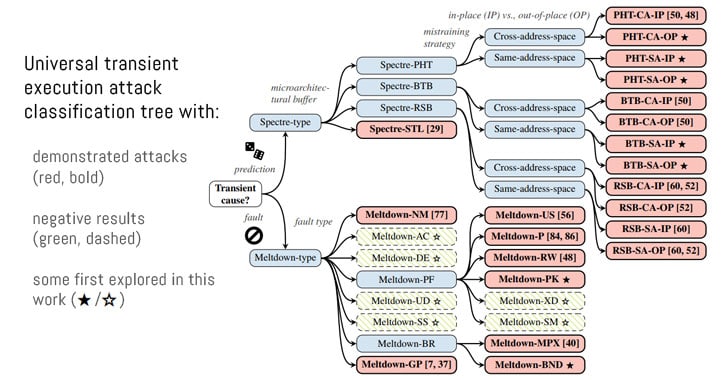

Agora, a equipe de segurança descobriu as vulnerabilidades originais do Meltdown e Spectre. Então, foram descobertos 7 novos ataques de execução transitórios. Eles afetaram as três grades fornecedores de processadores Intel, AMD e ARM.

Enquanto um dos ataques de execução transitória recém descobertos é mitigado pelo Spectre e Meldtdown, as outras não são.

Os ataques de execução de transitória vazam informações inacessíveis por meio do estado microarquitetônico da CPU a partir de instruções que nunca são confirmadas, dizem os pesquisadores.

Também avaliamos sistematicamente todas as defesas, descobrindo que alguns ataques de execução transitórias não são mitigados com sucesso pelos patches implementados. Além disso, outros não foram mitigados pois foram negligenciados.

Detalhes das vulnerabilidades encontradas

Dos sete ataques recém descobertos, conforme listado abaixo, dois são variantes do Meltdown. Eles foram nomeados como Meltdown-PK e Meltdown-BR. Já os outros cinco são relacionados ao Spectre.

- Meltdown-PK (Protection Key Bypass) – Em CPUs da Intel, um invasor com capacidade de execução de código no processo de contenção pode ignorar as garantias de isolamento de leitura e gravação impostas por meio de chaves de proteção de memória para o espaço do usuário.

- Meltdown-BR (Bounds Check Bypass) – Os processadores Intel e AMD x86 que acompanham o Memory Protection Extension (MPX) para checagem de limites de array. Assim, essa checagem pode ser ignorada na codificação de segredos que nunca são visíveis na arquitetura.

- Spectre-PHT-CA-OP (Espaço de endereçamento cruzado fora do lugar): Execução de ataques Spectre-PHT anteriormente divulgados em um espaço de endereçamento controlado por um invasor em um endereço direcionado à vítima.

- Spectre-PHT-SA-IP (mesmo espaço de endereçamento no local) – Executa ataques do tipo Spectre-PHT no mesmo espaço de endereçamento e no mesmo local de ramificação que é posteriormente explorado.

- Spectre-PHT-SA-OP (mesmo espaço de endereçamento fora do lugar) – Execução de ataques Spectre-PHT no mesmo espaço de endereço com um ram diferente;

- Spectre-BTB-SA-IP (mesmo espaço de endereçamento no local) – Execução de ataques de Spectre-BTB no mesmo espaço de endereçamento e no meso local da filial que é posteriormente explorado.

- Spectre-BTB-SA-OP (mesmo espaço de endereço fora do lugar) – Execução de ataques Spectre-BTB no mesmo espaço de endereço com um ramo diferente.

Testes nos processadores

Pesquisadores confirmaram todos os ataques acima de forma prática contra processadores da Intel, AMD e ARM. Para o Spectre-PTH, todos os fornecedores têm processadores que são a todas as quatro variantes.

Realizamos uma avaliação de vulnerabilidades para esses novos vetores de ataques em Intel, ARM e AMD. Para a Intel, o teste foi realizado em um Skylake i5-6200U e um Haswell i7-4790. Nossas máquinas de teste da AMD eram um Ryzen 1950X e um Ryzen Threadipper 1920X. Para o ARM, uma NVIDIA Jetson TX1, informaram os pesquisadores.

Além disso, os pesquisadores já divulgaram suas descobertas para as fabricantes Intel, AMD e ARM. Porém, apenas Intel e ARM reconheceram o relatório. A equipe AMD também informa que está trabalhando em medidas corretivas para os problemas.